針對開發人員而來的惡意NPM元件攻擊行動,近期出現數起事故,而今天有研究人員揭露新的攻擊,這起行動相當值得留意的是,駭客進行攻擊行動長達半年才被發現,而且,該組織上傳的大量惡意套件,NPM獲報後尚未完全清除,開發者安裝套件時仍要提高警覺。

而對於量子電腦可能會帶來的威脅,美國國家標準暨技術研究院(NIST)在2016年,提出量子密碼標準化的提案,在經歷6年、多次討論後有了重大進展──他們將4種量子密碼正式納為標準。

衛星網路的資訊安全也引起政府的重視。近期大家比較有印象的重大事故,就是在烏克蘭戰爭開打被駭的衛星網路Ka-Sat,不只烏克蘭的用戶受到影響,德國風力發電廠也因此起事故而無法遠端控制。近期德國對此發布了相關的網路安全防禦指引,並從衛星的製造過程就將資安納入規畫。

【攻擊與威脅】

惡意NPM元件恐影響數百個網站與應用程式

![]() 有些NPM套件的供應鏈攻擊,因採用了高度混淆的JavaScript程式碼,而使得駭客能進行數個月攻擊行動而不被發現。

有些NPM套件的供應鏈攻擊,因採用了高度混淆的JavaScript程式碼,而使得駭客能進行數個月攻擊行動而不被發現。

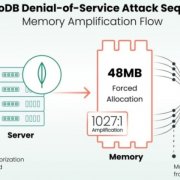

資安業者ReversingLabs揭露從2021年12月出現NPM供應鏈攻擊行動,駭客組織IconBurst使用數十個套件,他們使用了與知名套件(如Umbrella JS、Ionicons)相近的名稱,例如上傳ionicio、ionic-icon、iconion-package、ionicon-package等套件,企圖藉由開發者可能會打錯字的情況,在受害電腦部署惡意NPM套件。

這些套件迄今被下載超過2.7萬次,有超過6成是名為icon-package的惡意套件,達到17,774次。研究人員粗估,可能有數百個網站或是應用程式受到波及。

研究人員提出警告,雖然他們已於今年7月1日通報NPM的資安團隊,但NPM套件庫裡的IconBurst惡意套件仍尚未完全移除,研究人員呼籲開發人員安裝套件時仍應提高警覺。

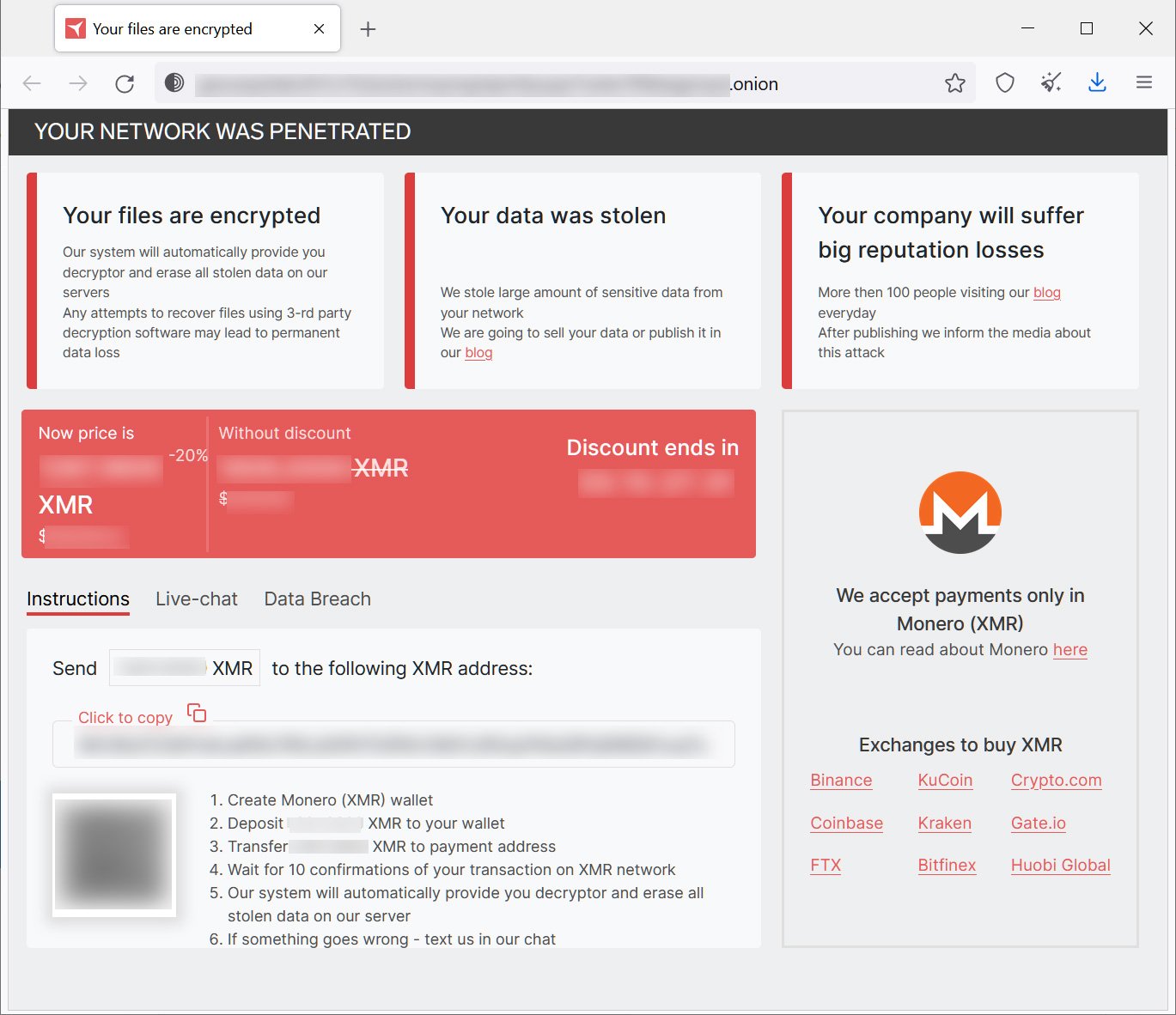

勒索軟體RedAlert鎖定VMware ESXi伺服器而來

駭客鎖定VMware ESXi虛擬化環境下手,並發動勒索軟體攻擊的情況,近期又有新的勒索軟體出現。資安研究團隊MalwareHunterTeam發現名為RedAlert(N13V)勒索軟體駭客組織,並指出已有組織疑似受害且不願意支付贖金,而遭到駭客公布。

駭客鎖定VMware ESXi虛擬化環境下手,並發動勒索軟體攻擊的情況,近期又有新的勒索軟體出現。資安研究團隊MalwareHunterTeam發現名為RedAlert(N13V)勒索軟體駭客組織,並指出已有組織疑似受害且不願意支付贖金,而遭到駭客公布。

資安新聞網站Bleeping Computer取得勒索軟體檔案並進行解析,指出該軟體可在Linux主機上執行,是針對VMware ESXi所設計,因為,有部分的命令是專門為這類環境而設。例如,如果駭客下達了停止所有虛擬機器(VM)運作的參數,該勒索軟體就會執行esxcli的命令來關閉VM。

該新聞網站指出,此勒索軟體採用了名為NTRUEncrypt的演算法加密檔案,且只對於LOG、VMDK、VMEM、VSWP、VMSN等副檔名的檔案執行加密,然後向受害組織索討門羅幣。此外,駭客可下達非對稱加密的命令,來對受害主機進行加密檔案速度測試 。

值得一提的是,雖然上述勒索軟體鎖定ESXi而來,但研究人員在RedAlert的付款網站上,發現支援Windows作業系統的解密工具,由此推測駭客很可能也有開發Windows版的勒索軟體。

青少年透過即時通訊軟體Discord組成駭客團體,出售惡意軟體牟利

網路犯罪的年齡層大幅下降,如今有研究人員發現,未成年的小孩疑似為了零用錢,加入銷售惡意軟體的行列。防毒業者Avast發現了一個Discord伺服器,當中的成員幾乎都是未成年的青少年,他們在打造、交易,以及傳播惡意軟體,這個組織疑似透過惡意軟體產生器與工具包,號稱無需實際撰寫程式,吸引青少年客製化惡意軟體的功能與介面樣貌,加入銷售這些網路攻擊工具,如:勒索軟體、竊密程式、挖礦軟體等。

研究人員建議家長要留意小孩的狀態,若是他們開始使用dox、DDoS、Bot的網路術語,或是家裡網路流量大幅增加,小孩收到來路不明的新禮物等情況,就應該進一步了解,假若他們對駭客行為產生興趣,家長應鼓勵他們從事相關研究,並朝向白帽駭客與資安相關工作發展。

遭到勒索軟體攻擊並支付贖金的荷蘭大學,2年後追回部分加密貨幣

有大學數年前遭到勒索軟體攻擊,因執法單位追回部分贖金而幸運地彌補了損失。根據荷蘭新聞網站人民報(De Volkskrant)的報導,當地的馬城大學(Maastricht University)於2019年遭到大規模網路攻擊,駭客加密了數百臺Windows伺服器與備份系統,影響2.5萬名學生與員工,並向該校索討20萬歐元的比特幣,馬城大學為了讓學生能正常考試與完成論文,選擇向駭客低頭。

荷蘭警方於2020年追蹤到贓款流向,並查封洗錢者的帳戶,追回馬城大學先前支付的部分比特幣,經過2年後近期將歸還給學校。該新聞網站指出,這些比特幣的價值,已從支付贖金時的4萬歐元,現在價值大幅增加為50萬歐元。馬城大學表示,這些追回的贖金將用於幫助經濟拮据的學生。

【資安防禦措施】

NIST首度將4種對抗量子運算威脅的密碼學列為標準

美國國家標準暨技術研究院(NIST)於2016年,針對對抗量子運算威脅提出標準化的提案(Post-Quantum Cryptography Standardization),並公開徵求適用於這類運算的加密演算法後,最近有了重大突破。

NIST於今年7月5日,將4種量子密碼納入標準,它們是CRYSTALS-Kyber、CRYSTALS-Dilithium、FALCON,以及SPHINCS+。這4種量子密碼,CRYSTALS-Kyber是應用於上網安全,其餘3種則是適用於數位簽章領域。

該單位指出,他們挑選CRYSTALS-Kyber量子密碼的原因,在於其密鑰檔案較小,以及執行速度較佳等特性;而對於另外三個量子密碼的用途,主要是針對數位簽章提供保護,適用於數位交易與簽署文件,當中又以CRYSTALS-Dilithium最適合做為主力,FALCON適合運用於需要更小的檔案簽章應用程式,至於SPHINCS+,NIST指出與認為此量子密碼的主要價值,在於採用了散列函數,而非其他3個所使用。NIST也表示他們正在評估另外4款量子密碼,並有機會將它們也納入標準。

德國發布衛星網路的資安防禦指引

衛星網路Ka-Sat在烏克蘭戰爭開打時就遭到破壞,使得部分歐洲用戶受到波及,其中德國風力發電廠也因為採用此衛星網路遠端遙控發電設備而受到影響,該國近期也針對這種威脅發布相關的防護指南。

德國聯邦資訊安全辦公室於6月30日,針對空中的基礎設施發布了IT防護的基準配置指南。此文件是德國聯邦資訊安全辦公室與空中巴士旗下的Airbus Defence and Space、德國太空中心(DLR)等機構合作長達一年的成果,目的是確保衛星從製造到正式上線運作的資訊安全,並列出各項保護工作的優先程度。

澳洲蒙納許大學啟動漏洞懸賞計畫

許多IT業者為了強化系統安全,紛紛推出漏洞懸賞(Bug Bounty)計畫,讓研究人員與駭客協助找出漏洞,而這樣的做法也有學術單位跟進。

位於澳洲墨爾本的蒙納許大學(Monash University)近期推出了漏洞懸賞計畫,他們在漏洞通報平臺Bugcrowd成立這項專案,研究人員有機會獲得最高2,500美元的獎勵,抓漏範圍包含了該校的網域與行動版App,還有他們使用的網路設施,如VPN和FileShare實例(Instance)等。蒙納許大學資安長Dan Maslin指出,此專案的成立,是他們邁向建校最終成熟階段的重要里程碑。

【其他資安新聞】

中國政府傳出著手調查上海警方資料庫外洩事件,相關訊息遭到封鎖

近期資安日報

【2022年7月5日】 駭客聲稱從中國警方取得10億民眾個資、Google修補Chrome瀏覽器零時差漏洞

【2022年7月4日】 漏洞懸賞平臺HackerOne員工竊取研究人員通報的漏洞牟利、駭客聲稱攻陷IBM與史丹佛大學

【2022年7月1日】 駭客鎖定政府機關與NGO的Exchange伺服器下手、有人針對協作平臺Confluence漏洞挖礦

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06