日前許多鎖定程式開發人員的套件庫攻擊行動,大多是針對NPM而來,但最近2至3個月,有越來越多攻擊事件是針對另一個套件庫PyPI下手。這樣的情況,也使得PyPI做出回應,他們要求維護最熱門套件的所有者,必須使用雙因素驗證來存取帳號,或是管理、上架PyPI套件。

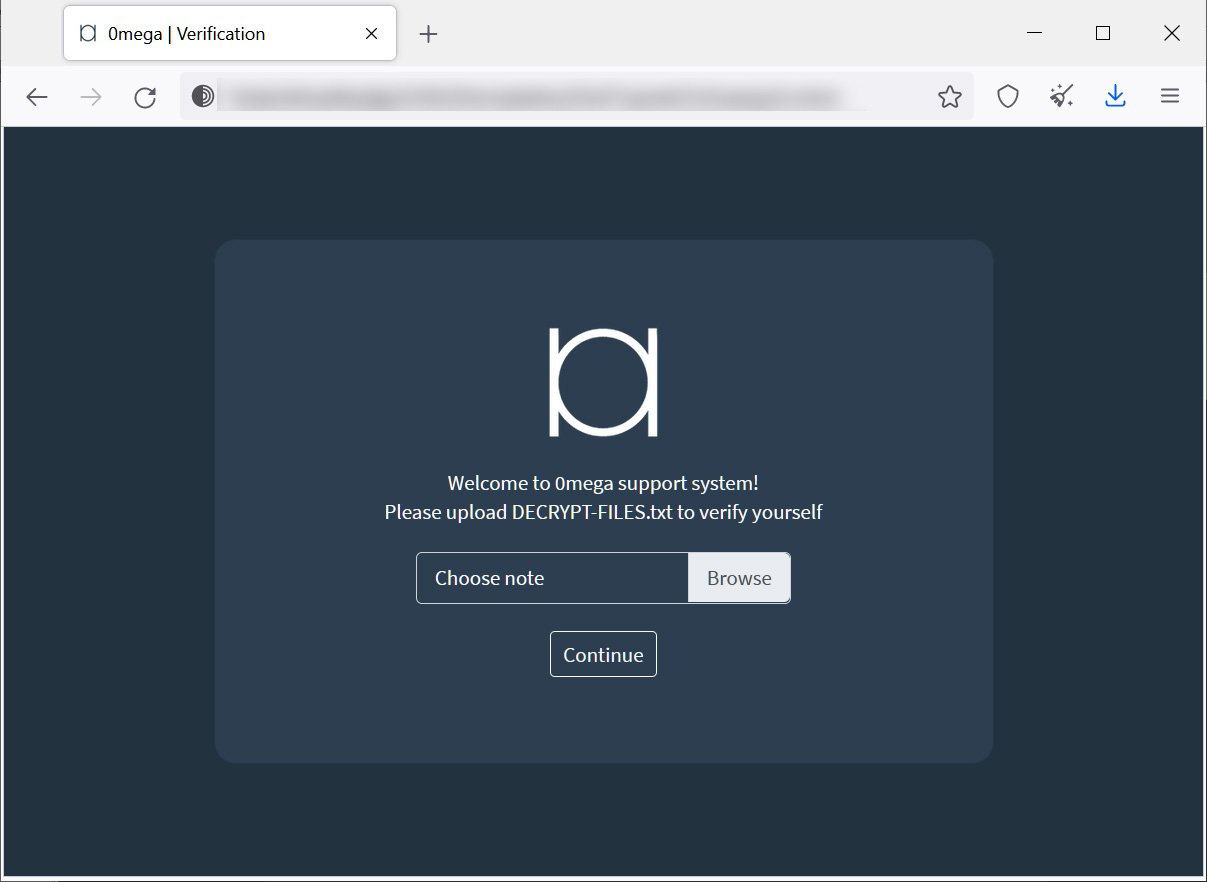

又有新的勒索軟體出現,而可能對企業帶來嚴重威脅的情況!資安新聞網站揭露名為0mega的勒索軟體,這些駭客同樣先備份要加密的資料,對受害企業進行雙重勒索,但不同的是,駭客為了迫使受害企業願意付錢,他們揚言若不乖乖配合,就向合作夥伴、產業協會告狀。

NFT遊戲Axie Infinity的區塊鏈網路Ronin Network於今年3月下旬遭駭,駭客轉走約6.25億美元加密貨幣,但駭客如何入侵此區塊鏈網路?有知情人士向新聞網站透露,駭客很可能是藉由徵才的名義發動網路釣魚攻擊,而能夠突破重重關卡來挾持區塊鏈。

【攻擊與威脅】

勒索軟體0mega要脅對合作夥伴告狀,向受害企業進行雙重勒索

新的勒索軟體最近幾個月不斷有研究人員揭露相關發現,而相當引人注目。根據資安新聞網站Bleeping Computer的報導,名為0mega的勒索軟體於今年5月出現,鎖定全球的組織下手,並向受害組織進行雙重勒索,索討數百萬美元的贖金,該新聞網站的研究人員看到的勒索訊息內容發現,駭客疑似對每個受害組織竊取不同類型的資料,有些事故駭客揚言會向合作夥伴與貿易協會告狀,破壞受害組織的商譽,企圖索討贖金。

新的勒索軟體最近幾個月不斷有研究人員揭露相關發現,而相當引人注目。根據資安新聞網站Bleeping Computer的報導,名為0mega的勒索軟體於今年5月出現,鎖定全球的組織下手,並向受害組織進行雙重勒索,索討數百萬美元的贖金,該新聞網站的研究人員看到的勒索訊息內容發現,駭客疑似對每個受害組織竊取不同類型的資料,有些事故駭客揚言會向合作夥伴與貿易協會告狀,破壞受害組織的商譽,企圖索討贖金。

研究人員看到駭客公布其中一個疑似不願支付贖金的受害組織,該組織主要經營電子產品的維修與翻新,並表示他們竊得了152 GB資料。

駭客藉由網路釣魚,入侵NFT遊戲Axie Infinity所屬的區塊鏈金流

NFT遊戲Axie Infinity的區塊鏈網路Ronin Network於今年3月下旬遭駭,被盜走約6.25億美元加密貨幣,美國後來指控是北韓駭客Lazarus所為,而這起事故的調查似乎有了新的進展。根據區塊鏈新聞網站The Block於7月6日的報導,2名知情人士向他們透露,駭客入侵Ronin Network的管道,就是透過人脈網站LinkedIn下手,駭客鎖定1名Sky Mavis資深工程師,聲稱提供更好的薪資條件向他招手,使得這名工程師被騙,但這家提供職缺的公司,實際上根本不存在。

消息人士指出,該名工程師還經過多次面試,以為得到一份報酬極為優渥的工作,並下載了名為「職缺(Offer)」的PDF檔案,使得駭客得以藉由Sky Mavis的IT基礎設施,在Ronin Network裡植入間諜程式,並控制驗證伺服器以取得所需的存取權限。

惡意PyPI套件鎖定Windows電腦用戶,攻擊Telegram軟體

駭客使用PyPI惡意套件發動攻擊的情況又有新的攻擊事件,這次是針對Windows電腦的Telegram用戶而來。資安業者Sonatype發現flask-requests-complex、php-requests-complex、tkinter-message-box等惡意套件,flask-requests-complex與php-requests-complex內含的程式碼,會在攻擊過程建立使用者帳號,而能夠讓攻擊者透過遠端桌面連線(RDP)任意存取受害電腦;而第3個惡意套件的行為,引發研究人員注意,因為此套件專門鎖定Telegram電腦版程式的tdata使用者設定資料夾,一旦用戶安裝該套件,Telegram的帳號資料就有可能遭到外洩。PyPI接獲通報後,已移除上述套件。

駭客使用PyPI惡意套件發動攻擊的情況又有新的攻擊事件,這次是針對Windows電腦的Telegram用戶而來。資安業者Sonatype發現flask-requests-complex、php-requests-complex、tkinter-message-box等惡意套件,flask-requests-complex與php-requests-complex內含的程式碼,會在攻擊過程建立使用者帳號,而能夠讓攻擊者透過遠端桌面連線(RDP)任意存取受害電腦;而第3個惡意套件的行為,引發研究人員注意,因為此套件專門鎖定Telegram電腦版程式的tdata使用者設定資料夾,一旦用戶安裝該套件,Telegram的帳號資料就有可能遭到外洩。PyPI接獲通報後,已移除上述套件。

雲端IDE程式編輯器Datacamp恐遭到駭客濫用

雲端的整合開發環境(IDE)可讓程式開發人員更容易進行協同作業,但這樣的工具也有可能讓攻擊者降低攻擊門檻,只需網頁瀏覽器就能發動攻擊。資安業者Profero揭露濫用雲端IDE系統DataCamp的攻擊行動,駭客疑似運用進階版Python的IDE模組,部署第三方模組來連線到AWS S3儲存桶,並將儲存桶內的資料藉由DataCamp流出。

研究人員也嘗試在該平臺導入Nmap網路拓撲工具,結果發現,他們雖然不能直接部署該軟體,但可直接透過編譯程式碼的方式產生。研究人員認為,這種濫用DataCamp的攻擊行動很可能不會被發現,因為沒有明確的來源顯示其IP位址的範圍,而難以追溯來源,且類似的雲端IDE系統有可能成為駭客加以濫用的對象。

【漏洞與修補】

思科、Fortinet修補旗下產品漏洞

思科與Fortinet近日修補旗下產品的重大漏洞,並呼籲用戶要儘速修補。思科於7月6日發布資安公告,總共修補了10個漏洞,其中最危險的是CVE-2022-20812與CVE-2022-20813,CVSS評分各為9.0與7.4,影響該公司的Expressway系列軟體,以及TelePresence視訊會議系統等兩套產品,一旦漏洞遭到利用,就有可能讓駭客覆寫任意檔案,或是製造空位元中毒攻擊。

Fortinet也於7月5日修補4個高嚴重性漏洞,這些漏洞為CVE-2021-43072、CVE-2021-41031、CVE-2022-30302、CVE-2022-26117,CVSS評分為7.4至8.0分,影響FortiAnalyzer、FortiClient、FortiDeceptor,以及FortiNAC,一旦遭利用,攻擊者有可能在通過身分驗證的情況下執行任意程式碼,或是存取MySQL資料庫,以及從本地使用者提升為SYSTEM的權限。

【資安防禦措施】

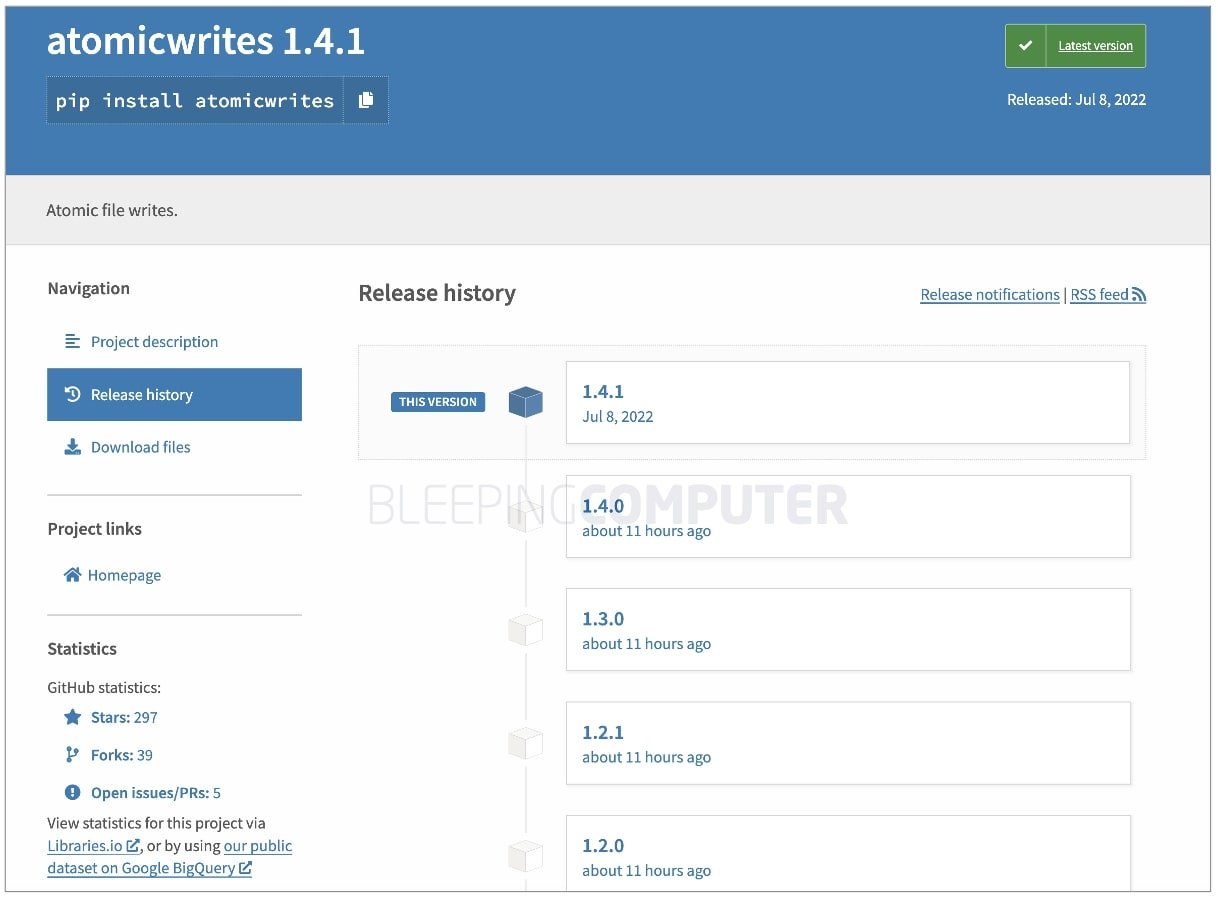

PyPI要求最熱門套件的開發者使用雙因素驗證,但有人打算鑽漏洞

鎖定PyPI套件庫的攻擊事故,近期陸續出現數起,使得PyPI打算強制部分用戶採用雙因素驗證(2FA),而引起少部分開發人員反彈。PyPI於7月8日發布資安通告指出,他們即將在數個月內,陸續要求維護最為熱門的套件開發者,使用雙因素驗證,估計至少有3,500個套件的維護者、所有者,將必須通過進階身分驗證流程,才能執行套件的各式管理工作。

PyPI將這些最熱門的套件稱為「關鍵(Critical)」套件,指的是在最近6個月內,下載次數在前1%的PyPI套件,一旦被登錄,該套件將會永久具備這項屬性。維護上述關鍵套件的經營者,將有機會免費取得2個由Google贊助的實體Token裝置Titan。

此舉多數開發者表達支持立場,但也有人不願買單──例如,開發atomicwrites套件的Markus Unterwaditzer收到PyPI通知後,決定將這款每月下載超過6千次的套件下架,並重新以新的名稱上傳到套件庫,來迴避必須採用雙因素驗證的措施。

來自俄羅斯的網路威脅導致資安人員工作更加吃重,英國呼籲企業重新檢視相關員工的工作量

在烏克蘭戰爭中,相關的網路攻擊行動已經擴及歐洲其他國家,而使得資安人員工作量急劇增加,有可能難以持續工作,最後選擇離職,使得企業將面臨資安人力更加吃緊的現象。英國國家網路安全中心(NCSC)近日提出警告,他們先前呼籲企業要嚴加防範俄羅斯開戰後的網路攻擊行動,但隨著烏克蘭戰爭已經僵持數個月,企業應留意資安團隊可能因為長期處於高壓的狀態,而使得所屬團隊的員工已經不堪負荷,呼籲要調整因應網路威脅的做法,例如:

●建立依據風險層級為依據的決策模式,來設立有效率且能長期運作的防禦制度

●賦與第一線人員依據優先程度決策的權利

●確保工作負載能平均分配個人與團隊,並讓第一線人員能獲得充分休息

●提供管理者及團隊相關資源來察覺需要協助的員工

【其他資安新聞】

資安業者提供勒索軟體AstraLocker、Babuk、Yashma的解密軟體

駭客假冒CrowdStrike等資安業者,企圖在受害組織植入木馬程式

近期資安日報

【2022年7月8日】 駭客組織Lazarus濫用GitHub控制惡意軟體VSingle、婚禮司儀培訓機構的AWS S3儲存桶不設防

【2022年7月7日】 萬豪飯店遭駭客入侵20 GB資料疑外洩、俄羅斯駭客APT29濫用滲透測試工具Brute Ratel C4發動攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09