自Log4Shell漏洞傳出各式各樣的攻擊行動,國家級駭客、惡名昭彰的勒索軟體駭客組織相繼利用這個軟體的漏洞下手,已有國防單位成為受害者。比時時國防部證實於12月16日遭到網路攻擊,且駭客入侵的管道就是Log4Shell漏洞,而成為第1個未修補漏洞而被攻擊者得逞的政府機關。而這個漏洞的威脅態勢加劇的情況,也可以從其他防禦者的動作看出端倪。例如,新加坡特別召集關鍵資訊基礎設施(CII)業者來宣導相關防禦工作。

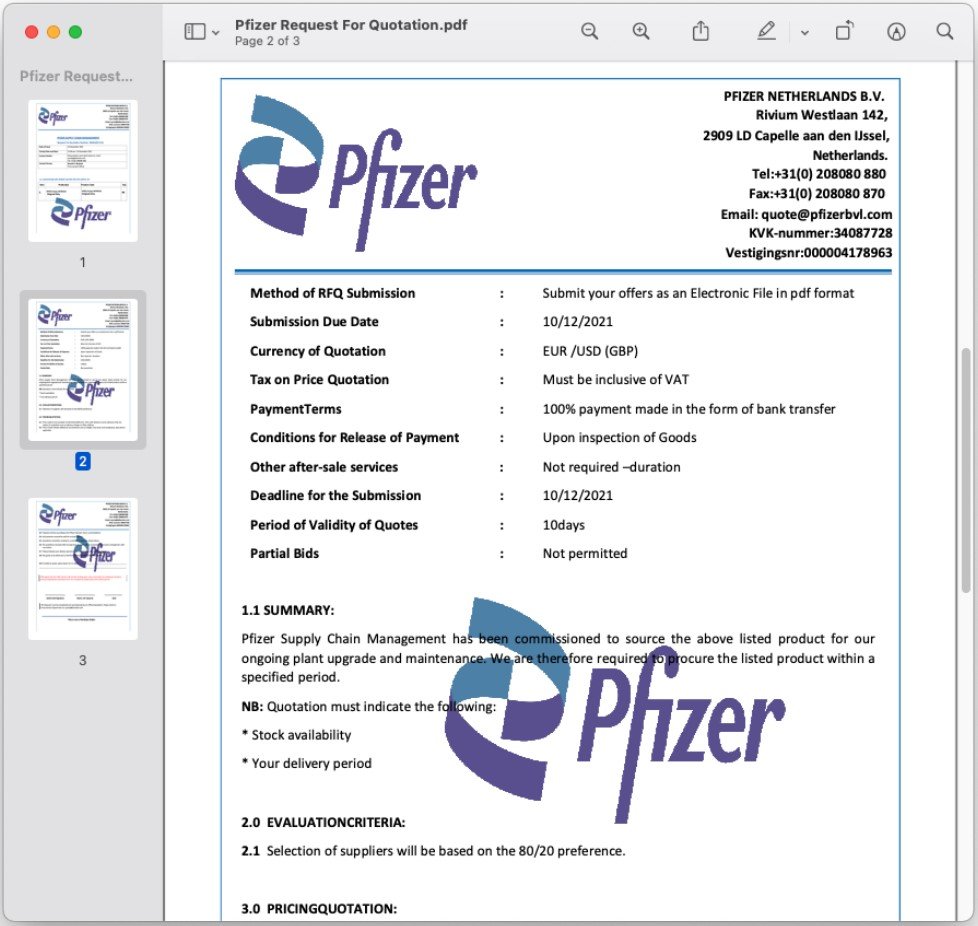

除了上述的漏洞威脅,網路釣魚的威脅也值得我們留意。研究人員發現一波假冒輝瑞(Pfizer)藥廠的釣魚郵件攻擊,特別的是,他們沒有挾帶有惡意軟體或巨集的文件,研究人員推測,攻擊者很可能是為了收集用來商業郵件詐騙(BEC)所需的資料。

而在國內的資安新聞中,東元電機與東捷資訊在證交所發布資安事故重大訊息,表明部分資訊系統遭到網路攻擊,後續發展值得關注。

【攻擊與威脅】

比利時國防部遭到Log4Shell漏洞攻擊,部分系統暫停使用

根據VRT新聞網站的報導,比利時國防部遭到網路攻擊,從12月16日開始,郵件系統等數個基礎設施因此而癱瘓。比利時國防部發言人表示,他們在12月16日當天發現遭到攻擊的跡象,隨即隔離受到影響的部分,整個團隊於整個週末動員來因應攻擊事故。而該單位遭到入侵的原因,就是近期引起全球關注的Apache Log4j漏洞「Log4Shell」,但為何會沒有修補相關漏洞而受害?比利時國防部拒絕進一步說明。

攻擊者利用Log4Shell漏洞散布金融木馬Dridex

資安研究團隊Cryptolaemus指出,他們發現針對Windows電腦的Log4Shell漏洞攻擊行動,攻擊者使用RMI來入侵存在漏洞的Log4j,並下載、啟動惡意HTA檔案,在受害電腦植入Dridex金融木馬。值得留意的是,若是惡意程式偵測到並非在Windows電腦,便會啟動另一種模式,針對Linux或Unix主機下載Python程式碼,安裝遠端Shell工具Meterpreter,以便攻擊者部署更多惡意程式或是執行命令。

駭客假冒輝瑞藥廠名義發動網路釣魚攻擊

郵件安全業者Inky指出,他們看到一起冒充輝瑞(Pfizer)藥廠的釣魚郵件攻擊事故,攻擊者約自2021年8月15日開始行動,以緊急報價、招標、工業設備供應的名義,挾帶沒有攻擊特徵的PDF附件,並要求受害者將報價資料傳送到指定的電子郵件信箱。研究人員指出,雖然攻擊者的目的尚不明朗,但他們將付款資訊列在PDF文件裡面,代表著攻擊者可能會要求受害者提供銀行帳戶的詳細資料,一旦收信人提供有關資料,就可能日後會被用於商業郵件詐騙(BEC)攻擊。

Meta起訴濫用臉書和IG發動網路釣魚的人士

Meta於12月20日向美國加洲法院提出訴訟,遏止以他們旗下的臉書、Messenger、Instagram、WhatsApp等社群網站與即時通訊軟體,來發動的網路釣魚攻擊行動。發動這起攻擊的人士,約自2021年3月開始,架設了近4萬個假的登入網頁,來騙取使用者的帳密。Meta也與攻擊者所使用的中繼服務業者合作,封鎖此起攻擊行動裡數千個假登入網頁。

勒索軟體駭客Clop洩露英國警方資料

根據每日郵報的報導,勒索軟體駭客Clop在暗網公布他們竊得的英國警察資料,而這些資料竊得的來源是IT業者Dacoll,資料被公布的原因是Dacoll拒絕支付贖金。這家IT業者為該國警方提供多項IT服務,而能存取警方的電腦。而該公司是在10月遭到漏洞攻擊而被入侵,Clop取得管理資料的存取權限,竊得警方持有的1,300萬人個資,此事亦得到Dacoll確認。

埃及流亡人士手機遭植入2種間諜程式

加拿大多倫多大學的公民實驗室(Citizen Lab)揭露,2位埃及知名人士的iPhone被植入了間諜程式,一位是埃及流亡政治人物Ayman Nour,另一位則是不願具名的埃及新聞節目主持人,手機都被植入了由以色列網路攻擊業者Cytrox所打造的Predator間諜程式。此外,Ayman Nour的手機上不但擁有Predator,還被植入網路攻擊公司NSO Group所開發的Pegasus間諜程式。公民實驗室相信,這些間諜程式是由2個不同國家所植入。

DeFi平臺Grim Finance遭駭客攻擊,損失3千萬美元

去中心化金融(DeFi)平臺Grim Finance於12月18日表示,他們發現有外部的攻擊者利用DeFi平臺,竊取價值超過3千萬美元的加密貨幣。Grim Finance指出,本次攻擊事故駭客的手法相當高超,他們利用5個可重入循環的利用協議,而在該平臺處理第1筆款項時,將另外5筆存款偽造到金庫。事發後該平臺業者暫停交易,並呼籲用戶儘速將存款領出,以減少損失。

體育用品商城遭到網路攻擊,外洩180萬人信用卡資料

根據GBHackers資安新聞網站的報導,Running Warehouse、Tennis Warehouse、Skate Warehouse、Tackle Warehouse等4個體育用品商城,於10月1日遭到大規模網路攻擊,駭客入侵這些網站並竊得超過180萬人信用卡資料。這些商城於10月15日發現攻擊跡象,並於11月29日開始通知客戶此事,12月16日確認受影響的客戶,且寄發資安通報給他們。

東元電機與東捷資訊有部分資訊系統遭受駭客網路攻擊

在12月20日傍晚接近6時,國內傳產上市大廠東元電機與上櫃公司東捷資訊,在臺灣證券交易所發布資安事件重大訊息,說明部分資訊系統遭受駭客網路攻擊,他們已在察覺網路異常後,啟動防禦機制與被援作業,目前受影響的系統正陸續復原中,並表示這次事件不影響營運。

【漏洞與修補】

攻擊者可串連AD網域服務權限提升漏洞,接管網域

微軟於12月20日發出警告,在11月例行修補(Patch Tuesday)中,有兩個關於AD網域服務權限提升的漏洞修補,值得關注。根據微軟說明,這兩個漏洞是CVE-2021-42287、CVE-2021-42288,可被輕易利用,使用者要儘速修補網域伺服器,因為攻擊者可串連這些漏洞,將自己提升為網域管理員的權限。另外,微軟指出,日前已有研究人員公開概念性驗證攻擊手法,可能日後會出現攻擊行動。

Zoho裝置管理平臺出現零時差漏洞,已遭APT駭客利用

美國聯邦調查局(FBI)於12月17日發出警告,他們發現從2021年10月下旬開始,背後有政府撐腰的APT駭客,鎖定裝置管理平臺ManageEngine Desktop Central的零時差漏洞CVE-2021-44515下手,破壞Desktop Central的伺服器,投放Web Shell並列舉用戶和群組,進行偵察並嘗試橫向移動及外洩帳密。這項漏洞的CVSS風險層級為9.8分,Zoho於12月初完成修補,美國網路安全暨基礎架設安全局(CISA)於12月10日要求各聯邦機構,在聖誕節前完成修補作業。

【資安防禦措施】

針對Log4Shell漏洞的因應,新加坡對關鍵資訊基礎設施業者召開緊急會議

隨著Log4Shell漏洞的威脅與日遽增,新加坡網路安全局(CSA)於12月17日,發布第2次資安通報並召集關鍵資訊基礎建設(CII)業者開會,探討Log4Shell的技術細節,並要求要加強異常活動的監控。CSA指出,Log4Shell攻擊正迅速蔓延,已有許多攻擊者探測並攻擊存在漏洞的系統,他們呼籲要儘速安裝修補軟體,不建議CII採用修改配置的緩解措施來因應。

英國與Have I Been Pwned網站共享5.85億個外洩密碼

英國國家犯罪局(NCA)與知名密碼外洩查詢網站Have I Been Pwned(HIBP)合作,共享逾5.85億個遭竊的帳密資料,這是在HIBP與美國聯邦調查局(FBI)合作之後,第2個進行合作的執法單位。HIBP網站經營者Troy Hunt表示,經分析後發現,NCA共提供了2.25億筆新的外洩帳密,這些帳密的來源為英國企業的雲儲存設施,但無法確認與那些網路服務業者有關。

【近期資安日報】

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23