引起全球關注的Log4j重大漏洞「Log4Shell」(CVE-2021-44228),自Apache基金會於上週公布修補程式後,已成為攻擊者大肆利用的對象,不只有資安業者看到10組惡意軟體運用於攻擊行動,甚至國家級駭客也加入行列。而之前Minecraft傳出已有遭到攻擊的現象,現在攻擊者針對非官方的伺服器下手。但在此同時,竟傳出漏洞修補不夠完全的情況!Apache基金會發布了Log4j 2.16.0來緩解這種現象。

另一個焦點是因間諜程式Pegasus而惡名昭彰的網路攻擊公司NSO Group,這家公司傳出因為外界的壓力,考慮關閉Pegasus的部門,不排除賣掉整家公司,其背後的因素,主要應該與美國日前祭出實體名單的制裁有關。此外,資安研究員也分析近期Pegasus利用的iOS漏洞Forcedentry,並指出這項攻擊手法極為新穎且難以察覺,而且,使用者有可能幾乎看不到有什麼異狀。

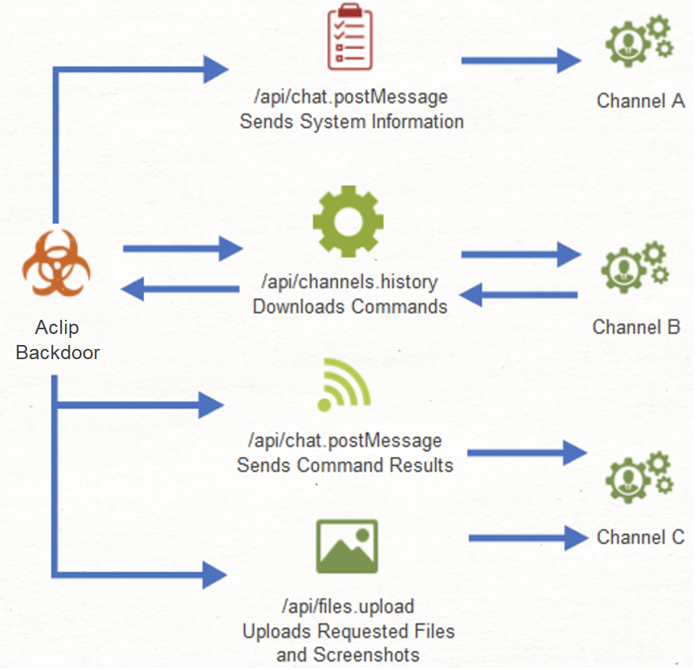

再者,APT駭客濫用Slack的免費工作空間發動攻擊的現象也值得留意,因為這種常見的雲端服務,流量往往被視為合法,而被攻擊者用來挾帶攻擊流量。

【攻擊與威脅】

疑似修補不完整,Apache再度針對Log4Shell發布修補程式

Apache上週公布並修補Log4Shell漏洞CVE-2021-44228,傳出修補不完整情況,導致在部分非預設配置的Log4j系統中,攻擊者仍有機會藉由JNDI查詢特徵產生惡意輸入的資料,觸發Log4Shell漏洞,進行阻斷服務(DoS)攻擊。這項漏洞被列為CVE-2021-45046,CVSS風險層級為3.7分。對此,Apache發布2.16.0版Log4j修補。

至少10個惡意軟體利用Log4Shell散布

針對攻擊者大肆利用Log4Shell漏洞發動攻擊的現象,資安業者提出警告。360網路安全實驗室於12月13日指出,他們從密罐系統中,已經看到10種惡意程式利用這項漏洞進行散布,包含了殭屍網路Muhstik、Mirai、Elknot,以及Linux惡意軟體SitesLoader等,攻擊來源包含德國、荷蘭、中國等國,攻擊者偏好的目標是Apache Flink和Apache Solr,這些軟體都包含了Log4j。

中國、伊朗國家級駭客已開始利用Log4Shell漏洞

重大Apache Log4j漏洞「Log4Shell」在公布之後,已遭到攻擊者大肆利用,其中國家級駭客也加入了行列。微軟在12月14日指出,他們觀察到中國、伊朗、北韓、土耳其的國家級駭客,已經在使用Log4Shell發動攻擊。其中,該公司點名伊朗、中國駭客組織Phosphorus與Hafnium,前者藉此散布勒索軟體,後者利用此漏洞攻擊虛擬化平臺。

非官方Minecraft伺服器的Log4Shell漏洞,被用於發動勒索軟體攻擊

廣受玩家歡迎的電玩遊戲Mincraft,微軟繼日前證實Java版本受到Log4Shell漏洞影響後,他們於12月15日提出警告,表示勒索軟體Khonsari鎖定非官方架設的Minecraft伺服器下手,發送惡意訊息,來感染玩家的電腦。他們呼籲自行架設Minecraft伺服器的用戶,應儘速更新軟體;玩家也應該只連接到受信任的Minecraft伺服器。

網路攻擊公司NSO Group有意出售或關閉間諜軟體Pegasus部門

彭博社、金融時報、華爾街日報相繼引述消息人士的說法指出,最近成為眾矢之的的以色列網路攻擊公司NSO Group,因不堪外界壓力,有意出售整家公司,或關閉Pegasus間諜軟體部門,以從美國的實體名單解脫。金融時報指出,NSO Group在2019年市值約10億美元,被美國列為實體名單後,違約貸款近5億元。NSO Group拒絕回應上述報導。

間諜軟體Pegasus只需電話號碼就能入侵iPhone

蘋果在9月修補名為Forcedentry的零時差漏洞CVE-2021-30860,當時已遭NSO Group用來植入間諜程式Pegasus,這項漏洞存在於iMessage,但為何會如此難以察覺?Google威脅情報小組Project Zero取得間諜程式進行分析後發現,間諜軟體Pegasus只需電話號碼(或Apple ID),就有機會透過IMessage簡訊圖片引誘點選,進而入侵iPhone;再者,Pegasus在攻擊的過程中無需使用者操作,並使用假造的GIF檔案,來觸發iMessage內含的ImageIO程式庫漏洞。

伊朗APT駭客利用Slack攻擊航空公司

IBM威脅情報團隊在2021年3月,發現針對1家亞洲航空公司的攻擊行動,攻擊者利用Slack的免費工作空間,掩蓋攻擊意圖,這起攻擊行動約從2019年10月開始,攻擊者部署以PowerShell程式碼製成而成的後門程式Aclip,此後門程式濫用Slack的API,來接收或是傳送資料給C2中繼站。根據分析,攻擊者的身分疑似是伊朗駭客組織ITG17(亦稱MuddyWater)。

安卓惡意軟體Anubis鎖定近400家金融機構客戶

資安業者Lookout指出,他們發現最近一波的金融木馬Anubis攻擊行動,針對394家金融機構的安卓客戶而來,攻擊者宣稱是名為Orange S.A.的應用程式,企圖竊取用戶的登入帳密。為了避免遭到作業系統內建的防護機制攔截,Anubis會顯示假的對話框,以讓系統能正常運作的名義,要求受害者關閉Google Play Protect。研究人員指出,這些遭到鎖定的金融機構,其中包含了美國和法國等地的銀行。

勒索軟體閰羅王運用來源不明但有效的軟體簽章,佯裝合法軟體,並疑似透過RDP入侵受害電腦

自賽門鐵克於8月發現名為「閰羅王(Yanluowang)」的勒索軟體,這個勒索軟體會停用所有虛擬機器,並終止SQL資料庫和Veeam資料備份解決方案,讓受害組織難以復原。最近趨勢科技也透露更多調查結果,他們發現,這個勒索軟體入侵受害電腦的管道,應該是透過遠端桌面連線(RDP)進行,而難以被發現的原因,主要是此勒索軟體使用了有效的軟體簽章,但對於簽章的來源仍然不明朗,研究人員認為,有可能是偷來的,或是偽造的簽章。

【資安防禦措施】

美國國土安全部宣布推出Hack DHS漏洞懸賞計畫

為了找出潛在的漏洞以提升安全,美國國土安全部(DHS)於12月14日,宣布啟動名為Hack DHS的漏洞懸賞計畫,他們邀及網路安全專家參與以找出漏洞,然後進行修補,這項計畫將分3個階段執行,其目標是開發一種可供其他聯邦機構運用的模型,用來提升機構的網路安全。在Hack DHS計畫中,研究人員因找到的漏洞最多可獲得5千美元獎金。

隱私瀏覽器Brave著手因應跨站洩露攻擊

瀏覽器業者Brave於12月15日指出,新興跨來源攻擊手法「Pool-Party」日益嚴重,這種手法是攻擊者利用網站來操縱瀏覽器,從瀏覽器未分區的資源池來建立隱密的通道。對此,該業者預計在接下來的幾個星期內,提供相關的防護措施,並部署到用戶的瀏覽器上,同時,他們也與其他瀏覽器業者共同合作來解決這個問題。

【近期資安日報】

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-26