自上週末到今天,Log4Shell漏洞的相關攻擊事故與手法,仍是資安界的焦點。這項漏洞已接二連三被勒索軟體駭客利用,且又有新的漏洞、新的攻擊手法出現,光是本日的新聞就有7則與Log4Shell有關。首先,對於IT人員而言,Apache基金會第3度推出Log4j的更新軟體(2.17版),這項新的漏洞CVE-2021-45105,恐被用於阻斷服務(DoS)攻擊,CVSS風險等級為7.5分。不過,該基金會也把不久前修補的第2個漏洞(CVE-2021-45046),CVSS風險分數一舉從3.7分大幅調整到9分,理由是這項漏洞不只能用於發動DoS攻擊,攻擊者還能進行RCE攻擊。新漏洞的危險程度會不會被上修?顯然是值得觀察的重點。

值得留意的是,惡名昭彰的勒索軟體Conti也運用Log4Shell漏洞,並鎖定尚未發布修補程式的VMware vCenter下手。這樣的情況,很有可能還有其他的勒索軟體會跟進。

在Log4Shell的攻擊之外,RAT木馬程式DarkWatchman的手法也相當引人關注,因為,攻擊者大肆濫用登錄檔作為傳輸資料的媒介,而使得惡意軟體幾乎不會在磁碟留下蹤跡。

【攻擊與威脅】

Apache再度修補Log4j可造成服務阻斷的漏洞

針對Log4Shell修補不完全的漏洞CVE-2021-45046,Apache基金會推出更新版Log4j 2.16,但研究人員又找到另一個能被用於發動阻斷服務攻擊(DoS)的漏洞,使得該基金會再度修補。Vx-Underground和Hacker Fantastic等研究人員於12月18日指出,雖然在Log4j 2.16版裡,JNDI搜尋功能已經被全面停用來防堵Log4Shell漏洞,但在某些情況下仍然有可能會被使用,而觸發CVE-2021-45105漏洞,此漏洞CVSS風險層級為7.5分,影響2.0 Alpha1至2.16版Log4j,Apache基金會亦於同日發布2.17版予以修補。

Log4Shell修補不全漏洞恐被用於RCE攻擊,Apache改列為重大風險層級

針對Log4Shell修補不全的漏洞CVE-2021-45046,Apache基金會於12月17日大幅調整CVSS風險層評分,從原本的3.7分提高到9.0分,原因是當初他們認為,這項漏洞僅會被用於阻斷服務(DoS)攻擊,但後來有研究人員發現,攻擊者能繞過Log4j 2.15版中,允許LDAP只能連接到本機的限制,而可被用於RCE攻擊,使得這項漏洞的危險程度大幅增加。

勒索軟體Conti開始利用Log4Shell漏洞,攻擊VMware vCenter

威脅情報業者Advanced Intelligence指出,他們發現勒索軟體駭客Conti,自12月12日開始,開始利用Log4Shell漏洞(CVE-2021-44228)發動攻擊,鎖定VMware vCenter環境下手,藉著漏洞在攻擊目標的內部網路環境中進行橫向移動,已有美國和歐洲的受害組織。針對Log4Shell漏洞,VMware發出資安通報並提供緩解措施,但尚未提供修補程式,vCenter用戶仍有可能成為駭客的攻擊目標。

勒索軟體TellYouThePass攻擊再度升溫,利用Log4Shell漏洞入侵受害電腦

資安研究團隊KnownSec 404約於12月13日,發現名為TellYouThePass勒索軟體的攻擊行動,並表明攻擊者利用了Log4Shell漏洞下手,攻擊執行舊版Windows作業系統的電腦。隨後Curated Intelligence發現,當天至少有30個TellYouThePass的惡意軟體樣本發動攻擊。隔日,中國資安業者深信服指出,這個勒索軟體攻擊的受害範圍,已有多個中國省份出現災情,資料遭到加密,受害電腦的共通點,都是執行特定的OA系統,再者,TellYouThePass也同時對Linux伺服器展開攻擊。

逾3.5萬個Java套件受到Log4Shell波及

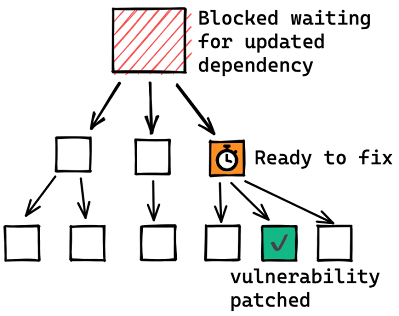

重大漏洞Log4Shell的影響究竟有多廣?Google針對知名的Java套件庫Maven Central進行調查,結果發現,當中有35,863個Java套件依賴存在漏洞的Log4j,相當於有8%的套件受到此漏洞的影響,目前當中已有4,620個套件修補該漏洞完成。研究人員指出,上述逾3.5個套件裡,僅有7千個是直接引入了Log4j程式庫,其餘多數為間接引用,這樣的現象,可能使得開發人員難以能充分了解他們的Java套件中,是否受到Log4Shell影響。

Log4Shell攻擊出現利用WebSocket的新手法

繼日前資安業者發現,部分駭客利用Log4Shell漏洞發動攻擊的態勢,從LDAP轉移到RMI服務,有資安業者發現更為隱蔽的手法。資安業者Blumira指出,他們發現能透過JavaScript程式碼,使用WebSocket通訊協定的攻擊手法,由於這類協定只向伺服器驗證來源,而不受限瀏覽器的同源政策管制。研究人員也公布他們概念性驗證攻擊的實作方式,並成功以這項手法觸發Log4Shell漏洞,執行Windows伺服器上的小算盤(Calc.exe)。

人力資源業者Finite Recruitment遭到勒索軟體Conti攻擊

為澳洲新南威爾士州政府提供臨時人力的Finite Recruitment,近日證實他們在10月經歷網路攻擊事件,該公司部分的資料遭駭客公布於暗網。該公司強調,在攻擊事故當下,該公司的營運並未因此中斷。而對於攻擊者的身分,勒索軟體Conti將該公司列為受害者,並宣稱竊得超過300 GB資料,包含財務資料、合約、客戶資料庫,以及員工的詳細資料等。新南威爾士州政府發言人表示,他們採用該公司的服務,並未因為此起事故受到影響。

愛爾蘭婦女醫院Coombe遭勒索軟體攻擊,部分IT系統遭到波及

愛爾蘭婦女醫院Coombe於12月16日指出,他們在15日開始遭到勒索軟體的攻擊,該院發言人表示,他們發現遭到攻擊的跡象,為了防範災情擴大,已經隔離部分IT服務,並與當地衛生部(HSE)通報,HSE則證實,這次事故已經影響該院IT基礎設施的數個系統,且該院已暫時與國家網路切斷連接。

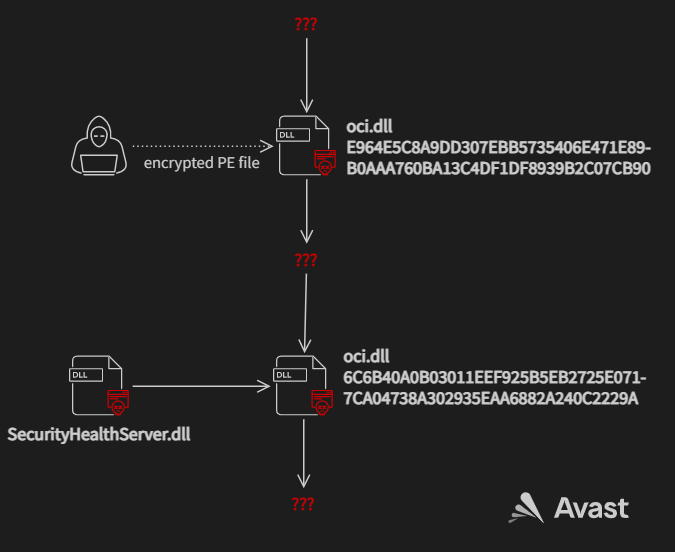

美國政府委員會驚傳遭植入後門程式

防毒廠商Avast於12月16日指出,他們在美國政府委員會的內部網路上,發現攻擊者以偽裝成OCI.DLL的攻擊工具,並濫用WinDivert來監聽所有網際網路流量,然後在受害電腦下載並執行惡意程式。研究人員也發現另一款攻擊者用來解密的工具,攻擊者可能是用來在受害電腦上執行任意程式碼。Avast認為,這種行動是攻擊者用來偵察網路環境並取得控制,可能是多階段攻擊的第一步。

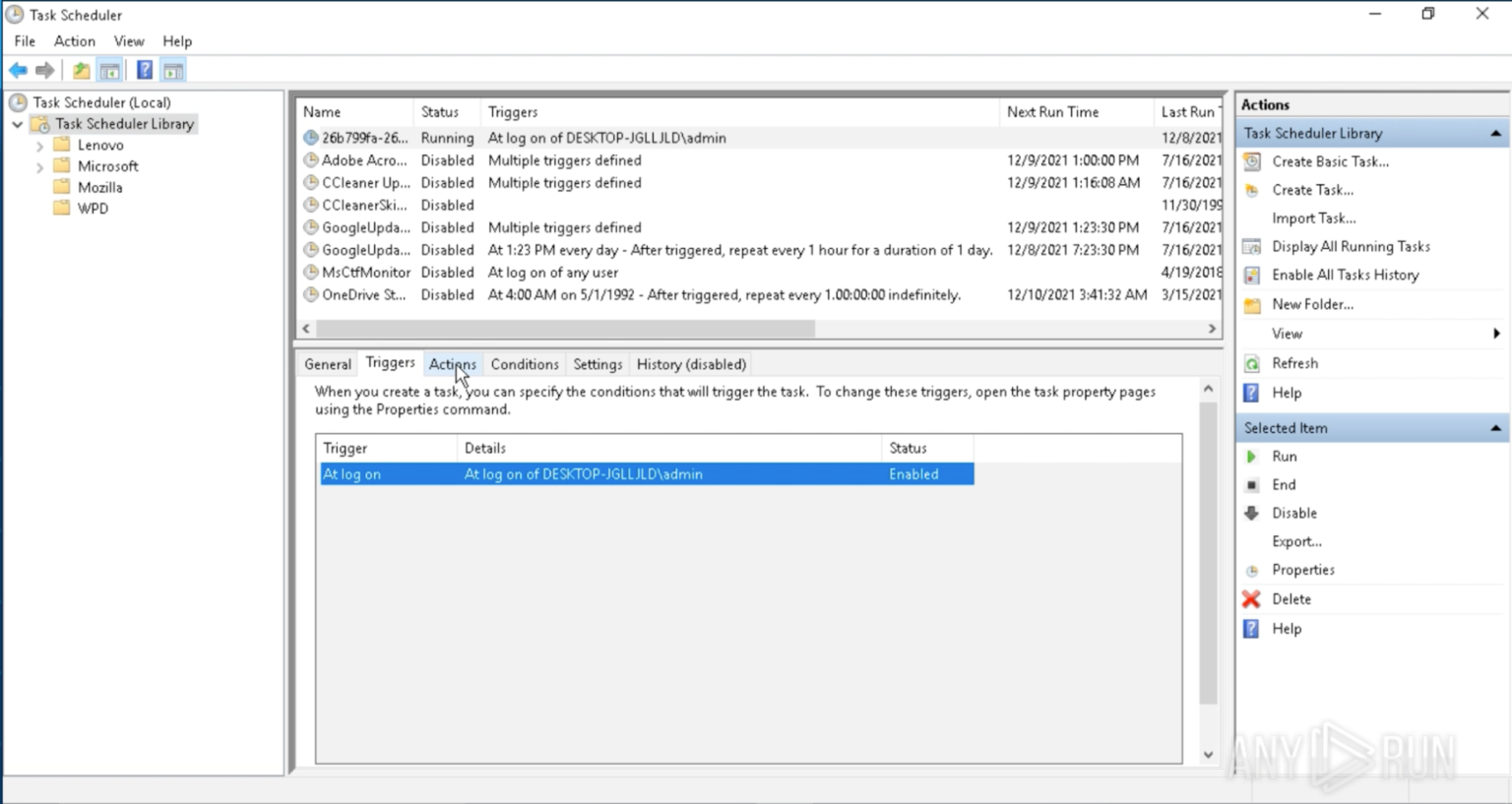

木馬程式DarkWatchman藏身於Windows登錄檔進行寄生攻擊

資安業者Prevailion於11月下旬,發現了名為DarkWatchman的RAT木馬程式,這個木馬程式以JavaScript程式碼打造而成,大小僅32 kb。DarkWatchman使用網域產生演算法(DGA)與C2中繼站連線,並大量使用現成執行檔、程式碼,以及程式庫來進行寄生攻擊(LoL)。這個木馬程式在每次使用者登入受害電腦時,以工作排程啟動,並執行PowerShell程式碼來編譯鍵盤側錄工具,然後在記憶體內執行。比較特別的是,此款鍵盤側錄工具並非直接與C2中繼站連線傳輸資料,也不會把資料寫入磁碟,而是先把側錄得到的資料儲存於登錄檔,再由DarkWatchman將資料外傳。

【資安防禦措施】

模糊測試工具OSS-Fuzz加入檢測Log4Shell的能力

針對波及全球各項應用系統的Log4Shell漏洞,也有程式碼檢測工具加入有關的檢測機制,來協助開發者找出可能曝露在這項漏洞的程式碼。Google於12月16日宣布與Code-Intelligence合作,透過後者改良Jazzer模糊測試引擎,以能夠檢測遠端JNDI搜尋的異常情形,來強化OSS-Fuzz模糊測試工具對於Log4Shell的偵測能力。

【近期資安日報】

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23