這個星期的資安新聞,最受到關注的話題,就是影響全球的Apache Log4j重大漏洞「Log4Shell」,這個漏洞在上週末被公布相關細節之後,大量攻擊接連出現,且Windows和Linux電腦都無法倖免於難,且Apache基金會發布的修補版本Log4j 2.15.0,二度傳出仍有能夠被利用的漏洞,其中一個已成為駭客用來發動攻擊的目標。

Log4Shell的影響範圍究竟多廣?從蘋果iCloud、推特、微軟Minecraft,以及Valve遊戲平臺Steam等大型應用系統、雲端服務,到ElasticSearch資料庫,甚至是美國國家安全局的Ghidra逆向工程工具,都存在Log4Shell漏洞,但這項漏洞已經不只是對地球造成影響──美國太空總署(NASA)的火星探索直升機「機智號」故障,也傳出可能與這項漏洞有關。

另一個也值得關注的,是網路威脅公司NSO Group與其推出的間諜軟體Pegasus,有研究人員解析iOS版Pegasus指出,這是他們看過最精密的武器之一,且攻擊者只需要知道對方的電話號碼或是Apple ID,就能發動相關攻擊。

【攻擊與威脅】

日誌框架系統Apache Log4j重大漏洞波及iCloud、Minecraft、Steam等大型應用系統,且已被用於攻擊行動

甫被Apache修補的日誌框架系統Log4j漏洞「Log4Shell」(CVE-2021-44228),CVSS風險層級到到滿分10分,被資安專家稱為近10年來最嚴重的漏洞之一,Cloudflare執行長Matthew Price認為,是繼Heartbleed、ShellShock之後最為嚴重的漏洞。

由於Log4j的JNDI功能可用於組態、記錄訊息,而包含於Apache Struts2、Apache Solr、Apache Druid等許多軟體專案中,有許多大型IT公司或應用系統都使用這款工具,例如蘋果iCloud、推特、微軟Minecraft,以及Valve遊戲平臺Steam等,再加上這個漏洞利用極為容易,已經出現相關攻擊行動。要利用這個漏洞究竟有多容易?研究人員Marcus Hutchins指出,採用這個日誌框架系統的遊戲Minecraft,攻擊者只需在聊天欄位發出訊息就有可能觸發。

勒索軟體Khonsari利用Log4Shell漏洞發動攻擊.png)

自Apache Log4j重大漏洞CVE-2021-44228(Log4Shell)被公布以來,許多資安業者和研究人員發現,該漏洞已被用於對Linux主機下手,發動挖礦攻擊,或是拿來植入木馬程式。防毒業者BitDefender指出,他們觀察到針對Windows電腦而來的攻擊行動,勒索軟體Khonsari利用這個漏洞散布,使用AES 128 CBC演算法,加密受害電腦的使用者桌面、文件、圖片等資料夾。同時,他們也看到RAT木馬Orcus的攻擊行動。

非官方Minecraft伺服器的Log4Shell漏洞,被用於發動勒索軟體攻擊

廣受玩家歡迎的電玩遊戲Mincraft,微軟繼日前證實Java版本受到Log4Shell漏洞影響後,他們於12月15日提出警告,表示勒索軟體Khonsari鎖定非官方架設的Minecraft伺服器下手,發送惡意訊息,來感染玩家的電腦。他們呼籲自行架設Minecraft伺服器的用戶,應儘速更新軟體;玩家也應該只連接到受信任的Minecraft伺服器。

Log4Shell衍生的漏洞遭到廣泛利用

網路基礎設施業者Cloudflare指出,Log4Shell未修補完全而產生的第2個漏洞CVE-2021-45046,他們已經看到攻擊者積極利用這項漏洞,呼籲IT人員要儘速更新Log4j至2.16.0版。揭露這項漏洞的資安業者Praetorian指出,他們又在2.15.0版找到第3個漏洞,攻擊者可在特定情況下用於洩露資料,不過,該公司為了避免此漏洞遭到利用,並未透露更多細節。這個Log4j漏洞是否已於2.16.0版修補,目前仍不明朗。

鎖定Log4Shell漏洞的攻擊手法出現變化,駭客以RMI發動挖礦攻擊

利用Apache Log4j重大漏洞「Log4Shell」發動攻擊的態勢,已出現多種型態的手法,且國家級駭客也加入行列。不過,也有部分的攻擊者調整戰術,而讓IT人員更難以防範。資安業者Juniper Networks指出,他們看到部分利用Log4Shell的攻擊者,從原本使用LDAP的服務,改用遠端方法呼叫(RMI)的API來進行,亦有一些駭客是LDAP、RMI同時並用,最終目的是注入門羅幣挖礦程式。這些駭客改用RMI的原因,研究人員指出,主要是防守方和相關防護工具,聚焦於JNDI和LDAP監控,RMI可能會被忽略,若是受害電腦使用的JVM缺乏嚴略的管制政策,攻擊者有機會更容易發動RCE攻擊。

NASA探索火星的機智號故障,傳出疑似受到Log4Shell漏洞波及

在全球造成嚴重災情的Log4Shell漏洞,傳出也可能波及到了外太空!根據The Register等媒體的報導,本月初美國太空總署(NASA)用來探索火星的機智號(Ingenuity)直升機,在第17次探勘任務中,發生飛行過程資料傳輸中斷的情況,再加上Apache在今年6月公開機智號使用Log4j的推文遭到刪除,外界懷疑本次任務出錯與Log4Shell有關。對此,NASA沒有正面回應,僅表示機智號系統正常,只是回傳的資訊不足導致任務沒有圓滿成功。

網路攻擊公司NSO Group有意出售或關閉間諜軟體Pegasus部門

彭博社、金融時報、華爾街日報相繼引述消息人士的說法指出,最近成為眾矢之的的以色列網路攻擊公司NSO Group,因不堪外界壓力,有意出售整家公司,或關閉Pegasus間諜軟體部門,以從美國的實體名單解脫。金融時報指出,NSO Group在2019年市值約10億美元,被美國列為實體名單後,違約貸款近5億元。NSO Group拒絕回應上述報導。

間諜軟體Pegasus只需電話號碼就能入侵iPhone

蘋果在9月修補名為Forcedentry的零時差漏洞CVE-2021-30860,當時已遭NSO Group用來植入間諜程式Pegasus,這項漏洞存在於iMessage,但為何會如此難以察覺?Google威脅情報小組Project Zero取得間諜程式進行分析後發現,間諜軟體Pegasus只需電話號碼(或Apple ID),就有機會透過IMessage簡訊圖片引誘點選,進而入侵iPhone;再者,Pegasus在攻擊的過程中無需使用者操作,並使用假造的GIF檔案,來觸發iMessage內含的ImageIO程式庫漏洞。

跨國物流業者漢宏遭到網路攻擊

根據新聞網站Air Cargo的報導,跨國物流業者漢宏國際物流(Hellmann Worldwide Logistics)於12月9日發出公告,表示他們遭到網路攻擊,為了防範災害擴大,他們暫時切斷與資料中心的所有連結,對於營運造成重大影響。12月13日,漢宏再度更新公告內容,指出他們已經恢復基本的營運業務,但仍然不能確定是否有資料外洩的情況。

汽車大廠Volvo驚傳遭到入侵,研發資料外洩

汽車產業遭到攻擊的現象,今年有數起事故發生。最近,瑞典汽車大廠Volvo也證實成為受害者,他們於12月10日發出公告,指出檔案資料庫遭到非法存取,少量研發資產被竊,且有可能對公司營運造成影響。根據資安新聞網站Bleeping Computer的報導,這起事故是Snatch勒索軟體駭客所為,他們亦公布少量從Volvo竊得的文件。

加密貨幣交易所AscendEX遭駭,損失7,700萬美元

加密貨幣交易所AscendEX於12月12日公告,他們在12月11日發現,1個熱錢包出現未經授權的交易,該公司將未受影響的資產移轉到冷錢包因應。而這起事件的受害規模,區塊鏈資安業者PeckShield估計,AscentEX被盜走約7,700萬美元的加密貨幣,其中大多數為以太坊、幣安智能鏈,以及Polygon。

人資管理解決方案業者Kronos遭勒索軟體攻擊,雲端服務用戶受到波及

人資管理解決方案業者Kronos於12月13日表示,他們因12月11日遭遇勒索軟體攻擊,導致該公司透過私有雲建置的數種UKG解決方案無法使用,復原有可能需要數個星期。其中1個受影響的組織向資安新聞媒體Bleeping Computer透露,他們被迫改用試算表軟體和紙本,來因應人資系統停止運作的情況。

大規模間諜軟體PseudoManuscrypt攻擊鎖定工控系統而來

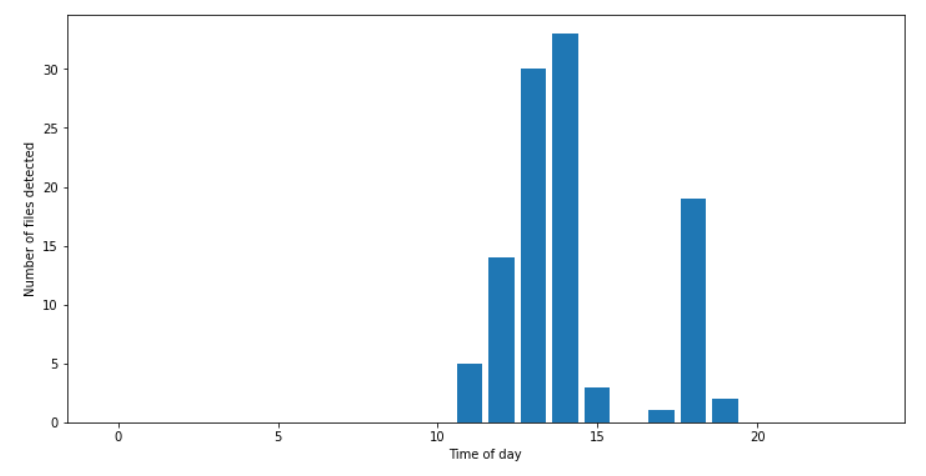

卡巴斯基指出,他們從2021年6月發現疑似鎖定工業控制系統(ICS)而來的間諜程式PseudoManuscrypt,自1月20日至11月10日,他們在全球195個國家、35,000臺電腦上攔截這個間諜程式的攻擊,攻擊目標為政府組織、軍工業、實驗室,其中,至少有7.2%受害電腦是ICS的一部分。這個間諜軟體具備Lazarus惡意程式Manuscrypt的特徵,但採用中國駭客組織APT41常用的KCP通訊協定,再加上攻擊者使用中文,駭客很有可能來自中國。

竊密軟體入侵亞洲政府組織的Exchange伺服器

卡巴斯基在調查Exchange伺服器可能存在的惡意程式時,意外發現可疑的IIS附加模組「Owowa」,一旦Exchange啟用了網頁收信介面Outlook Web Access(OWA),Owowa將會竊取使用者在OWA登入的帳密,並能讓遠端的攻擊者在伺服器底層執行命令。研究人員在馬來西亞、蒙古、印尼、菲律賓發現攻擊行動,受害者多為政府組織,此外,他們認為歐洲可能是下一波的攻擊目標。

英國廣告網站Gumtree洩露廣告主個資

滲透測試服務業者Pen Test Partners指出,他們發現英國知名廣告網站Gumtree,在HTML程式碼洩露賣家的個資,包含了電子郵件地址、郵遞區號、GPS位置,以及賣家的姓氏。研究人員指出,他只需要在瀏覽廣告網頁時按下F12,就能取得上述個資。這樣的情況,使得賣家在廣告裡拒絕透露上述資訊的配置形同虛設。此外,該公司指出,Gumtree專門提供給iOS設備的API,容易受到不安全的直接物件參照(IDOR)攻擊,而洩露賣家全名與更多個資。Gumtree獲報後已著手修復,但一度告知研究人員「得到回應就是一種獎勵」,企圖拒絕支付IDOR漏洞的懸賞獎金。

Rust勒索軟體BlackCat透過遠端桌面軟體入侵受害電腦

資安研究團隊MalwareHunterTeam於12月3日,向Bleeping Computer透露,他們在11月21日看到第一個以Rust程式語言製作,且被用於攻擊行動的勒索軟體BlackCat(亦稱Alphv、Noberus)。賽門鐵克於12月16日揭露了更多細節,指出他們看到在11月3日就有相關的攻擊行動,迄今他們已經發現3種BlackCat的變種,並發現攻擊者入侵受害電腦的管道,是透過名為ConnectWise Connect的遠端桌面軟體。

勒索軟體駭客將攻擊範圍擴及受害者的供應鏈,形成「4重勒索」

趨勢科技發表2022年資安預測,提出3大觀察重點,首先是高科技製造業是勒索軟體駭客的頭號目標,駭客可能會發展「4重勒索」攻擊模式,不只加密檔案、外洩內部機密、發動DDoS攻擊,還會藉由供應鏈攻擊讓受害層面擴大;再者,供應鏈也是駭客著眼的攻擊目標,他們會針對開發者、企業配合的外部廠商下手。此外,民眾對於各式網路服務更加依賴,再加上共用密碼的情況相當普及,也使得攻擊者竊取個資的情況將會更為嚴重。

臺北馬拉松跑者遭詐騙,列本週高風險賣場,警方證實中華民國路跑協會資料庫遭駭

165反詐騙諮詢公布本周解除分期高風險賣場名單,包括:誠品書店、中華民國路跑協會、東森購物、資生堂、樂購蝦皮、老爺酒店與西堤牛排。值得關注的是,上周傳出的中華民國路跑協會、臺北馬拉松的相關詐騙案,根據中央社報導,警方在12月14日指出,已受理17件,經初步調查,發現有駭客使用境外IP位址入侵中華民國路跑協會網站資料庫,進而利用所盜取的會員資料進行詐騙。

【漏洞與修補】

SAP修補20個應用程式的Log4Shell漏洞

針對Log4j的重大漏洞「Log4Shell」,許多廠商已盤點旗下產品有那些受到影響。例如,根據資安業者Onapsis指出,截至12月14日,SAP已經確認旗下有32個應用程式受到Log4Shell波及,並對於其中20個發布修補程式,另外12個軟體的更新檔案正在製作中。但在Log4Shell漏洞之外,Onapsis也提醒用戶也要安裝SAP推出的例行修補,當中也修復數個重大漏洞。

Dell驅動程式修補不完全,恐被用於Windows核心層級的攻擊

Dell於今年5月,修補DBUtil驅動程式存在長達9年的CVE-2021-21551,但最近資安業者Rapid7發現,該公司並未修補完全,僅是限縮管理者帳號的存取。研究人員指出,這樣的情況可讓攻擊者投放存在已知漏洞的驅動程式,在行動的過程裡提升權限,或是執行特定的程式碼,發動被稱為BYOVD(Bring Your Own Vulnerable Driver)的攻擊手法。

研究人員發現影響數十億裝置的Wi-Fi漏洞

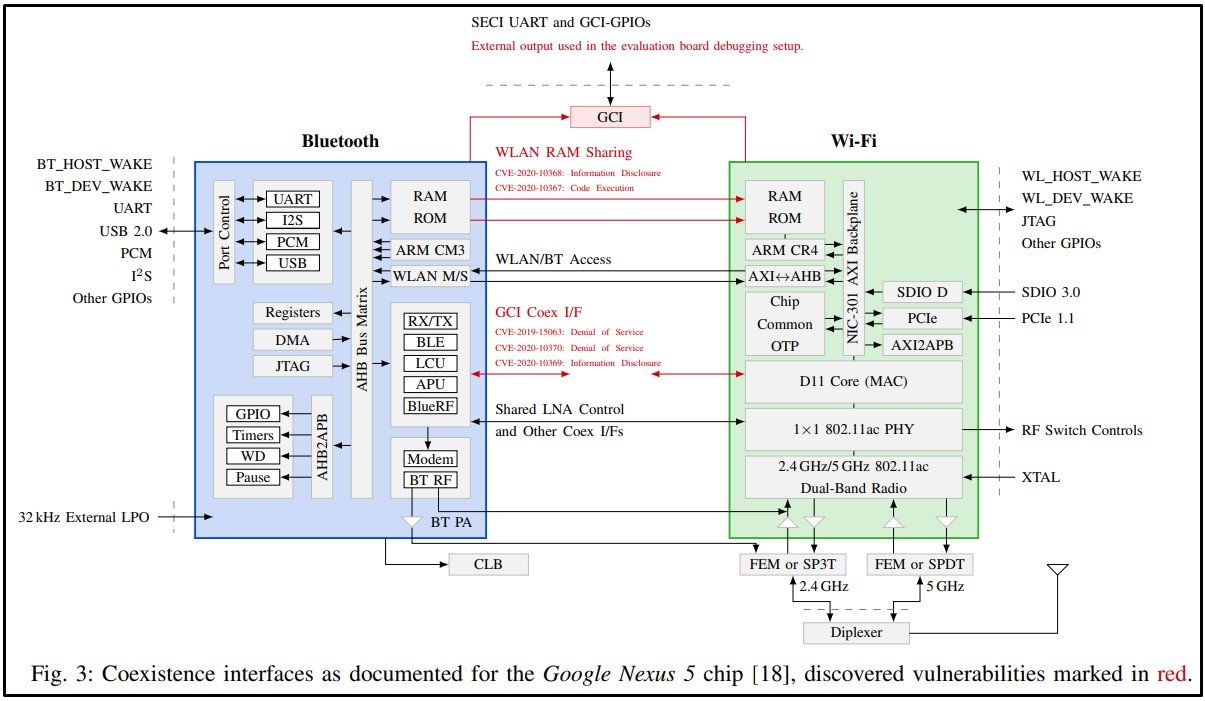

達姆施塔特工業大學、布雷西亞大學、CNIT、安全行動網路實驗室聯手,揭露一系列的臭蟲,讓攻擊者可藉由裝置藍牙元件下手,操控Wi-Fi晶片的網路流量,以及竊取密碼等攻擊行為,影響採用Broadcom、Silicon Labs、Cypress晶片的數十億裝置。研究人員指出,智慧型手機等現代連網裝置的SoC,具備獨立的藍牙、Wi-Fi、LTE元件,但它們通常共享天線和無線頻譜等資源,而這些共享的資源就能讓攻擊者有可趁之機,跨晶片發動橫向的提升權限攻擊,執行任意程式碼、讀取記憶體內容,或是造成阻斷服務(DoS)。這些漏洞部分能透過韌體修補,有些則必須透過新的硬體才能處理。

微軟發布例行修補,修補6個零時差漏洞

微軟於12月14日發布Patch Tuesday例行修補,當中總共修補了6個已被公開的零時差漏洞,其中最受到注目的是CVE-2021-43890,這項漏洞與統一視窗平臺(UWP)的安裝程式(APPX、APPXBUNDLE檔案)有關,已被攻擊者用於散布惡意軟體Emotet、TrickBot、BazarLoader等。微軟指出,其他5個零時差漏洞尚未被用於攻擊行動。

聯想電腦管理軟體爆權限擴張漏洞,影響ThinkPad、Yoga系列產品

資安業者NCC Group在聯想筆電的管理軟體Lenovo Vantage中、系統管理服務Lenovo System Interface Foundation中,發現可被用來提升攻擊者權限的漏洞。這些漏洞存在於上述軟體的IMController元件,影響該公司旗下ThinkPad與Yoga系列的產品。聯想獲報後已完成修補。

【資安產業動態】

美國國土安全部宣布推出Hack DHS漏洞懸賞計畫

為了找出潛在的漏洞以提升安全,美國國土安全部(DHS)於12月14日,宣布啟動名為Hack DHS的漏洞懸賞計畫,他們邀及網路安全專家參與以找出漏洞,然後進行修補,這項計畫將分3個階段執行,其目標是開發一種可供其他聯邦機構運用的模型,用來提升機構的網路安全。在Hack DHS計畫中,研究人員因找到的漏洞最多可獲得5千美元獎金。

美國國防部全面部署防範惡意廣告威脅的措施

根據美國國防部(DoD)12月13日發出的信件指出,美國國家安全局(NSA)、中央情報局(CIA)、聯邦調查局(FBI)等軍情單位(IC),國防資訊系統局(DISA)已採取一系列的防禦措施,來因應惡意廣告(Malvertising)所帶來的威脅。這些措施包含了網頁內容過濾器、Sharkseer人工智慧偵測工具,以及基於雲端的網際網路隔離系統(CBII)等。

針對國內近期多家證券期貨客戶遭冒名下單港股,金管會公布三大因應措施,並提醒民眾妥善保管密碼

上月國內傳出券商用戶遭不明人士下單港股的情況,除了將成立SF-CERT,後續又有新的因應辦法,金管會在12月14日發布公告,將要求證券商與期貨商採取三大措施,簡單來說,包括:應於網路下單登入時採多因子認證方式的落實;密碼輸入錯誤次數達3次,應中斷連線的落實;對於帳號登入失敗的記錄,以及對登入異常的監控分析。㊣

隱私瀏覽器Brave著手因應跨站洩露攻擊

瀏覽器業者Brave於12月15日指出,新興跨來源攻擊手法「Pool-Party」日益嚴重,這種手法是攻擊者利用網站來操縱瀏覽器,從瀏覽器未分區的資源池來建立隱密的通道。對此,該業者預計在接下來的幾個星期內,提供相關的防護措施,並部署到用戶的瀏覽器上,同時,他們也與其他瀏覽器業者共同合作來解決這個問題。

Visual Studio Code加入能突顯不可見Unicode字元的機制,防範程式碼欺騙攻擊

針對日益嚴重的Unicode字元濫用的攻擊行為,程式開發工具的業者也開始有所行動。例如,微軟在最近的Visual Studio Code(VS Code)1.63版更新中,加入了新功能Invisible Unicode highlighting,能突顯程式碼裡看不見的Unicode字元,而能夠提醒開發者疑似出現不尋常、易混淆的字元,有可能已經出現Unicode欺騙攻擊的現象。

密碼管理服務LastPass成為獨立公司

IT服務業者LogMeIn於14日宣布,有鑑於全球市場愈來愈重視密碼安全,他們準備讓旗下的密碼管理服務LastPass,成為獨立的公司來因應這樣的趨勢。LogMeIn表示,LastPass獨立之後,將會增加對客戶經驗、市場功能、工程的投資,以加速其密碼管理、單一簽入(SSO)與多因素認證(MFA)的研發。

滲透測試工具Kali Linux強化Samba相容性,改善Arm裝置支援

美國資安業者Offensive Security近日發布Kali Linux 2021.4,新版本增加9項工具,並改良Samba的相容性,以便更容易執行相關的滲透測試工作。值得一提的是,對於搭載蘋果M1處理器的電腦,除了能透過Parallels虛擬化平臺執行,新版本因為導入了Linux Kernel 5.14版,而擁有對應的GPU元件,也能夠在VMware Fusion上運作。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09