微軟Minecraft團隊證實編號CVE-2021-44228的Log4j漏洞,影響Minecraft Java Edition。知名安全研究人員Marcus Hutchins則指出,攻擊者只需要在Minecraft聊天欄位貼上一則短訊即可觸發漏洞。(圖片來源/微軟)

12/29資訊更新 Log4j再傳RCE漏洞,Apache釋出2.17.1新版

12/20資訊更新 Apache Log4j再釋出2.17版,修補DoS漏洞

12/16資訊更新 Log4j 2.15.0修補不全、Apache再釋2.16.0新版,國家駭客已開始行動

上周揭露的Apache Log4j重大風險漏洞Log4Shell,影響包括微軟Minecraft、蘋果iCloud、Steam等大型網站,被資安專家稱為近10年來最嚴重漏洞。研究人員並發現已經有針對該漏洞的開採行動。

編號CVE-2021-44228的漏洞發生於開源日誌資料庫Log4j。Log4j的JNDI功能可用於組態、紀錄訊息,包含於許多軟體專案中,包括Apache Struts2、Apache Solr、Apache Druid、Apache Flink等。用戶涵括全球最知名網路服務或網站,如蘋果iCloud、推特(Twitter)、微軟遊戲《Minecraft》及Valve遊戲平臺Steam等,此外ElasticSearch、Elastic Logstash、Redis及美國國安局的Ghidra、以及CloudFlare、騰訊、百度等大型網站服務也都使用這項元件。

CVE-2021-44228是由阿里雲安全研究團隊發現、並於11月底通報Apache基金會的遠端程式碼執行(remote code execution,RCE)漏洞。它是Log4j的JNDI API未能驗證遠端攻擊者由惡意LDAP或其他端點發送修改過參數的log訊息,而自LDAP伺服器下載惡意程式碼至受害系統執行,最嚴重可接管整臺系統。CVE-2021-44228又被稱為Log4Shell。

美國NIST漏洞資料庫並未給定CVE-2021-44228的CVSS 3.1風險值。但許多安全廠商皆判斷屬最嚴重等級的10分。安全廠商Tenable稱其為10年最重大漏洞,Cloudflare執行長Matthew Price則說它是Heartbleed、ShellShock以來最嚴重漏洞

Log4Shell漏洞影響Log4j 2.0-beta-9和以上版本,以及2.14.1和以下版本。Apache基金會已釋出更新版本2.15.0版。

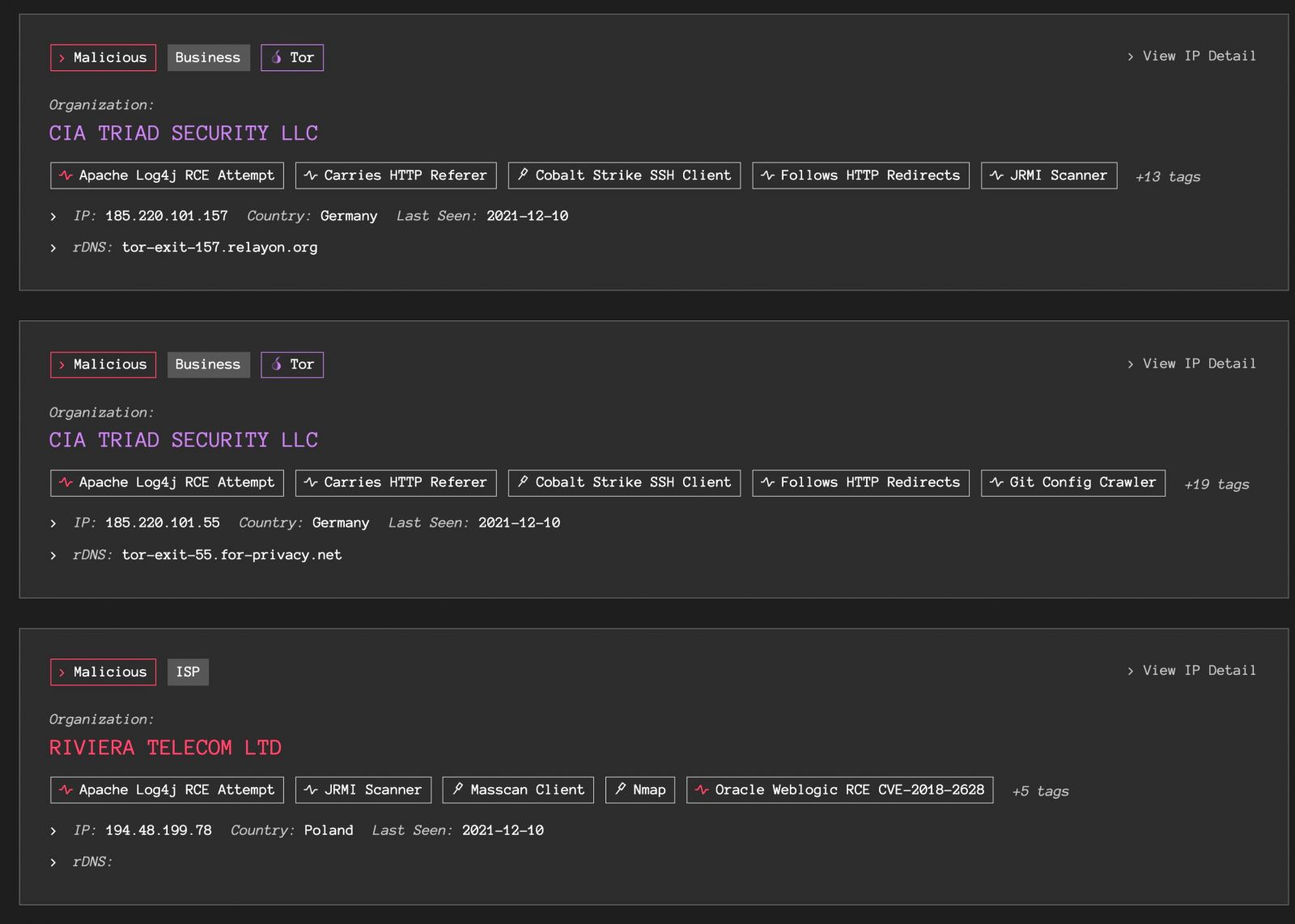

上周一名代號p0rz9的研究人員於GitHub揭露該漏洞的概念驗證攻擊程式。漏洞揭露一天內安全廠商GreyNoise已偵測到有將近100臺不同主機開採CVE-2021-44228,它們大部份是Tor出口節點。

圖片來源_GreyNoise

加拿大媒體報導,魁北克省上周五在獲知漏洞及PoC後,立刻採取預防措施,關閉近4,000臺伺服器。

Minecraft團隊證實Log4j漏洞影響Minecraft Java Edition。知名安全研究人員Marcus Hutchins指出,攻擊者只需要在Minecraft聊天欄位貼上一則短訊即可觸發RCE。

微軟已經修補漏洞,但呼籲用戶更新軟體;他們必須先關關所有遊戲的執行個體及Minecraft Launcher再重新啟動、以自動下載最新版。但修改過的用戶端、使用第三方Launcher者,以及自行營運Minecraft遊戲伺服器者則必須確認修補。

Apache基金會建議,企業應立即升級到Log4j v2.15.0。若使用Log4j 2.10以上版本而無法立即升級者,應將系統屬性log4j2.formatMsgNoLookups參數由”false”改為”true”。使用2.10以前版本者,則應從classpath移除JndiLookup class,例如執行以下指令:

zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27