Kaseya

7月12日報導更新 被駭客攻擊的10天後,Kaseya終於修補Kaseya VSA

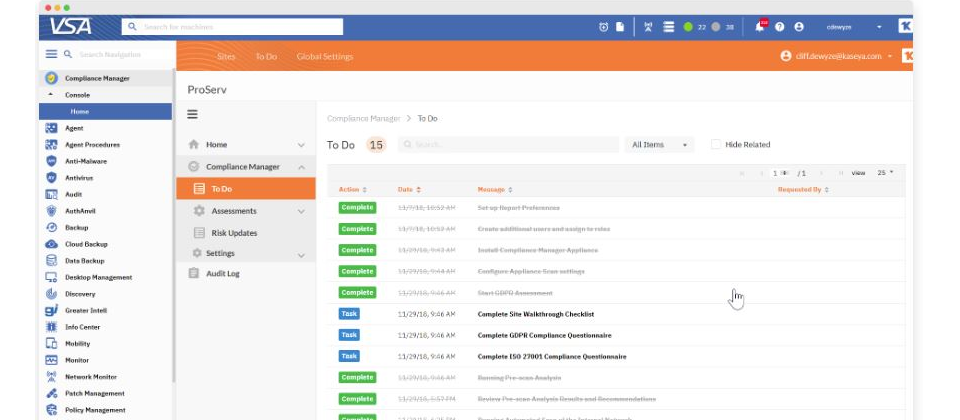

美國託管軟體開發商Kaseya更新了受到駭客事件影響的客戶數量,指出雖然只有不到60家Kaseya VSA客戶直接遭到波及,但由於有許多客戶也是其它業者的IT服務供應商,而使得災害擴及它們的下游廠商,估計受害廠商不到1,500家。

綜合多家資安業者的說法,REvil勒索軟體駭客攻陷了Kaseya VSA的零時差漏洞CVE-2021-30116,透過Kaseya VSA以假冒的軟體安全更新程式來遞送勒索軟體,由於Kaseya擁有許多託管服務供應商(MSPs)客戶,因此就算這些MSP客戶的客戶並未使用Kaseya產品,它們的系統也同樣會被勒索軟體加密。

其實Kaseya在駭客攻擊之前便已著手修補CVE-2021-30116漏洞,只是被駭客捷足先登。

雖然駭客僅攻陷了就地部署的Kaseya VSA,並未危及由Kaseya提供的Kaseya VSA SaaS服務,但Kaseya一方面要求客戶關閉就地部署的Kaseya VSA,另一方面也暫時撤下Kaseya VSA SaaS服務以強化其安全性。

根據Kaseya目前的規畫,該公司將在Kaseya VSA SaaS架構上新增一層安全防護,亦將變更Kaseya VSA SaaS伺服器所使用的IP位址,呼籲把該IP位址設為白名單的客戶要記得變更。此外,針對Kaseya VSA就地部署版的安全更新,將在Kaseya VSA SaaS服務重新上線之後的24小時內遞送。

自從Kaseya在7月2日遭到駭客入侵以來,提供遠端監控與管理的Kaseya VSA與Kaseya VSA SaaS服務便中斷至今,原本計畫要在7月6日重新推出Kaseya VSA SaaS,也因遭遇部署問題而延後上線。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25