7月7日報導更新

● 微軟緊急發布PrintNightmare高風險漏洞的修補程式

● 微軟7月6日釋出的PrintNightmare漏洞修補,被研究人員判定無效

7月14日報導更新

● Windows PrintNightmare漏洞出現多起攻擊,美CISA呼籲聯邦政府全面安裝更新

7月19日報導更新

●又有新的Print Spooler漏洞,微軟呼籲快關閉Print Spooler服務

微軟上周公布已經有開採活動的PrintNightmare遠端程式碼執行漏洞,但是修補程式還在路上。一家廠商則提供非官方的修補程式供Windows Server用戶下載。

PrintNightmare漏洞讓微軟和安全研究人員忙了好一陣子。6月初微軟的每月安全更新Patch Tuesday,修補了一個位於Windows列印多工緩衝處理器Print Spooler中的漏洞CVE-2021-1675,它原本被列為為本地權限升級(Local Privilege Escalation)漏洞,但微軟兩個星期後將之改為遠端程式碼執行(Remote Code Execution,RCE)。以為漏洞已完成修補的研究人員Zhiniang Peng及Xuefeng Li於是公布漏洞研究,以及概念驗證(PoC)程式,並稱該漏洞為PrintNightmare。不料其他研究人員發現該PoC也能開採已修補好的Windows機器,促使兩名研究人員於是決定刪除PoC,但似乎已經被人分叉出去。

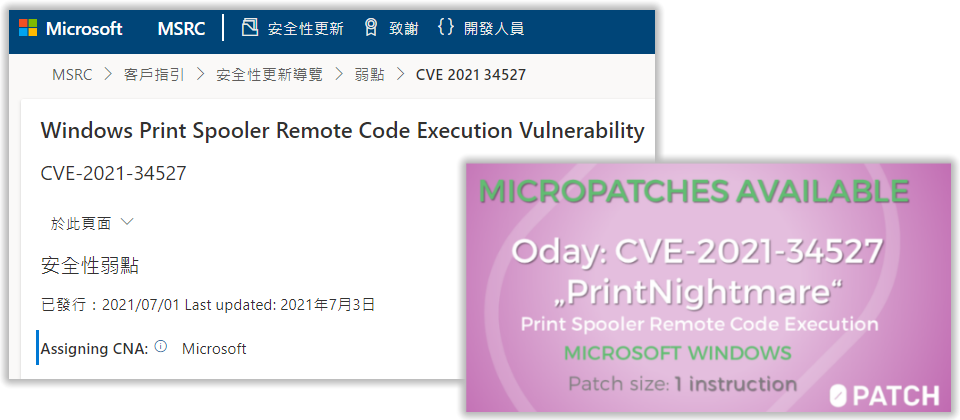

上周微軟澄清,被PoC開採PrintNightmare的並非CVE-2021-1675,而是很相似的新漏洞CVE-2021-34527。它也是存在Windows Print Spooler中的RCE漏洞,可讓攻擊者系統(SYSTEM)權限執行任意程式碼,即可安裝檔案、刪改讀取資料,或新增完整用戶權限的帳號。微軟說CVE-2021-1675已經修補好了,CVE-2021-34527則尚未有修補程式。

安全廠商0Patch上周五公布針對4個受影響Windows版本而製作的CVE-2021-34527 micropatches,將免費提供給企業,這4個版本由新至舊涵括Windows Server 2019、2016、2012及 2008 R2。該公司表示這個micropatch將可防止用以安裝本機或遠端印表機驅動程式的函式AddPrinterDriverEx中,可關閉針對驅動程式不穩定發送警告訊息的設定。他們認為這項設定並不常用,關閉以換取Windows不受遠端入侵應是值得的。

微軟也逐步公布研究細節。首先,所有版本的Windows都包含問題程式碼。該漏洞首先影響啟動Print Spooler服務的Windows網域控制器以及AD網域下的驗證用戶,也影響10多個群組中的啟動Point and Print原則的Windows機器。

根據微軟公告,在用戶端,CVE-2021-34527漏洞也影響Windows 7、8.1、Windows RT,以及Windows 10 21H1以前的版本。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02