Infrogmation of New Orleans, CC BY-SA 2.0

7月14日報導更新

● Windows PrintNightmare漏洞出現多起攻擊,美CISA呼籲聯邦政府全面安裝更新

7月19日報導更新

●又有新的Print Spooler漏洞,微軟呼籲快關閉Print Spooler服務

研究人員發現,微軟針對CVE-2021-34527(PrintNightmare)緊急釋出的修補程式,似乎尚未完整修補漏洞。

微軟本周二(7/6)釋出的頻外更新修補了主要Windows伺服器,包括Windows Server 2012、2016及2019上的CVE-2021-34527及類似的漏洞CVE-2021-1675。

CVE-2021-34527允許遠端攻擊者在Windows網域控制器上,取得系統管理員權限,並安裝執行程式碼、變更或刪除檔案及新增使用者帳號,影響啟動Point and Print政策的Windows網域控制器。微軟最新更新要求一般使用者僅能安裝經合法簽發的印表機驅動程式,管理員則可安裝經簽發或未經簽發的驅動程式。此外管理員也能設定RestrictDriverInstallationToAdministrators記錄檔,不讓非管理員安裝印表機驅動程式。

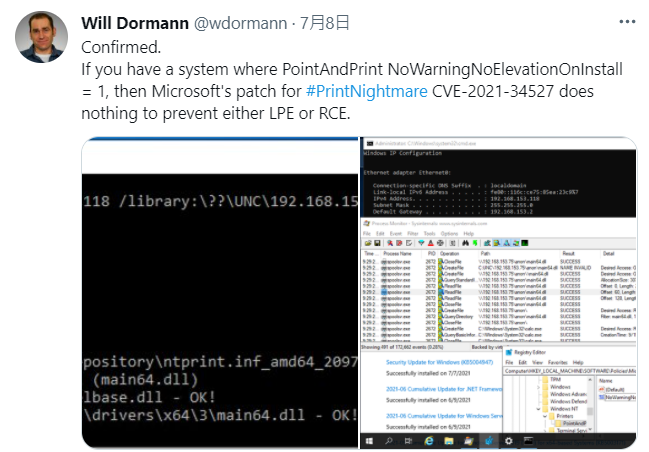

然而安全專家先後發現,微軟可能修補不全。影響Windows列印多工緩衝處理器(Print Spooler)的PrintNighmare漏洞,具備LPE(Local Privilege Escalation)及RCE(remote code execution)兩種屬性。美國網路緊急應變小組協調中心(CERT/CC)研究人員Will Dormann及其他研究人員相信,RCE部份已經解決,但LPE則仍未能修補,使用先前釋出的PoC仍然能在Windows伺服器上升級到系統(System)權限。

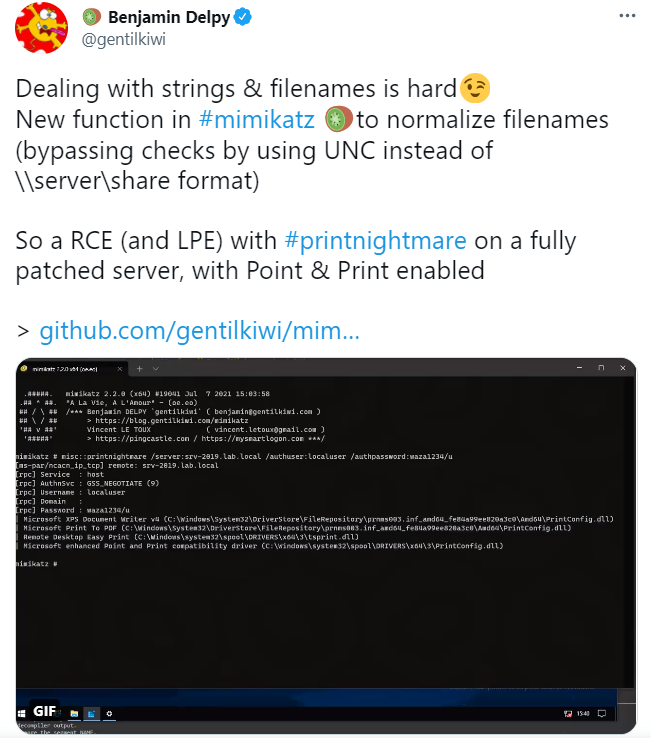

接著知名滲透工具Mimikatz開發者、法國央行(Banque de France)安全研究人員Benjamin Delpy更進一步發現,微軟7月6日釋出的頻外更新,連RCE問題也未修補好。他指出,改造過的Mimikatz可以繞過Windows對遠端函式庫的檢查機制,方法是檔案路徑上使用通用命名慣例(Universal Naming Convention,UNC)即可繞過檢查,而在啟動Point and Print政策、完全修補的Windows伺服器執行程式碼。意謂著LPE或RCE兩個問題都未能解決。他也質疑微軟可能未詳盡測試最新的修補程式。

Dormann等研究人員呼籲外界不要安裝微軟7月6日釋出的修補程式,可使用外部業者0Patch釋出的非官方修補程式,直到微軟完整修補。未能安裝者,至少應關閉這些機器上的Print Spooler列印服務。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-09