思科

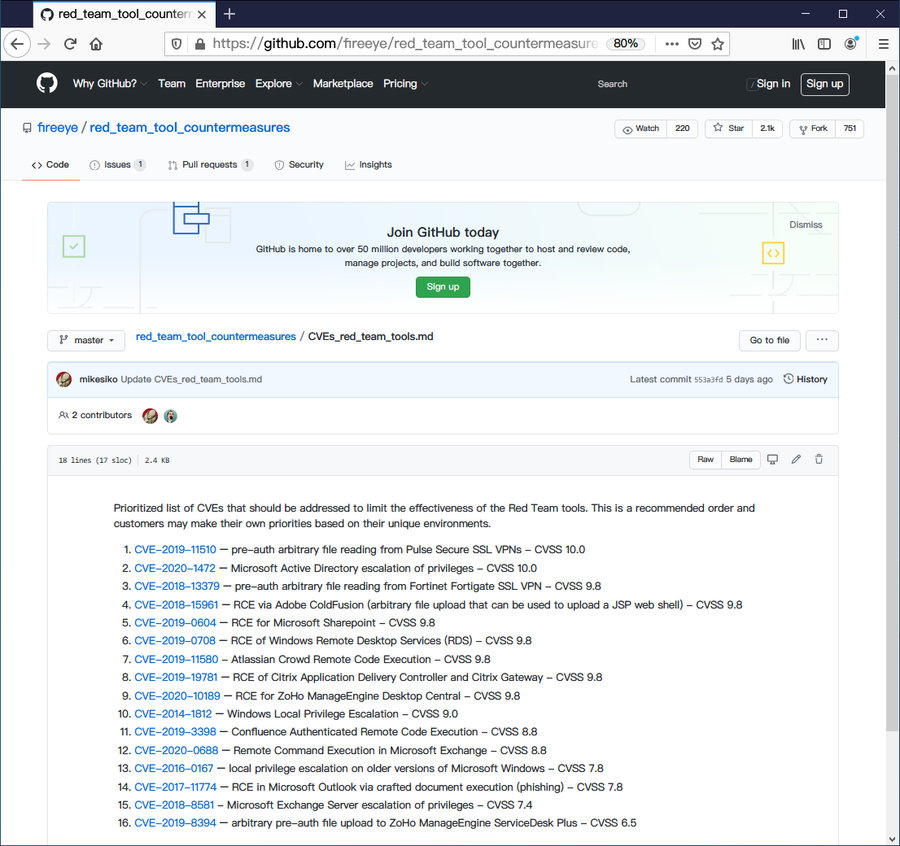

資安廠商FireEye於12月8日表示遭到攻擊,駭客不只企圖找尋特定的用戶資料,還對於該公司提供紅隊演練(Red Team)的工具下手。但對於防範這套工具日後可能會遭到濫用的情況,該公司在公告裡表示,他們於GitHub提供相關的入侵指標(IoC)、Snort與Yara特徵碼等資訊,並強調他們提供的工具都是利用已知漏洞。但這些漏洞究竟為何?一般人若是直接從該公司的公告內容,其實不易得知。而對於此事,思科的威脅情報單位於9日整理了一份指南,列出遭外洩的工具裡,所採用的漏洞CVE編號清單與Snort特徵編號對照表,以供企業進行因應。

事實上,思科列出的清單,是來自於FireEye於GitHub上公開的資料,這套工具總共運用了16項漏洞。這些漏洞存在於視窗作業系統、網路安全設備、電子郵件系統、協作平臺,以及身分驗證系統等。FireEye依據這些漏洞的CVSS風險評估指標,由高至低列出這些漏洞編號與敘述。

而根據這些漏洞所存在的軟體和設備,我們將這16項漏洞歸納為下列類型:

1.Windows作業系統

CVE-2020-1472:又稱Zerologon,可提升AD權限,CVSS風險指標為10分

CVE-2019-0708:又稱BlueKeep,Windows遠端桌面服務(RDS)的RCE漏洞,CVSS風險指標為9.8分

CVE-2014-1812:Windows本機權限提升漏洞,CVSS風險指標為9.0分

CVE-2016-0167:Windows本機權限提升漏洞,CVSS風險指標為7.8分

2.網路安全設備

CVE-2019-11510:Pulse Secure VPN任意檔案讀取漏洞,CVSS風險指標為10分

CVE-2018-13379:FortiOS SSL VPN任意檔案讀取漏洞,CVSS風險指標為9.8分

CVE-2019-19781:Citrix ADC、Citrix Gateway、Citrix SD-WAN WANOP的RCE漏洞,CVSS風險指標為9.8分

3.電子郵件應用系統

CVE-2020-0688:Microsoft Exchange的RCE漏洞,CVSS風險指標為9.8分

CVE-2017-11774:Microsoft Outlook郵件程式,能透過草稿文件執行的RCE漏洞,CVSS風險指標為7.8分

CVE-2018-8581:Microsoft Exchange權限提升漏洞,CVSS風險指標為7.4分

4.協作平臺

CVE-2019-0604:Microsoft SharePoint的RCE漏洞,CVSS風險指標為9.8分

CVE-2019-3398:Confluence的RCE漏洞,CVSS風險指標為8.8分

5.網頁應用程式建置工具

CVE-2018-15961:Adobe ColdFusion的RCE漏洞(藉由任意檔案上傳弱點,來上傳JSP檔案的Web Shell發動攻擊),CVSS風險指標為9.8分

6.身分驗證管理

CVE-2019-11580:Atlassian Crowd的RCE漏洞,CVSS風險指標為9.8分

7.IT管理工具

CVE-2020-10189:Zoho ManageEngine Desktop Central的RCE漏洞,CVSS風險指標為9.8分

CVE-2019-8394:Zoho ManageEngine ServiceDesk Plus的任意檔案讀取漏洞,CVSS風險指標為6.5分

在FireEye提及他們遭到外洩的工具中,強調所使用的都是已知漏洞,而值得留意的是,上述演練工具利用的漏洞,也不少在今年出現攻擊行動。駭客為何會如此食髓之味,屢屢利用這種已知漏洞發動攻擊?很可能和許多企業尚未修補漏洞有關。

例如,今年4月資安業者Rapid7發現,微軟在2月修補的CVE-2020-0688漏洞,仍有35萬臺Exchange伺服器未修補,微軟也在6月提出警告,表示他們發現有越來越多駭客濫用這項漏洞來攻擊Exchange伺服器;再者,大型郵輪業者Carnival於8月底遭到勒索軟體攻擊,傳出原因很有可能與Citrix設備未修補CVE-2019-19781漏洞有關;11月下旬,有人在駭客論壇張貼近5萬個未修補CVE-2018--13379漏洞的Fortinet SSL VPN設備名單,企圖吸引想要發動攻擊的買家。這也代表著企業修補這種重大漏洞,應該需要採取更為快速的策略,以避免在尚未修補的空窗期成為駭客下手攻擊的對象。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02