擷取自Bad Packets

今年7月中旬,臺灣資安業者戴夫寇爾(DEVCORE)研究人員揭露的SSL VPN漏洞,在8月初舉行的黑帽大會上,該公司Orange Tsai與Meh Chang也展示了更多他們的這項研究。值得注意的是,8月底在網路上傳出瞄準該漏洞的攻擊活動,資安業者因此提醒這些SSL VPN用戶,儘速修補更新。

在這個漏洞研究當中,戴夫寇爾研究人員在Palo Alto Networks、Fortinet與Pulse Secure等業者提供的SSL VPN服務中,找出了可以被攻破的漏洞,同時通報了這些業者。其中,Pulse Secure與Fortinet這兩家公司,在4月及5月分別提供修補程式,並發布資安公告,而在Palo Alto Networks的部分,雖然在他們通報隔天,對方就修補了這個認為是已知的漏洞,沒有提醒企業用戶即時修補。不過,在該漏洞揭露後,Palo Alto Networks也已申請CVE,並發出公告要用戶更新。

但是,還是有不少企業本身仍然沒有重視要修補此漏洞,而持續曝險。最近,資安業者Bad Packets在8月底警告,他們在網路上部署的蜜罐誘捕系統(Honeypots),偵測到大規模的掃描活動,來源是西班牙的一臺主機,目標則是受CVE-2019-11510漏洞影響的Pulse Secure的企業SSL VPN服務端點。

該公司發現這樣的掃描行動後,也著手進行調查。Bad Packets表示,他們透過BinaryEdge提供的資料,掃描了41,850個Pulse Secure VPN端點,發現其中有14,528個將受到該漏洞的影響,成為易受攻擊的目標。他們並解釋,掃描過程只是發送了HTTP HEAD請求,主要用以確認可能存在任意文件讀取漏洞。

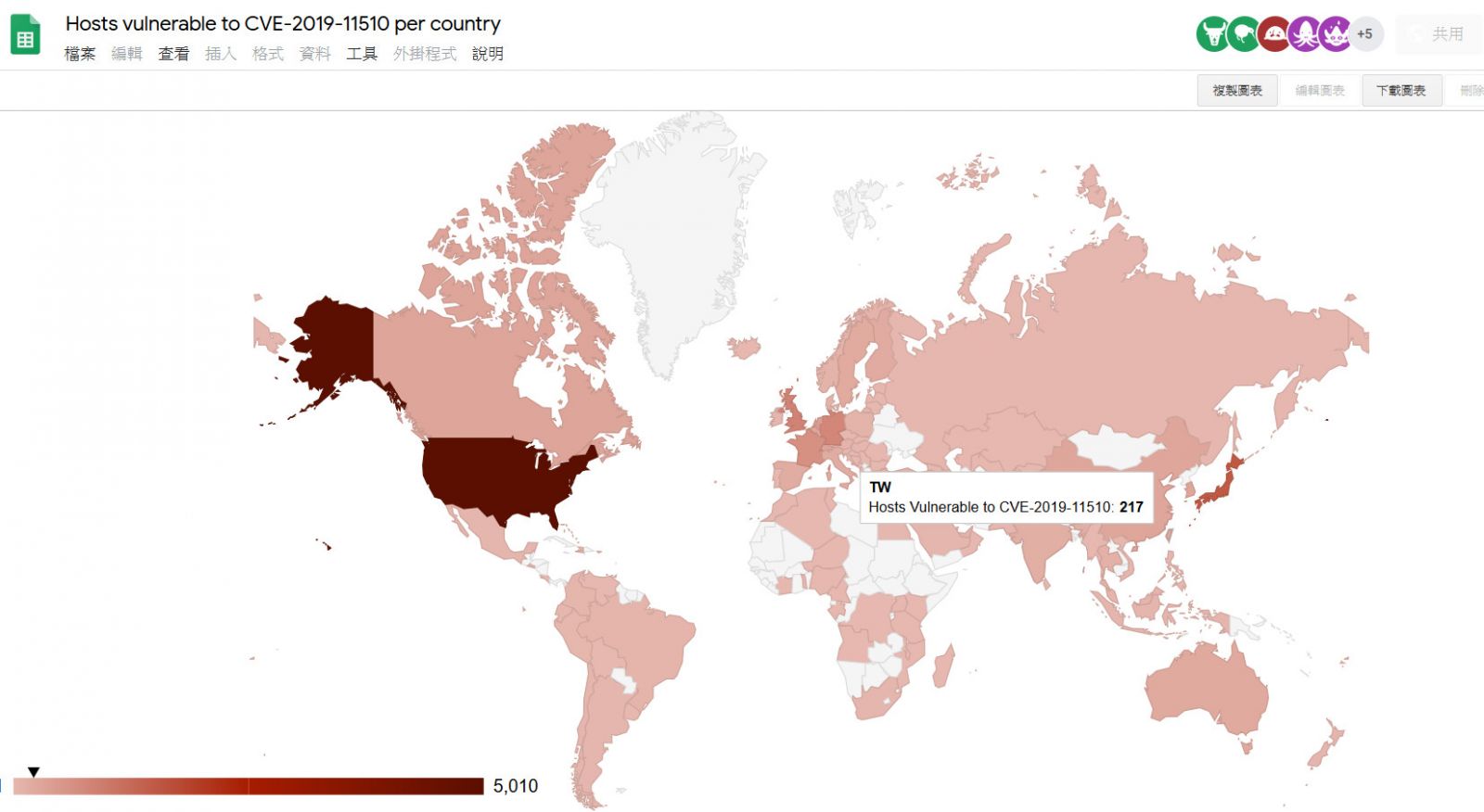

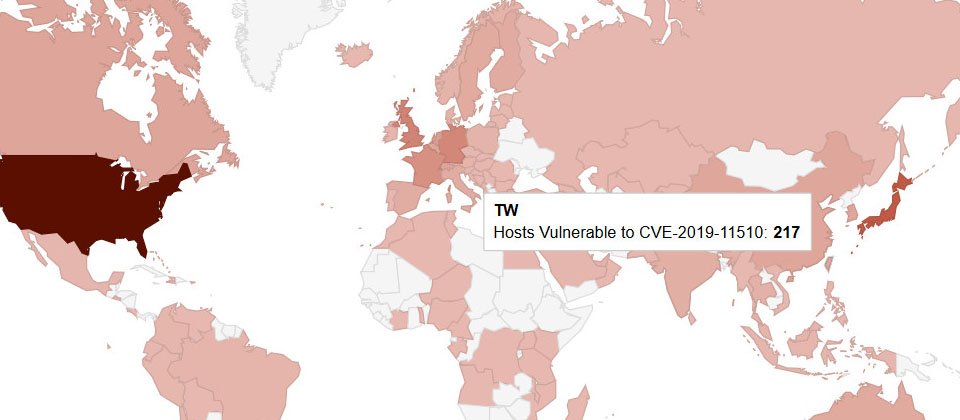

在Bad Packets的統計中,這些被發現會受漏洞影響的Pulse Secure VPN端點,遍及全球121個國家,其中以美國的5,010臺最多,日本有1,511臺居次,英國830臺排第三,而臺灣也有217臺。

對於易受CVE-2019-11510影響的14,528個Pulse Secure VPN端點,Bad Packets不只發出警告,同時也製作了方便檢視的影響國家區域圖表,其中以美國的5,010個最多,而臺灣也發現有217個。(圖片來源:Bad Packets)

近日,臺灣戴夫寇爾發出提醒,指出有攻擊者利用他們的SSL VPN研究成果,對全世界VPN設備進行大規模掃描。

更要注意的是,由於現在已有其他國家研究者公布Exploit(攻擊程式),而從國外的資訊也得知已經發動攻擊,因此,戴夫寇爾也再次提醒企業用戶,如使用Pulse Secure SSL VPN、Fortinet FortiGate、Palo Alto GlobalProtect,應儘速更新到已修補的最新版,以免遭受攻擊。

以Pulse Secure SSL VPN而言,DEVCORE發現了7個弱點,包括CVE-2019-11510、CVE-2019-11542、CVE-2019-11539、CVE-2019-11538、CVE-2019-11508、CVE-2019-11540與CVE-2019-11507。如果用戶不修補,將面臨哪些風險?若有心人士將這些弱點組合利用,將有機會取得SSL VPN設備的最高權限,也就是說,能讓攻擊者進入用戶內網,甚至是讓每個透過SSL VPN連線的使用者裝置能被控制,後果相當嚴重。

無論如何,企業必須要知道,SSL VPN不僅是企業使用的一種遠端安全存取連線方式,可保護企業資產免受於外部的攻擊,但是,如果企業所信任並用來提供保護的資安設備變得不安全,還是有可能會變成駭客進入企業內網最短的路徑,因此,修補必須及早。

揭露這次SSL VPN漏洞的臺灣資安業者戴夫寇爾(DEVCORE),近日也發出警示,提醒Pulse Secure、FortiGate、Palo Alto GlobalProtect的用戶應儘速更新,因為國際上已有發動攻擊的情況。事實上,他們在9月2日也才公開Pulse Secure 上的 VPN 研究細節,先前僅是透過揭露部分資訊,讓用戶及早更新。現在,隨著新的細節公開,用戶必須注意修補。

以下為3家SSL VPN服務業者的資安公告:

●Pulse Secure Security Advisories( https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44101),影響提供SSL VPN的Pulse Connect Secure產品,以及提供NAC功能的Pulse Policy Secure,建議用戶升級至最新版本。

●Fortinet PSIRT Advisory(https://fortiguard.com/psirt/FG-IR-18-389),建議升級到FortiOS 5.4.11,5.6.9,6.0.5,6.2.0或以上版本。

●Palo Alto Networks Security Advisories(https://securityadvisories.paloaltonetworks.com),Remote Code Execution in GlobalProtect Portal/Gateway Interface (PAN-SA-2019-0020)。影響Palo Alto GlobalProtect的7.1.18、8.0.11與8.1.2之前版本,應儘速更新,9.0版不受影響

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02