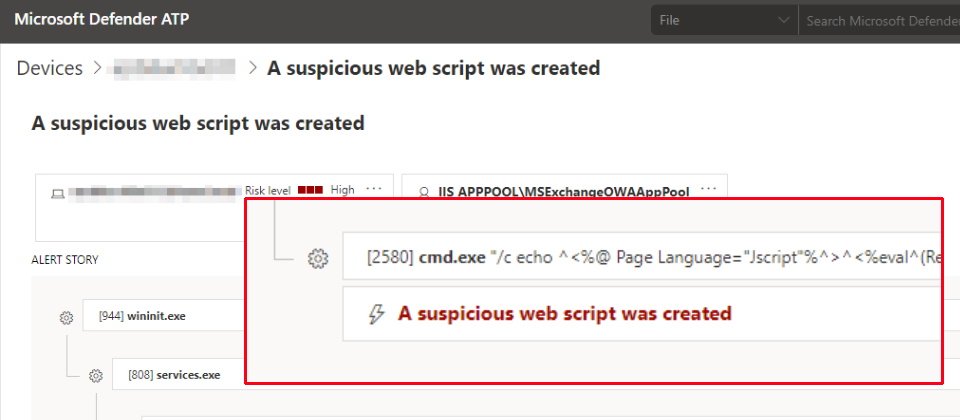

微軟觀察到開採CVE-2020-0688漏洞的攻擊行動愈來愈多,而且許多攻擊者在成功取得Exchange伺服器的存取權之後,會在伺服器上部署Web Shell,以竊取資料或是執行其它的惡意行動。(示意圖,圖片來源/微軟)

微軟本周指出,Exchange伺服器一直是駭客的主要攻擊目標之一,最常見的手法是發動社交工程攻擊或偷渡式下載來竊取憑證,其次才是開採Exchange漏洞,然而,最近有愈來愈多的駭客採用第二種攻擊形式,特別是開採微軟於今年2月修補的CVE-2020-0688漏洞。

CVE-2020-0688漏洞肇因於安裝Exchange伺服器時,未能妥善地建立獨特的金鑰,而允許既有用戶取得系統管理權限,並自遠端執行任意程式。然而,資安業者Rapid7今年4月發現,全球的公開網路上至少還有35萬個Exchange伺服器尚未修補該漏洞,占所有受影響Exchange伺服器的82.5%。

微軟則說,最普遍的Exchange攻擊途徑是駭客鎖定終端用戶發動社交工程或偷渡式下載攻擊,先竊取用戶憑證,再以漸進方式橫向移到其它終端,一直到取得Exchange伺服器存取權為止。其次才是開採Exchange伺服器的安全漏洞,而這是駭客的夢想,因為它能夠直接進駐伺服器,且倘若伺服器的存取層級配置錯誤,就能取得系統權限。

根據微軟的觀察,就算第一種途徑相對熱門,但他們看到採用第二種途徑的攻擊行動愈來愈多,且主要是開採CVE-2020-0688漏洞。而且在成功取得Exchange伺服器的存取權之後,有許多駭客選擇在伺服器上部署Web Shell,以竊取資料或是執行其它的惡意行動。

美國國安局(NSA)與負責蒐集國外情報的澳洲信號局(Australian Signals Directorate,ASD)曾在今年4月下旬警告,有愈來愈多的駭客利用網頁殼層(Web Shell)來滲透受害者的網路,以自遠端執行任意的系統命令。Web Shell是種基於命令列的操作介面,駭客可將惡意的Web Shell上傳到被危害的伺服器上以執行各種系統命令。

總之,為了避免淪為Exchange伺服器漏洞的受害者,微軟建議用戶應該要部署安全更新,啟用防毒軟體與其它保護機制,檢查敏感的角色與群組是否被註冊了新帳號,也應實施存取控制,並注意可疑活動警報。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02