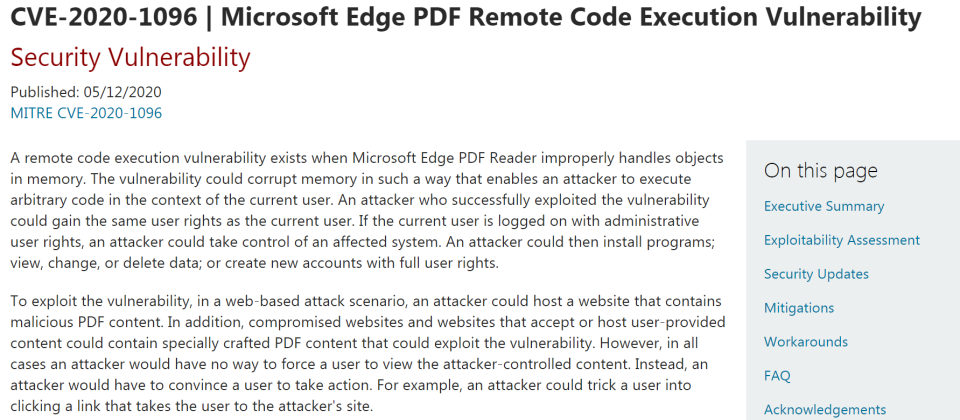

微軟5月的Patch Tuesday修補的漏洞中,同時被多個媒體提到的是CVE-2020-1096,它存在於Microsoft Edge中,因PDF Reader無法妥善處理記憶體中的物件,而允許駭客以使用者權限執行任意程式。駭客只要代管一個藏有惡意PDF內容的網站,然後誘導使用者造訪並開啟PDF內容,就能開採該漏洞。

微軟在今年5月的Patch Tuesday修補了111個安全漏洞,當中有16個被列為重大(Critical )等級,且本月並無出現任何零時差或已遭開採的安全漏洞。

在16個重大漏洞中,就有4個位於Microsoft SharePoint,它們分別是CVE-2020-1023、CVE-2020-1024、CVE-2020-1102及CVE-2020-1069,皆屬於遠端程式攻擊漏洞。其它的重大漏洞則散布在繪圖元件、Microsoft Edge、色彩管理、Chakra引擎、IE、MSHTML引擎、腳本引擎、VBScript、Visual Studio Code Python Extension ,以及有3個位於Media Foundation。

在眾多的重要漏洞中,同時被多個媒體提到的是CVE-2020-1096,它存在於Microsoft Edge中,因 PDF Reader無法妥善處理記憶體中的物件,而允許駭客以使用者權限執行任意程式。駭客只要代管一個藏有惡意PDF內容的網站,然後誘導使用者造訪並開啟PDF內容,就能開採該漏洞。

Zero Day Initiative(ZDI)也特別說明了幾個漏洞,其中之一為CVE-2020-1071,該漏洞藏匿在Windows的遠端存取通用對話框(Remote Access Common Dialog)中,但駭客需要實際接觸系統才能開採漏洞,成功的開採將允許駭客擴張權限以取得電腦的控制權。ZDI奉勸採行開放辦公室的企業應該要特別小心此一漏洞。

另一個則是出現在Windows繪圖元件的CVE-2020-1135,因該元件無法妥善處理記憶體中的物件而造成,這也是個權限擴張漏洞,駭客只要在系統上執行特製的程式就能控制受害電腦。

CVE-2020-1067是來自於Windows處理記憶體中物件的方式,而導致的遠端程式執行漏洞,駭客只要建立一個特製的請求就能擴張既有用戶的權限,並執行任意程式。

有趣的CVE-2020-1118則與Windows的TLS實踐有關,若Windows不正確地處理特定的金鑰交換時即可觸發該漏洞,成功的開採將造成系統停止回應。駭客只要傳送特製的請求到採用TLS 1.2或更早規格的系統,受害系統就會自動重開機,屬於服務阻斷漏洞。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25