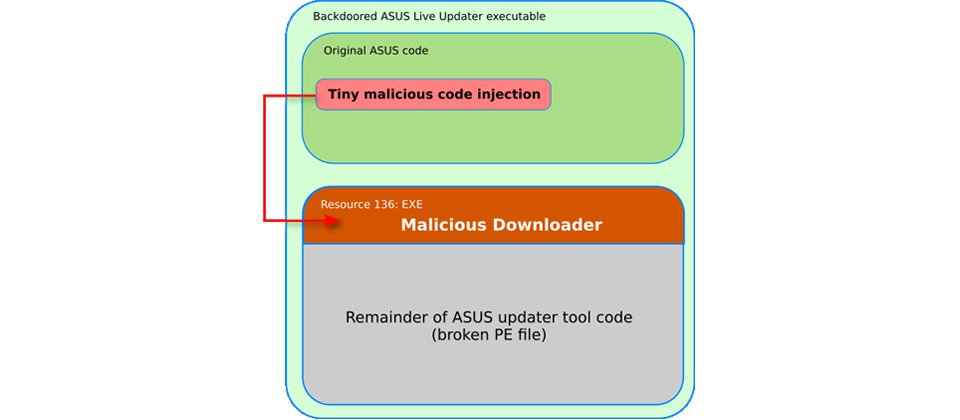

【華碩更新服務被攻破,Live Update更新檔被植入後門】根據卡巴斯基的調查,駭客可能入侵控制了華碩的更新服務,因此在升級軟體安裝檔中注入短短的惡意程式碼,還使用合法的程式碼簽章憑證,再推送給用戶升級為包含後門的更新程式。(圖片來源:卡巴斯基)

在2019年3月底,一起關於華碩筆電的軟體供應鏈攻擊事件,引起全球關注,不僅因為華碩為臺灣電腦設備大廠,也是全球前五大電腦品牌之一,擁有相當多的用戶,所以影響範圍廣大。

揭露此事件的資安業者卡巴斯基,特別將此複雜的供應鏈攻擊,命名為「ShadowHammer」,並在他們蒐集的惡意程式樣本中,逆向找出寫死在程式碼的600筆MAC位置清單,也就是這次攻擊最可能鎖定的目標。而隨著事件的發現與曝光,也中斷了這次攻擊行動的繼續發展。

不過,這次華碩更新伺服器遭入侵的事件,已經讓臺灣的企業與用戶更感受到軟體供應鏈攻擊的威脅,同時,還引發企業對更新服務安全,以及數位簽章憑證安全的關注。因為近年來,已有多起軟體供應鏈攻擊,是與服務更新伺服器有關,而華碩也為此撤銷現行的程式碼簽章憑證,甚至他們又在4月13日公告,要將旗下的主機板、顯示卡、迷你電腦、工作站、伺服器等產品,執行多重性程式碼簽章憑證架構升級。

若更深入探究下去,這樣的事件也再次引發各界對當今供應鏈的信任問題,以及在開發流程到更新管理的討論。

華碩本身非最終目標,但因此受影響用戶遍及全球

關於華碩軟體更新伺服器遭入侵一事,資安業者卡巴斯基先是在1月29日,確認這起涉及華碩Live Update服務的攻擊活動,並於隔日通知華碩,後來於3月25日曝光於媒體,當日晚間華碩也針對此事發表聲明。而根據卡巴斯基實驗室的調查結果顯示,駭客散布惡意更新的時間是在2018年6月到11月間,並指出被駭客偷偷改裝成木馬程式的華碩Live Update,因為使用了合法的數位簽章,所以不容易被察覺。

值得注意的是,在這次事件中,從影響範圍上,可以分成2個不同層面來看,包括受此攻擊過程所影響到的用戶,以及這次供應鏈攻擊的主要目標。

首先,根據卡巴斯基的調查,他們統計到有5萬7千名卡巴斯基用戶,下載並安裝了具有後門的華碩Live Update版本,同時他們還估計,在全球可能有超過一百萬的用戶受影響。

這也看出供應鏈攻擊所影響的規模,相當廣大,畢竟華碩在全球多個國家都有銷售筆電,受波及的用戶非常多。

在3月26日,另一家資安業者賽門鐵克也公布關於華碩軟體更新與供應鏈攻擊的調查,他們指出有1萬3千臺他們的用戶電腦,曾經被他們偵測到木馬程式的更新。特別的是,他們並從這些用戶的區域位置做出統計,其中,美國、澳洲、義大利佔比都在10%以上,接下來是法國、英國、加拿大、日本、德國、臺灣與瑞典,這也印證了受此事件影響的用戶遍及全球。

關於可能的攻擊目標方面,根據卡巴斯基的說明,他們在1月底至3月期間,已經與多次與華碩討論此攻擊活動的發現,包括兩次面對面的電話會議,接著,卡巴斯基也在蒐集的230份惡意程式樣本中,發現600多個MAC位址清單,因此在3月8日將此新發現提供給華碩。

而這樣的跡象也意謂著,這些裝置可能才是這次攻擊行動的主要目標,因為,每一筆MAC位址,也就代表一臺裝置使用的網路介面位址。簡單來說,駭客這次攻擊先是向華碩筆電用戶遞送惡意的更新程式,接著將進行第二階段的行動,就可能是要針對這些目標所在電腦,發動更進一步的攻擊。

但隨著此一事件的曝光,相關攻擊行動也因此被中斷。對此,我們也詢問了卡巴斯基臺灣技術總監謝長軒,他表示,以現況來講,當時他們公布相關資訊時,就已經列出了入侵指標(Indicators of Compromise,IOC),當中包含IP位址、網域名稱,還有相關特徵等,在這樣的情資分享下,其他資安業者的解決方案可以套用這個IOC來偵測。

同時,卡巴斯基也提供給一般用戶可識別ShadowHammer的工具程式,以及檢查自己是否為鎖定目標的MAC位置清單檢查網頁。而華碩也提供了一個名為ASDT的檢測程式,可幫助民眾檢查自己的Live Update工具程式,確認是否更新至最新版。

而在此之前,是否有其他資安業者可能偵測到相關問題,並阻擋下來?像是透過木馬化的Live Update下載了其他惡意程式的活動。謝長軒表示,對於資安業者而言,每天有相當多的惡意攻擊發生,這些防護的機制大多是機器自動進行,在一些狀況下,才會以人為方式介入去調查。

關於這次事件,謝長軒透露了更多的細節。他們先是接到客戶通知電腦有問題,在協助進行IR事件回應過程中,才發現惡意程式為何是透過合法的軟體而來。因此他們再從Hash值去比對,回頭找出第一次與最後一次看到此樣本的時間,以統計出他們客戶中受影響的數量。

當然,為了要向他人說明這個合法的軟體有問題,謝長軒表示,這還必須要更深入的去分析該程式的內容,而卡巴斯基也在確認後,將此攻擊行動通知華碩,雙方並在後續進行多次此事件的討論。而對於通報這樣的動作,他表示,全球有400家大大小小的防毒業者,如果都無法發現異常而進一步調查,此供應鏈攻擊的潛伏期就會更長。

原本信賴的更新機制與數位簽章被濫用,成為事件中的安全焦點

在這次華碩事件中,更新伺服器與程式碼簽章憑證的安全防護問題,更是成為不可忽視的焦點。

簡單來說,這個Live Update是華碩在自家筆電所附上的工具程式,主要是為了幫助使用者保護與增強設備安全,可透過這款工具,獲得自動且即時的軟體更新。例如,在網路上檢查華碩的更新伺服器,是否有系統適用的最新BIOS、韌體、驅動程式及工具程式等。

但是,這種原本幫助改善系統安全的管道,如今卻被駭客利用成為散布惡意後門的工具。一旦用戶在更新伺服器受害期間下載更新,安裝了被攻擊者偷偷加料的更新程式,成為駭客傳送其他惡意程式的入口。由於這種用戶信賴的系統更新工具遭到濫用,又不易察覺,而被多方關注。

不僅是更新伺服器的安全,還有程式碼簽章憑證問題受到議論,因為這個被注入後門的更新程式,也使用了華碩的程式碼簽章憑證。

為何駭客要取得業者的程式碼簽章憑證?因為這可以避過既有的一些防護機制。例如,現有的基本資安防護機制會傾向相信此憑證資訊,認可該公司的這個軟體沒有被別人竄改過,是由簽章擁有人發布。但如果駭客取得簽章並幫加料的更新程式蓋章,等於幫自己加上一個合法的護身符,而能在對方信任的情況下,不受到攔阻。

另外又衍生的狀況是,當華碩推出ASDT檢測工具時,國外資安研究人員GiuGiuseppe `N3mes1s`在推特上指出,該工具被微軟Windows Defender誤判為惡意程式,這樣的烏龍事件,其實也是受到程式碼簽章憑證的影響,因為已有一些資安公司,得知此數位簽章有冒用問題,因此先採不信任的態度,將之排除在白名單以外。

對此,謝長軒也進一步說明,在他們通報華碩之後,後續雖然沒有發現新的惡意樣本,但在3月時,華碩新發布的軟體仍是使用有問題的程式碼簽署,因此他們提醒對方應盡快做出處理。而最簡單的動作,就是註銷駭客入侵冒用的數位簽章,至少各家安全業者就能在檢查簽章時,發出警告資訊,並要注意新的簽章憑證不會再次遭竊。

同時,謝長軒也提到Blind Trust的議題,對於信任憑證這樣的機制,部分作法更為嚴謹的業者,不會單單只是依賴憑證檢查,還有其他的作法一起搭配,也會有人去介入調查分析的情況。但在目前市場現況下,簽章憑證仍是較普遍使用的一種方式,並且具有效率,未來要用什麼樣的機制來改善,將是挑戰。

駭客使用華碩的數位簽章而使得惡意更新難以被察覺

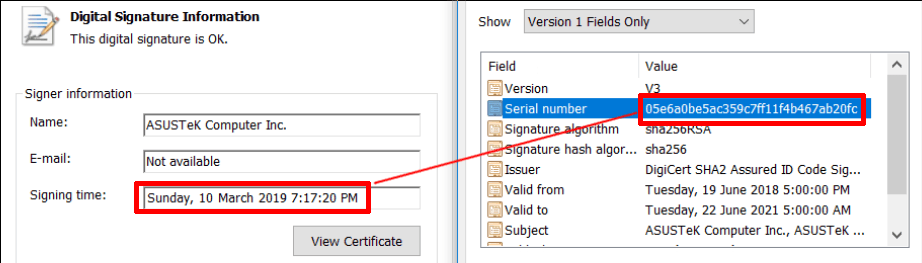

根據卡巴斯基的研究指出,這次事件中被注入惡意程式碼的華碩Live Update程式,使用了合法的數位簽章,因此難以被察覺。

面對駭客組織濫用憑證的威脅,卡巴斯基提醒華碩應註銷被入侵的憑證

根據卡巴斯基的研究指出,駭客可能竊取了華碩數位憑證的副本,或是濫用了華碩內部安裝憑證的系統,因此認為這些被入侵的憑證應該要被註銷。但是,在他們向華碩報告的一個月後(如同中顯示3月10日),他們發現華碩新發布的軟體仍使用被入侵的憑證來簽署,因此他們立即通知華碩,並提供相關證據。

近期華碩大動作進行多項產品的程式碼簽章憑證升級

在華碩更新伺服器被駭事件傳出後,後續事件處理也是各界關心的焦點。

在消息曝光後,華碩已在一日內對媒體發表正式聲明,指出有部份機臺搭載的Live Update版本遭駭客植入惡意程式碼,企圖對少數特定對象發動攻擊,他們強調,已對Live Update軟體升級了全新的多重驗證機制,同時提供ASDT檢查工具,並在當日晚間於官網發布相關公告,期望讓用戶能安心使用。

後續,華碩則在官網的FAQ頁面增加相關說明,請用戶更新Live Update到V3.6.8以後的版本,來解決安全問題,這也終於讓用戶可以有更清楚的答案。

只是,對於這次事件的影響範圍,該公司只有針對供應鏈攻擊的面向回應,表示受影響的數量為數百臺,但未公布從華碩更新伺服器下載木馬化Live Update的用戶數量。

事隔半月後,華碩則是進一步解決程式碼簽章憑證所引發的問題,他們在4月13日發出相關公告,並說明影響的產品包含旗下主機板、顯示卡、迷你電腦、工作站、伺服器等。

無論如何,這起事件也再次突顯業者程式碼簽章遭竊的後果與嚴重性,而這樣的狀況,也讓人想到去年臺灣兩家IT廠商D-Link與全景資訊,也被發現憑證遭竊與濫用的問題。接連不斷的事件,該如何防止這樣的事件再次上演,是企業必須重視的問題。

更讓人震驚的是,即便是信譽良好的供應商業者,使用的數位簽章證書也可能遭受入侵與冒用,而這將引起其他軟體公司,乃至整個開發過程與更新環境的擔憂。

華碩更新伺服器遭駭事件處理過程

2019年1月29日 卡巴斯基發現遭入侵的ASUS Live Update工具程式

2019年1月30日 卡巴斯基將初步報告提供給華碩

2019年1月31日 雙方進行面對面的電話會議。華碩並提供最新版本的華碩Live Update程式給卡巴斯基,經過分析發現它並未受到感染。

2019年2月1日 華碩提供2018年的Live Update備份檔,經卡巴斯基分析後,發現沒有感染的狀況,並且使用不同的證書簽章。

2019年2月14日 雙方進行第二次面對面會談,並討論攻擊細節。

2019年2月20日 卡巴斯基再次提供有關攻擊的新發現細節

2019年3月8日 卡巴斯基向華碩提供了目標MAC地址列表的新發現

2019年3月26日 此事經科技媒體Motherboard報導曝光,卡巴斯基也同步揭露關於此次供應鏈攻擊「ShadowHammer」行動的相關資訊,並指出駭客散布惡意更新的時間是在2018年6月到11月間。華碩也於晚間對此發表相關聲明。

2019年4月8日 卡巴斯基提供一份關於對華碩攻擊調查的綜合報告。

2019年4月13日 華碩發布產品程式碼簽章憑證維護公告,將對旗下數項產品進行多重性程式碼簽章憑證架構升級,這些產品包括主機板、顯示卡、迷你電腦、工作站與伺服器等。同時,他們也提醒用戶,此項升級作業需撤銷現行的程式碼簽署憑證。

資料來源:卡巴斯基、iThome整理,2019年5月

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27