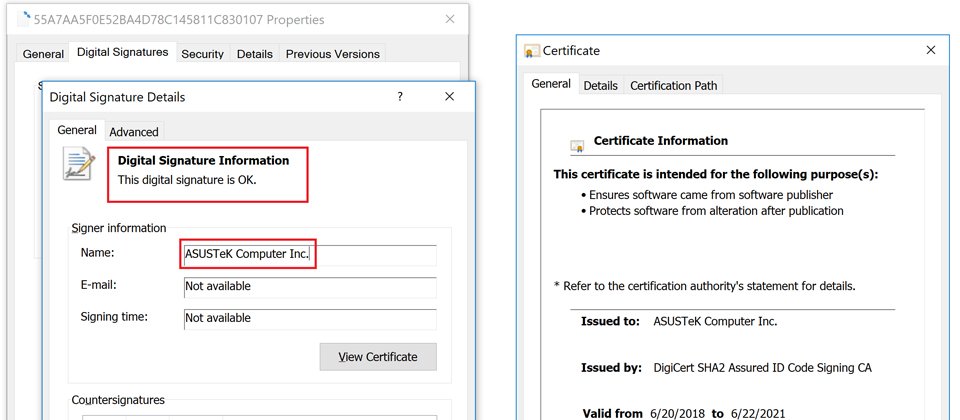

卡巴斯基指出,被駭客偷偷木馬化的ASUS Live Update,使用的是合法的數位簽章,因此難以被察覺。(圖片來源:卡巴斯基)

臺灣筆電大廠華碩的更新主機遭駭一事,昨晚經國外媒體Motherboard報導曝光,主要由資安業者卡巴斯基所發現,該公司也在同日揭露相關資訊,並將此複雜的供應鏈攻擊命名為「ShadowHammer」。在這起事件中,駭客透過偷偷入侵華碩軟體更新伺服器的方式,讓華碩幫助用戶電腦更新系統軟體時,卻也無意中安裝了包含惡意後門的更新程式。對於這起事件,至今天中午之前,華碩還沒有正式對用戶發出相關訊息與說明。但已經表示將會對此事發出官方聲明。

根據卡巴斯基的說明,這起針對華碩產品的攻擊行為之所以被發現,是因為他們在今年1月使用了新的供應鏈檢測技術,進而察覺這起涉及Asus Live Update工具的攻擊活動。同時,他們也公布了自身的統計數據,有超過5萬7千名卡巴斯基用戶,在某個時間點下載並安裝了後門版本的華碩Live Update。

此外,Motherboard還指出另一家資安業者賽門鐵克,也有同樣的發現,而今日美國賽門鐵克也在官方部落格網站上,揭露相關供應鏈攻擊的訊息,指出至少有1萬3千臺用戶電腦收到了木馬程式的更新,並也提到針對這攻擊的建議。

從影響範圍來看,由於華碩Live Update是大多數華碩PC與筆電上所預載的應用程式,將可更新BIOS、UEFI、驅動程式與應用程式等,加上華碩是全球第五大電腦製造商,用戶族群不小。根據卡巴斯基研究人員的說法,雖然無法依據他們的數據來計算受影響的用戶數,但估計全球超過一百萬用戶受影響。

此外,就卡巴斯基的觀察,散布惡意更新的時間應是發生在2018年6月到11月間。關於長期未被發現的原因,他們表示,由於更新程式使用的是合法的數位簽章ASUSTeK Computer Inc.,以及惡意更新程式是存放在華碩更新服務器liveupdate01s.asus.com與liveupdate01.asus.com之上,隱藏於軟體更新行為之中。

至於華碩方面的反應如何?根據卡巴斯基研究人員的說法,他們在1月27日確認此一攻擊活動,並在1月31日已經聯繫過華碩。對此,我們也向臺灣華碩方面求證,並請他們說明處理狀況與進度,以及用戶相關因應方式,根據他們早上的說明,目前已經在處理討論中,只是在中午之前,我們還沒有得到相關回覆,官方網站上目前似乎也還沒有揭露相關訊息。

由於華碩電腦用戶族群廣大,企業與個人消費者都有,後續應變將成為關注焦點,畢竟用戶們也擔心是否受影響,以及自身該如何因應?

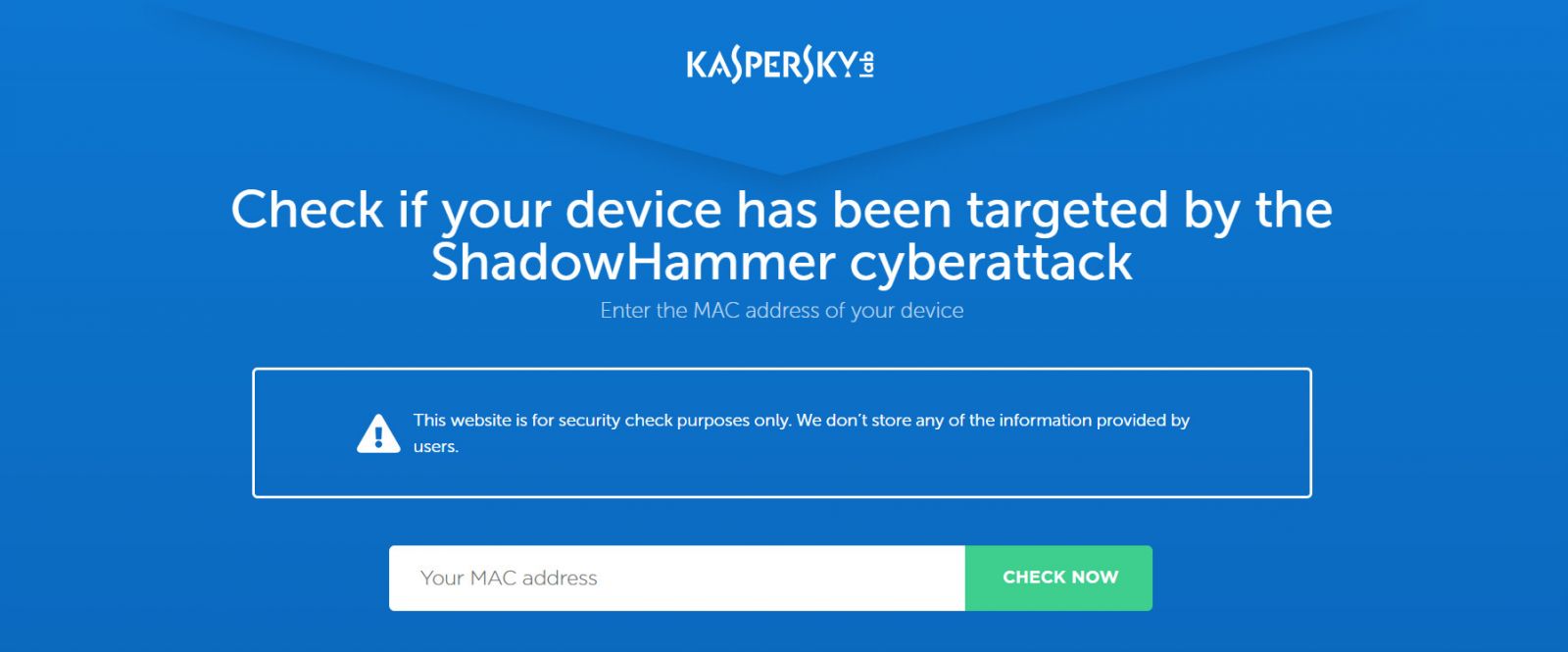

關於用戶該如何檢查自己的電腦,是否為駭客攻擊的主要對象?由於卡巴斯基也透過逆向破解,發現這次駭客行動中,有一段程式碼專門鎖定特定600個Mac Address植入,目前卡巴斯基已經給出一些方式。他們提供出一個針對ShadowHammer的識別工具(檔案連結),可以幫助使用者確認你的電腦,是否是此攻擊的目標。在運作方式上,這款工具將所有適配器的MAC地址,與惡意軟件中硬編碼的預定義值列表進行比較,並在發現比對符合時發出警報。此外,也還增設了可檢視此事件影響MAC位址的查詢專屬網站(網站連結)。

筆電用戶若要查詢自身電腦MAC Address,可以在Windows搜尋列輸入CMD,開啟命令提示字元工具後,接著在CMD介面上直接輸入 ipconfig /all,找到實體位址一欄看到以下形式xx:xx:xx:xx:xx:xx,再將這串字符複製後上面檢查網站的輸入框,最終就會跳出結果是否為此攻擊事件目標。(卡巴斯基也有說明,該網站將不會儲存任何使用者輸入的資訊。)

無論如何,這起事件其實突顯了近年一再提及的供應鏈的資安問題,像是過去就有相關例子,有網路攻擊者利用微軟更新,將受駭用戶導向假冒的更新伺服器,以下載惡意軟體。而這次駭客為了入侵特定對象,更是直接攻破筆電業者的更新伺服器,加上複雜的手法,使得這起事件更隱密且難以察覺。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27