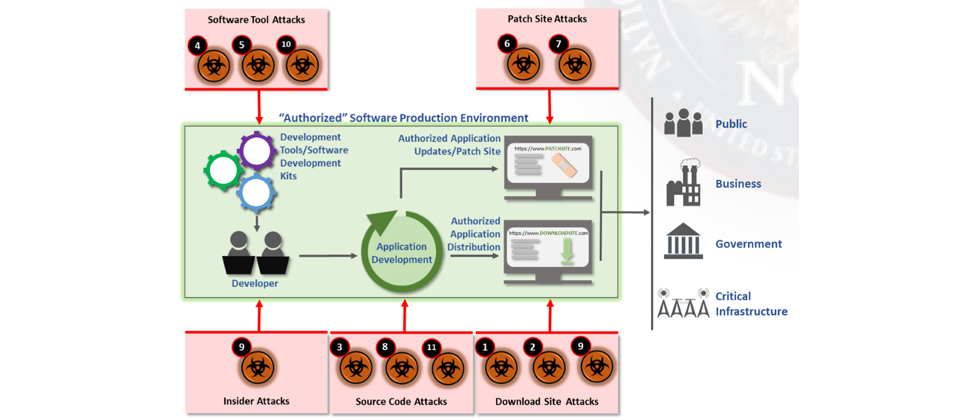

【面對軟體供應鏈的威脅,需防範5大攻擊類型】企業在看待更新主機的安全防護時,同時,也有幾個面向需要關注。根據美國國家反情報與安全中心(NCSC)的分析,他們從11個案例歸納了5大供應鏈攻擊面(圖中紅色區塊),下手的目標不只是更新的主機,還包括:軟體工具、內賊、程式碼與下載主機。這也意謂著,它們都是企業須要防範的重點。(圖片來源:NCSC)

這次華碩更新伺服器遭濫用所引起的安全問題,讓軟體供應鏈攻擊的威脅再受重視,然而,本身提供軟體更新服務的企業,該如何面對這樣的風險?才能讓企業與用戶都能夠繼續信賴,成為各界關注焦點。

在這次事件後,已經提醒了其他所有提供更新服務的業者,不能忽視這方面的安全。那麼,是否能有簡單的原則要能夠遵循?簡單而言,不論是在軟體更新檔案上線的流程,或是軟體更新檔案上傳伺服器後,都必須確認檔案的一致性,並要能做到即時的監控。

對此,賽門鐵克首席顧問張士龍更指出3個重點面向:第一點是這次供應鏈攻擊所設涉及的部分,包括更新程式的安全管理,負責發布更新的主機安全防護,以及憑證的管理等;第二點是檔案派送方面一致性的檢測;第三個則是部署流程方面的各環節,也要有相對應的檢查與流程控管。而其中所有流程的安全控管,更是他所強調的部份。

另外,近年在許多安全議題都提及的白名單機制,也能套用在這些開發相關的伺服器,以及更新伺服器上,協助做到較嚴格的管控。

當然,這些安全管控不算新的概念,大型企業也應該都有實施資訊安全管理制度,因此是否能夠落實將是關鍵,或是企業根本沒有顧及這些方面,那麼現在就應該要有所重視。而從這次華碩的更新檔案被加料,以及數位簽章憑證遭濫用來看,對於其他提供更新下載服務的企業而言,同樣也該有所警惕。

正視軟體供應鏈攻擊的威脅,總共有5大攻擊面向必須要注意

深入探究下去,對於這次華碩更新主機遭駭的事件,其實許多資安專家也都提到了幾個需要注意面向,包括是在軟體開發的過程,以及發布與部署的環節,甚至後續的維運管理。畢竟,關於更新檔案被駭客植入惡意程式碼,是有可能發生在某一環節。

其中,關於安全軟體發展生命週期(SSDLC)的重要性,近年各界已經不斷在呼籲,目的就是要避免駭客借道軟體漏洞著手破壞或加料,然而最後的部署維運階段,以及發布到自動更新服務這一部分,過往並未特別受到重視,如今卻可能成為被忽略的一個環節。更進一步來看,企業若要全面掌握可能發生問題的環節、盤點防護面向,設法認識攻擊者下手方向,就是最好的方式。

根據美國國家反情報與安全中心(NCSC)的研究,他們在2017年10月公布了相關資料,多起軟體供應鏈攻擊案例之中,我們可將駭客下手的環節歸納為5個方面,包括軟體工具(開發工具、軟體開發套件)、內賊(開發者)、程式碼、Updates/Patch更新主機與下載主機。

而在MITRE提出的ATT&CK知識庫中,也針對軟體供應鏈入侵手法而提出說明,這裡面提到,駭客能在供應鏈的任何階段入侵,不只是操縱開發工具、開發環境、原始碼程式庫,以及入侵更新、部署機制,也會藉由感染映像檔,修改版本替換,以及從分銷管道下手。

更要注意的是,這些手法已不是概念是想像,而是真實的活動,有多家資安業者都在2019年的預測中,認為軟體供應鏈攻擊是相當顯著的威脅態勢,而在賽門鐵克最新的網路安全威脅報告(ISTR),更是指出2018 年的攻擊較往年增加了78%。而攻擊者之所以會選擇劫持軟體更新,就是一次能感染龐大的目標,是相當有效率的攻擊手法。

無論如何,類似這樣的事件一定會繼續發生,已經成為軟體開發商與企業、一般消費者必須正視的問題,也是不得不面對的重大挑戰,因為既有信任的管道早已被打破,這也將是所有企業與資安界同樣要面對的難題。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02