Google在今年2月釋出的Android安全更新中,修補了3個涉及PNG檔案的重大漏洞,相關漏洞允許駭客在PNG中植入惡意程式,用戶只要點擊PNG圖片就能觸發漏洞,而惹來遠端程式攻擊。

PNG檔案的全名為Portable Network Graphics,為一專為網路傳輸所設計的檔案格式,並準備用來取代GIF。

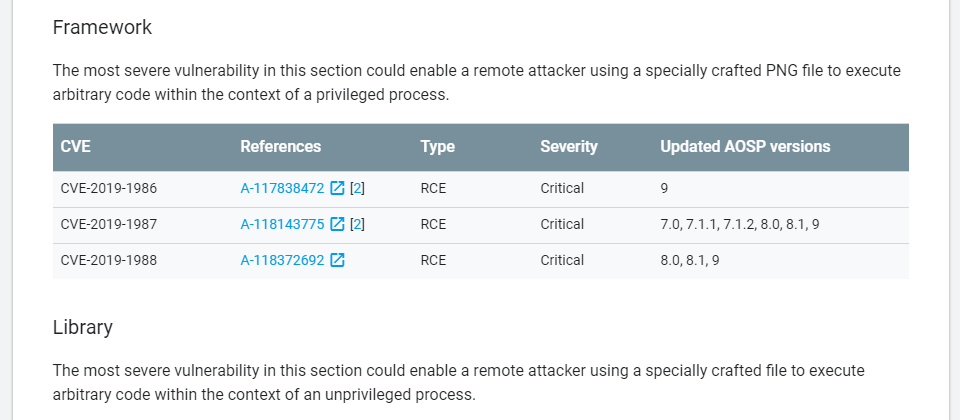

根據Google的說明,本次更新最嚴重的安全漏洞藏匿在框架(Framework)中,允許遠端駭客透過特製的PNG檔案,在特權流程中執行任意程式,包括CVE-2019-1986、CVE-2019-1987及CVE-2019-1988,波及從Android 7.0到Android 9的各種Android版本。

這代表Android用戶只要點選可愛的貓、狗圖片,或是看起來無害的風景照,都可能遭到遠端程式攻擊。

來自Tripwire的安全研究人員Craig Young指出,相關漏洞與Android在描繪圖片之前如何進行解析有關,這些漏洞之所以存在是因為Android依然在特權流程中解析媒體檔案。Young認為,媒體處理是風險最高的活動之一,自動化的媒體解析不但應該要保持在最低限制,也應該在隔離的環境中執行。

儘管Google宣稱尚未發現駭客的攻擊行動,而且已將修補版本釋出至Android開源專案(Android Open Source Project,AOSP),但目前只有諸如Pixel等Google品牌的裝置可直接取得Google的安全更新,至於其它品牌的手機或平板則仍得視裝置製造商或電信業者的更新時程才能取得修補,意謂著仍有眾多的Android裝置陷於此一重大安全風險中。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23