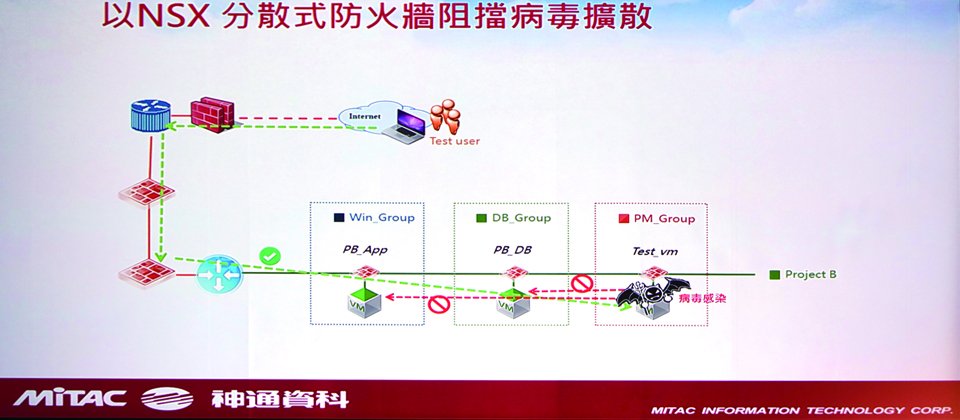

某次神通資科的測試VM受到勒索軟體影響,不過事先利用NSX,封鎖該VM存取所有網段的權限,使影響並未擴散到其他環境(圖片來源/神通資科)。

老牌SI公司神通資科在今年7月底,上線了第二代的MiCloud雲端平臺,這不只是神通資科對外提供IaaS服務的公有雲產品,也是內部使用的私有雲。神通資科改用VMware vCloud Suite做為底層平臺軟體,取代了原本用Joyent虛擬化軟體,重新打造了第二代的公私混用雲端基礎架構平臺。神通資訊科技處長郭俊麟表示,開發新一代系統時,就想藉此簡化網路設備的管理。也因此,神通資科成了臺灣少數導入NSX網路虛擬化的資服業者。

神通資科早在2011年就採用外商Joyent提供的虛擬化技術為基礎並推出了第一代MiCloud,在自行擴充了問題追蹤、版本控制、自動化部署等管理功能。但在網路資安架構上,如IPS、路由器、防火牆、交換器、負載平衡器等設備,仍然沿用南北方向的防護架構設計。除了內部使用外,MiCloud當時也以公有雲服務模式對外提供租用,或作為承包系統的基礎架構,是臺灣很早就開始提供服務的本土公有雲供應商。

舊版MiCloud不足支撐未來業務,必須升級至2.0版

不過,MiCloud上線至今超過5年,郭俊麟坦言:「1.0版的穩定性、彈性,以及擴充性,已經不足支撐未來發展需求」,再加上,近兩年因應外在環境變化,神通資科原有的七大事業群,已經重新整併為成四大事業群,包含智慧終端、物聯網、雲平臺代理等事業群。由於開發團隊缺乏足夠設備,無法加速開發速度,也拖累了部分專案,進度常常超過期限。因此,神通想要升級MiCloud,因而成立了特殊技術團隊,以專案形式來開發MiCloud 2.0平臺。

神通資科高層也對2.0版寄予厚望,提出多項要求,郭俊麟表示,首先必須有足夠的運作穩定度,才能讓專案團隊有效運用IT資源。其次,要能支援各事業群旗下的軟體開發團隊,提供專屬開發、整合測試環境。

第三,每個專案測試環境,都能快速自動部署、建置,而且彼此間不能互相影響。最後一項要求是確保連線安全,無論從內部、外部連線,都要確保資料的安全性、機密性。

郭俊麟希望透過MiCloud 2.0來達到集中資源、資源共享及成本效益三個目標。在這套公私混用的虛擬化平臺上,神通資科可以將網路環境、技術人力、硬體資源集中,除了能建立標準化管理作業外,也能減少各事業群對設備、網路機房的租賃成本。

而在MiCloud 2.0版平臺設計上,分為四大區塊,包含MIS服務雲平臺、智慧開發雲平臺、智慧產品雲平臺以及公有雲服務雲平臺。

而郭俊麟表示,其中又以智慧開發雲平臺為核心,提供神通資科內部、外部服務系統的開發、測試、驗證工作。連神通資科內部的MIS服務,也要部署在MiCloud 2.0。

靠網路虛擬化技術NSX減少實體網路設備管理

從2016年第二季開始,負責開發新一代MiCloud的技術團隊除了了解各事業群的需求之外,也針對市面上各類虛擬化產品進行研究,包含VMware、微軟、OpenStack等IaaS平臺技術,評估其創新性、整合性及維護成本,後來神通資科選定使用VMware的解決方案,同時也導入網路虛擬化技術NSX,「藉此想簡化網路設備的管理。」郭俊麟解釋。

不過,郭俊麟表示,實際建置中仍然碰上許多痛點。首先,過去MIS團隊負責內部實體網路的管理、維運工作,IT人員較少有建置網路虛擬化環境的經驗,「讓NSX與實體網路結合時,首先要讓團隊清楚NSX的運作架構。」

同時,MiCloud 2.0建置團隊也要要現有網路設備成本列入考量。郭俊麟解釋,新舊設備都要進行整理、規畫,而基於成本因素,團隊必須一同整併新購及舊有設備,「由於舊設備的效能不足,因此只有將新購設備加入虛擬化平臺。」

第三個痛點是內部、外部資安作業模式的協調、改變,由於神通資科團隊會進駐企業進行開發,但出於開發需求,仍得要連回內部測試環境,因此必須確保連線過程安全無虞,「部分用戶的資料具備機敏性,也不允許往外連線。」

神通資訊科技處長郭俊麟表示,開發者可以利用vRealize Automation呼叫底層NSX的API,根據申請者所需要的網路組態進行部署。因此使用者不需要介入部署流程(攝影/王立恒)。

減少網路設備相依性,把網路設備當作VM管理

因應這些挑戰,神通資科的IT架構必須有所扭轉。郭俊麟表示,首先必須要減少網路硬體相依性,讓網路建置、刪除及部署盡量透明化,「我們也思考網路的管理,是否可以像管理VM」,讓網路設備當作VM,透過vCenter管理。

導入NSX後,也因而簡化神通資科網路環境的建置過程。郭俊麟表示,過去網路服務要上線,首先得提出專案開發需求,接著網路管理人員設定網路,而基礎架構管理人員建置所需VM。最後,才輪到資安人員部署設定開發環境所需要的資安管理政策,「如果其中有任何錯誤,整個流程得要重頭來過。」

另外,傳統網路環境都是以VLAN進行切割,如果各事業群都要隔離,唯一方法就是使用VLAN劃分各個網域。不過郭俊麟表示,神通資科至少有90個專案同步進行,如此得要添購相當多網路設備。不只如此,倘若各專案、事群要部署獨立的防火牆、負載平衡器,得耗費更多人力成本及時間。

而神通資科的解法,是結合NSX還有vRealize Automation,利用NSX將底層網路虛擬化,並且利用vRealize Automation進行快速部署。而透過NSX微切分功能,神通資科也將不同專案的測試環境隔離,「隔離外部流入的網路,確保它不會對內部網路環境造成影響。」

整合NSX及Windows AD

現在神通資科也整合NSX微切分功能及Windows AD,建立東西向防火牆。「因為傳統防火牆,通常都是確保南北向網路的安全,缺乏東西向防護。」郭俊麟表示,神通資科原本就已經利用Windows AD,定義使用者權限,限制各別使用者VM的登入權限。而透過NSX,即使算在同一網段,也能限制該員不能存取特定VM的資源。

另外,各事業群也開始將測試環境的所需防火牆、路由器、負載平衡器,利用NSX自動部署,如此網路管理員就不需要一一介入管理。郭俊麟表示,現在開發者可以利用vRealize Automation呼叫底層NSX的API,根據申請者所需要的網路組態進行部署。

因此,使用者不需要介入部署流程。再者,當網路安全群組(Security Group)建立完成後,同樣也能利用vRealize Automation呼叫底層NSX API,針對每個安全群組,設定統一的資安管理政策。

用NSX封鎖VM存取權限,避免勒索軟體擴散

郭俊麟表示,初期服務上線後,曾經有一個測試單位的專案,臨時需要測試VM。但是開發人員並未部署完整更新檔便匆忙上線,不巧該VM受到勒索軟體影響,「幸好維運人員有利用NSX,封鎖該VM存取所有網段的權限」,因此勒索軟體並未擴散到其他環境。事後資訊團隊也利用備份檔案還原該VM,並且部署完整更新檔後,服務即能重新上線。

郭俊麟表示,利用NSX,除了能作為南北向防火牆使用,另外東西向網路也透過NSX分散式防火牆,隔離各VM。

雖然今年7月才正式對外上線,但MiCloud 2.0早就在正式環境中運作將近半年,郭俊麟表示,神通資科也計畫未來要建置第2座資料中心,「利用網路虛擬化技術,讓應用程式快速轉移,甚至能將工作負載轉移至公有雲。」

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23