防護措施第1招 停用VGX.DLL

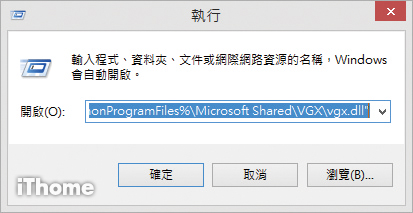

由於這次的漏洞主要發生在VGX.DLL,可以透過取消註冊(Unregister)指令來停用VGX.DLL。再執行輸入"%SystemRoot%\System32\regsvr32.exe" –u"%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll"

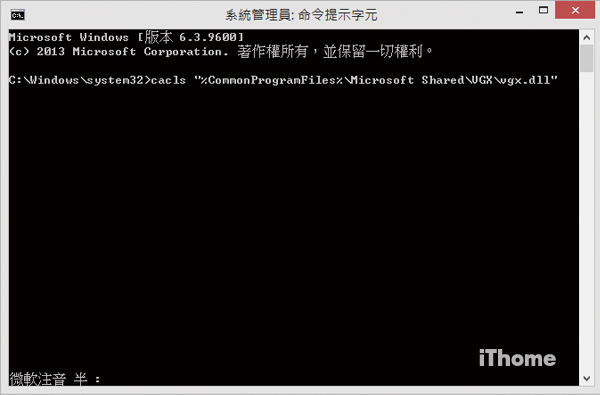

防護措施第2招 限制存取控制清單VGX.DLL的權限

在命令提示字元中輸入cacls "%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll"及echo y| cacls "%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll" /d everyone

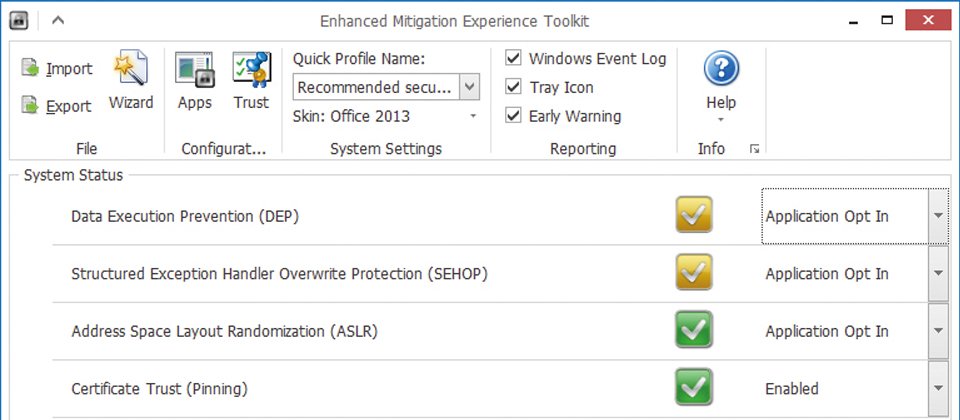

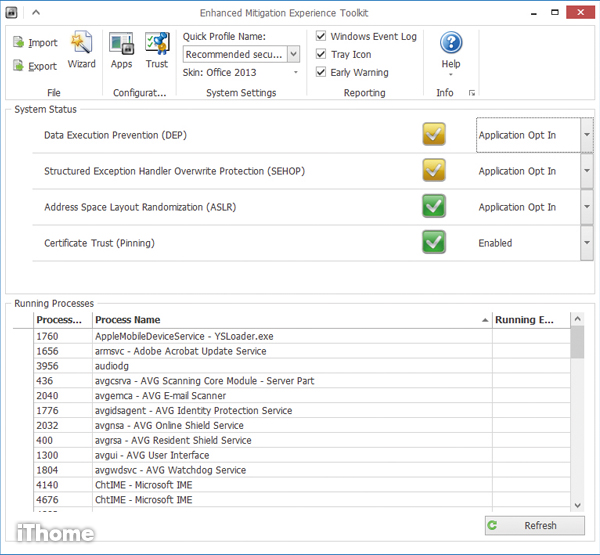

防護措施第3招 安裝EMET提供防護避免漏洞被攻擊

EMET(Enhanced Mitigation Experience Toolkit)是微軟提供的公用程式,可以預防軟體的弱點被使用。EMET並非修補軟體漏洞,而是運用安全技術為電腦設下防護,而駭客必須通過這些麻煩的障礙才能進一步攻擊軟體的漏洞。

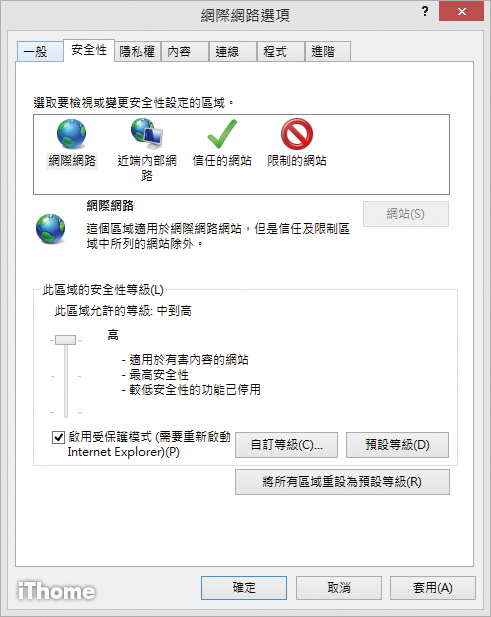

防護措施第4招 設IE安全性等級為高並啟用受保護模式

打開IE瀏覽器的網際網路選項,在安全性分頁點選網際網路以及近端內部網路,將安全性等級設定為高,並勾選啟用受保護模式。

此動作可以阻擋ActiveX控制項和Active Scripting的執行。

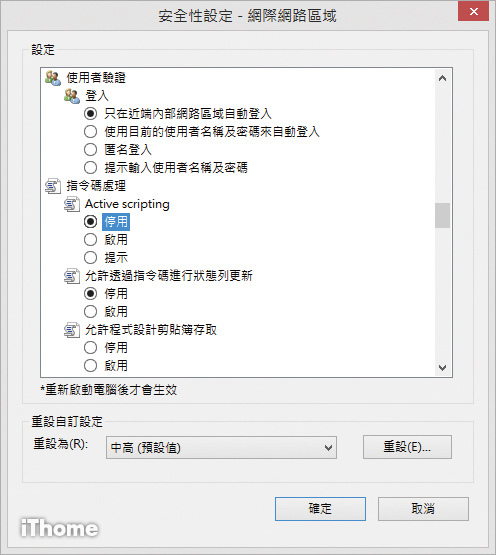

防護措施第5招 停用或提示Active Scripting功能

同樣在安全性分頁,點擊自訂等級,在指令碼處理的分類將Active Scripting選為停用或者是提示。

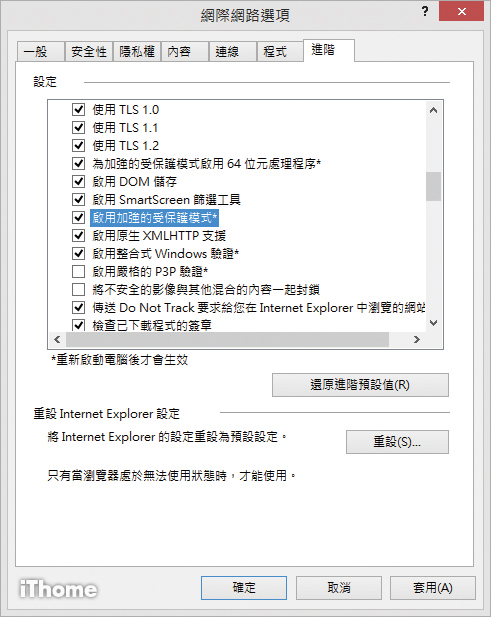

防護措施第6招 IE11可啟用加強的受保護模式

IE11使用者還可以到網際網路的進階分頁勾選啟用加強的受保護模式(Enhanced Protected Mode,簡稱EPM)。

另外,64位元的Windows 7或8的使用者可以勾選為加強的受保護模式啟用64位元處理程序提高記憶體防護。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23