資安廠商Websense在3月29日於該公司部落格發布一則資安通報,有一個名為LizaMoon.com的惡意網址,透過SQL Injection手法被植入許多網站中。根據Websense持續更新的資安報告,透過Google查詢被植入該惡意連結的網址數量,從原本的2萬8千多個,暴增為全球受害遭植入該惡意連結的網址數量超過百萬個的Mass SQL Injection攻擊。

根據統計,臺灣此次在全球受駭國家排名中,名列亞洲第2名、全球第7名;從Google查詢臺灣受感染的網址數量,也從原本的1千個暴增到6萬3千個。

LizaMoon風暴來襲,受感染網址超過150萬個

Websense表示,這個惡意網站LizaMoon.com最早是3月25日以假身分註冊的,透過Google搜尋LizaMoon惡意連結語法時,剛開始受感染的網址只有2萬多個,不到幾天時間,感染數量暴增到30多萬個。

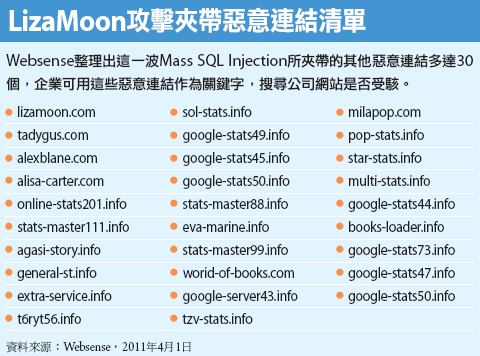

LizaMoon.com惡意網址感染後,沒多久就停止運作了,但有其他將近30個惡意連結發動Mass SQL Injection,同時感染其他網址。根據Websense統計,這波惡意連結感染的網址數量,甚至超過150萬個。

Websense指出,受到該惡意網址感染的使用者瀏覽器頁面,會自動被轉址到一個名為「Windows Stability Center」的防毒軟體網頁,當受駭者瀏覽到該網頁後,會出現一個警告訊息,顯示使用者的電腦中潛藏許多惡意程式,必須立刻掃描電腦與清除惡意程式。

從Websense提供的證據看來,該偽冒的防毒軟體網頁,整體風格神似微軟的網頁形式,一旦不留意,很容易誤認為是微軟官方網頁而相信該警告訊息因而受騙。但是,這個偽冒連結,在總計43個防毒軟體的測試中,只有13個防毒產品辨識出是惡意連結並進而阻擋,辨識率只有3成。

本身是微軟MVP的黑暗執行緒部落格格主Jeffrey接受書面訪問時表示,這次LizaMoon攻擊手法很成功的原因在於,攻擊難度並不高,只要把全部攻擊指令濃縮成一行QueryString,就可以在網路上四處亂試主機,嘗試看哪一個網站伺服器有SQL Injection的漏洞可以利用,成功就賺到,失敗了,不過浪費幾百個位元的頻寬而已。因此,他認為,「這對駭客而言,只有要足夠的機器與頻寬就可以四處亂槍打鳥,嘗試發動大規模Mass SQL Injection攻擊。」

@ASP與ASP.NET網站被駭數量最多

Websense初步統計,此次遭受LizaMoon惡意連結感染的網址,大多都是ASP或ASP.Net網站加上微軟SQL Server 2000和2005的組合,但也有極少數使用者表示,使用微軟SQL Server 2008受到類似感染。

面對Mass SQL Injection攻擊,臺灣有許多網站也受害。負責維運非營利組織國際厚生健康園區網站(www.24DRS.com.tw)的國際厚生數位科技公司,該公司網路工程師表示,3月27日從網路上的Log記錄就陸續發現被入侵記錄,3月28日同仁上班後,發現有異常字串被植入網站中便立即清除。國際厚生表示,由於網站是採用ASP和ASP.NET加上Windows Server 2003的規格,平均每50次的嘗試入侵,有20次成功入侵的機會。

國際厚生指出,從IIS伺服器Log記錄逆向追蹤發現,這次攻擊來源單一,都來自中國網段IP位址,國際厚生表示,將這些Log匯出、掃描、比對時間和字串並尋找關鍵字,大約花2小時的時間,除了請軟體開發工程師寫SQL指令清除這些插入的字串外,也先把這些攻擊網址進行封鎖。

但是,Websense強調,這次主要是Web應用程式的漏洞,與資料庫本身無關,雖然還不知道引發此次Web漏洞的原因,主要還是和SQL指令不乾淨或有錯誤有關,導致Web應用程式無法正確過濾輸入的指令。

@Mass SQL Injection自動化攻擊仍常見

這種自動化Mass SQL Injection攻擊並非第一次發生,臺灣在3年前也曾經經歷過一起類似的攻擊。

阿碼科技HackAlert產品線工程師林振鈞表示,以往這類常見的攻擊手法,除了轉址到某一惡意連結,在背景程式下載惡意程式(Drive-By-Download)在使用者的電腦外,另外一種就是和這次LizaMoon類似的方式,透過轉址到偽冒的防毒網頁以獲取使用者的信任。他說,在去年年中時,該公司針對受監控的網站,就已經觀察到類似的攻擊手法。

Websense北亞區技術經理林秉忠表示,現在有越來越多網路攻擊是集團式的攻擊手法,成群結隊夾帶多種惡意程式,設法植入使用者的電腦中。從這次LizaMoon.com的Mass SQL Injection攻擊事件看來,有許多Web伺服器原先的SQL Injection漏洞,開發工程師根本都沒有進行相關修補,讓這種透過工具自動化發動的Mass SQL Injection攻擊,很容易嘗試到網站有漏洞後,就植入相關的惡意連結。他說,更令人擔心的事情在於,有60%以上的惡意程式都有竊取資料的行為,這種資料遺失隱憂則讓惡意程式的潛在威脅性更高。

從國外ASP.NET的官方討論區中,Jeffrey發現一個現象,那就是攻擊程式所組出的SQL指令會搜尋資料庫中所有的文字欄位,只要是文字欄位就插入會下載惡意指令的Script標籤,當這些文字被顯示在網站上,就可以達到掛馬的目的。

Jeffrey指出,由於攻擊會在瞬間完成,被發現時,資料都已被塗改了,有些長度較長的文字可能還被截掉一部分。因此,若要進行資料庫還原(Recovery),就可能會損失自從上次備分後才更新的資料;若要用指令逐一將插入的Script移除,則無法救回被截掉的部分文字,他認為:「這次LizaMoon事件,要善後不太容易。」

數聯資安技術處副總經理張裕敏表示,這種大規模的Mass SQL Injection攻擊手法,每隔一段時候就會來一次,規模大小略微不同,但本質上,都是透過自動化工具、利用Web伺服器中SQL Injection漏洞所發動的攻擊。他指出,以往的Mass SQL Injection攻擊都是搭配Google Hacking手法,但此次Websense發布相關資安報告時,並未告知駭客是利用何種方式搜尋到此一攻擊標的,讓相關資安人員少了可以事先防範的方法。

@打造Web應用程式安全性

林秉忠表示,對抗這些Mass SQL Injection也是為了避免公司電腦和主機,不要淪為被駭客利用的傀儡電腦,也不要被當成駭客用來攻擊別人的跳版主機。

最好的預防之道,他認為,從治標來看,可以採用WAF(應用程式防火牆)防範類似的字串攻擊;若是治本之道,則必須從源碼檢測(Code Review)著手,寫出原本就是安全的網站應用程式。張裕敏也建議,除了靜態的源碼檢測和被動的WAF的阻擋外,也應該進行主動性的Web弱點掃描,提升Web伺服器安全性。

從事網站開發的Jeffrey認為,網站開發相關人員一定要了解SQL Injection漏洞的原理,避免使用組SQL指令的方法寫程式。他說,只要現有網站有發現任何SQL Injection漏洞,都應該立即修補,不可心存僥倖,否則一旦被駭客或這類自動化攻擊程式盯上,網站資料可能不保外,網站主機也可能淪為傀儡網路或跳板主機,後果不堪設想。文⊙黃彥棻

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23