資安業者ReversingLabs發布研究指出,攻擊者從7月起陸續在NuGet上架14個的惡意套件,多數偽裝成.NET加密貨幣相關函式庫與工具,另有套件仿冒Google Ads API。這些套件的目的包括竊取錢包敏感資料,或在交易流程中改寫收款地址轉走資金,同時也可能竊取Google Ads開發者權杖與OAuth用戶端識別等機密資訊。

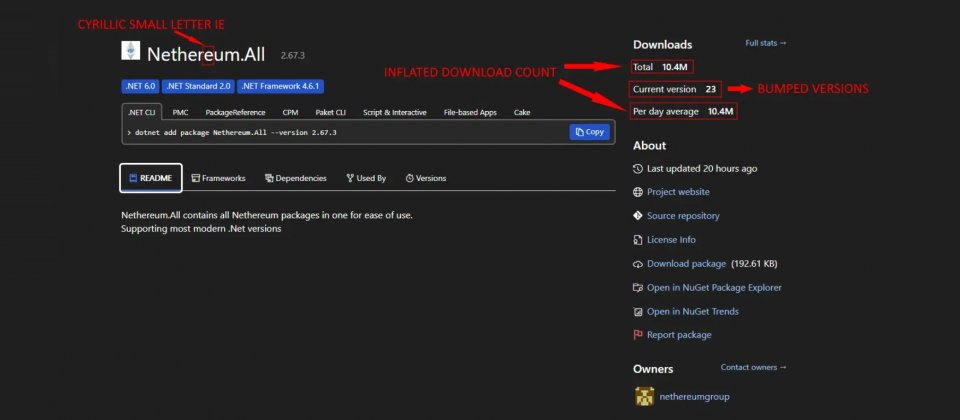

這波追查始於研究人員10月發現的Netherеum.All,該套件仿冒以太坊整合函式庫Nethereum,並利用同形字讓名稱幾乎難以分辨。研究團隊後續比對發現,多個NuGet帳號分批上架的套件在惡意行為與程式碼特徵上高度一致,且多半複製合法功能並把惡意程式碼藏在少數關鍵流程,提高人工檢視與自動偵測難度。

研究人員總共發現14個套件,可依惡意負載分成三類,第一類占最多數,目的在蒐集錢包相關敏感資料,包含私鑰與助記詞等,一旦外流足以讓攻擊者取得錢包控制權並移轉資產。第二類則把惡意邏輯包進交易相關流程,讓程式在送出交易時把原本的收款地址改寫為攻擊者地址,達到資金被轉走的效果。第三類鎖定Google Ads開發情境,竊取開發者權杖、OAuth用戶端識別與用戶端密鑰等機密資訊,可能讓攻擊者取得對Google Ads帳號的程式化存取權限,用於讀取成效資料,甚至建立或修改廣告並增加不當支出。

為了提高成功率,攻擊者並非只靠拼字相近的套件名稱,研究人員指出,這些套件還利用同形字混淆視覺辨識,並透過短時間密集發布新版本與灌水下載數,營造出開發者持續維護與被大量採用的假象。

針對開發流程下手的惡意套件,研究人員提醒,危害不只停在單一開發者電腦。當專案把相依套件封裝進應用程式並對外發布,惡意邏輯可能隨著產品一路下游擴散,影響使用者與組織的資產與帳務安全。開發者安裝套件前除了比對名稱與作者,也應回頭看發布時間與版本變動是否合理,並留意套件是否出現不明的外部連線或可疑混淆程式碼,以降低把風險引入正式程式碼庫的機率。

研究人員也提到,NuGet平臺的惡意套件偵測量先前一度下降,從去年34個降到2025年前10個月僅2個。該落差可能讓部分開發者誤以為風險趨緩。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-26