自6月底Ctirix修補NetScaler已遭利用的重大層級記憶體溢位漏洞CVE-2025-6543,後續不斷有相關事故傳出,先是另一個資安漏洞CitrixBleed 2(CVE-2025-5777)也被用於攻擊行動,本月荷蘭政府提出警告,駭客從今年5月就開始利用CVE-2025-6543,如今Citrix發布資安公告,指出有新的零時差漏洞被用於攻擊行動。

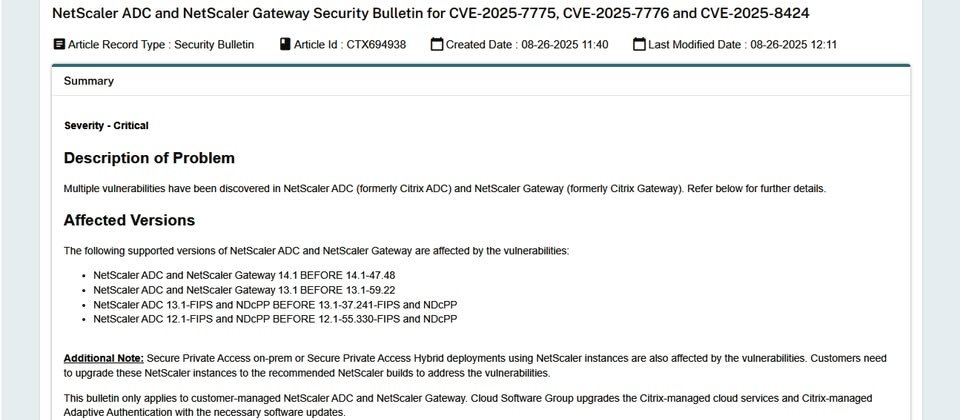

8月26日Citrix為NetScaler ADC及NetScaler Gateway發布14.1-47.48、13.1-59.22更新,總共修補3項漏洞CVE-2025-7775、CVE-2025-7776、CVE-2025-8424,並指出其中被評為重大層級的CVE-2025-7775,已出現遭到利用的跡象。由於沒有其他的緩解措施,該公司呼籲IT人員應儘速套用相關更新。

上述3項漏洞當中,最危險的就是有人已試圖利用的CVE-2025-7775,此為記憶體溢位弱點,攻擊者有可能用於遠端執行任意程式碼(RCE),或是造成服務中斷(DoS),4.0版CVSS風險評為9.2(滿分10分)。

不過,採用下列配置模式的NetScaler設備,更會直接面臨這項漏洞的威脅。例如,其中一種是設置為閘道設備,包含將其用於VPN虛擬伺服器、ICA代理伺服器、CVPN、遠端桌面連線代理伺服器,或是驗證、授權、計費(AAA)虛擬伺服器,就有可能曝險。

另一種可能曝險的配置,是將NetScaler設備配置為HTTP、SSL、HTTP_QUIC負載平衡虛擬伺服器,並搭配特定的IPv6服務組態。此外,若是將NetScaler設備設置成HDX類型的虛擬伺服器,也會存在這項資安漏洞。

這次Citrix修補的另外兩項資安漏洞,皆為高風險層級,CVE-2025-7776也是記憶體溢位漏洞,有可能造成非預期的行為或服務中斷;CVE-2025-8424存在於NetScaler的管理介面,為存取控制不當的弱點。這些漏洞的風險值為8.8、8.7。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02