8月13日N-able發布遠端監控管理(RMM)平臺N-central更新2025.3.1版,修補重大層級的CVE-2025-8875、CVE-2025-8876,這些漏洞涉及不受信任的資料反序列化,以及輸入驗證不當,可被用於本機執行任意程式碼,或是作業系統命令注入,4.0版CVSS風險皆達到9.4分(滿分10分),同日美國網路安全暨基礎設施安全局(CISA)指出他們掌握已有積極利用的證據,將上述漏洞列入已遭利用的漏洞列表(KEV),限期聯邦機構一週內完成修補,後續Shadowserver基金會提出警告有許多IT人員尚未進行修補,迄今全球仍有近900個N-central存在相關漏洞而曝險。

N-able在2013年曾被SolarWinds買下,2021年以代管服務供應商(MSP)的身分,重新獨立為N-able公司,專為MSP業者提供基於雲端的軟體解決方案。N-central是由N-able開發的遠端監控與管理平臺,主要為IT團隊和代管服務業者(MSP)設計,用於集中管理大量設備與網路資源,強調以資安為優先打造,內建弱點管理機制,並能與EDR、XDR、MDR,或是資料保護系統進行整合。簡化管理及進行多功能的整合,固然帶來很多好處,相對而言也承擔了更大的責任,舉例來說,一旦這種平臺存在弱點,就有可能讓攻擊者影響更多的列管裝置。

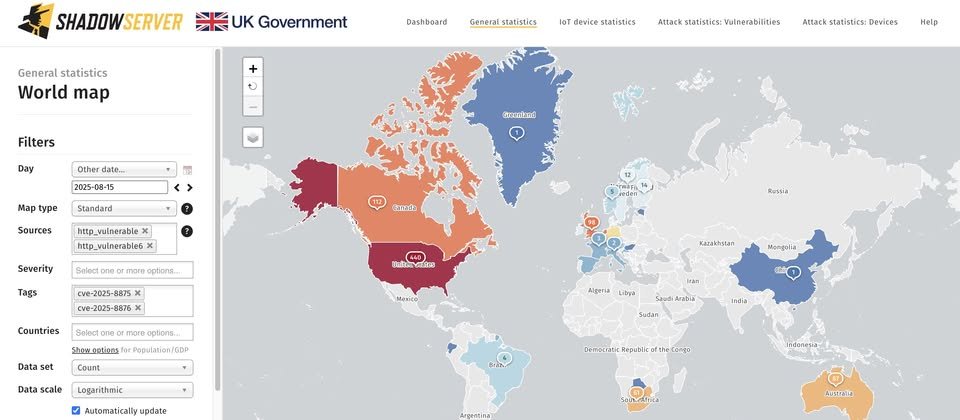

8月17日Shadowserver基金會提出警告,他們在15日發現全球仍有1077個IP位址部署的N-central平臺當中,使用舊版的應用系統而面臨這些資安漏洞的風險,其中最嚴重的國家包含了美國、加拿大、荷蘭、英國,分別有440臺、112臺、110臺、98臺。

這樣的情況到了17日略為趨緩,降至880臺,超過半數(460臺)位於北美、歐洲有284臺居次。

雖然N-able並未在公告裡提及漏洞已遭利用的情況,但他們向資安新聞網站Bleeping Computer坦承此事,並指出部分企業內部建置的N-central系統出現漏洞利用的情況,N-able雲端環境代管的版本尚未出現遭到攻擊的跡象。

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27