論及解壓縮軟體,WinRAR應該算是知名度最高的其中一款,在今年有多項漏洞揭露引起外界關注,例如:4月揭露的安全機制繞過漏洞CVE-2025-31334,以及6月公布的路徑穿越漏洞CVE-2025-6218,如今有一項新漏洞的細節公布引起外界關注,原因是這項漏洞已被用於實際攻擊行動。

另一項微軟在今年4月緩解的Exchange Server資安漏洞發展也相當值得留意,資安機構Shadowserver基金會指出,他們這幾天偵測到全球有2.8至2.9萬臺伺服器尚未修補,呼籲IT人員應儘速處理。

【攻擊與威脅】

WinRAR緊急修補零時差漏洞,俄羅斯駭客RomCom已用來散布惡意軟體

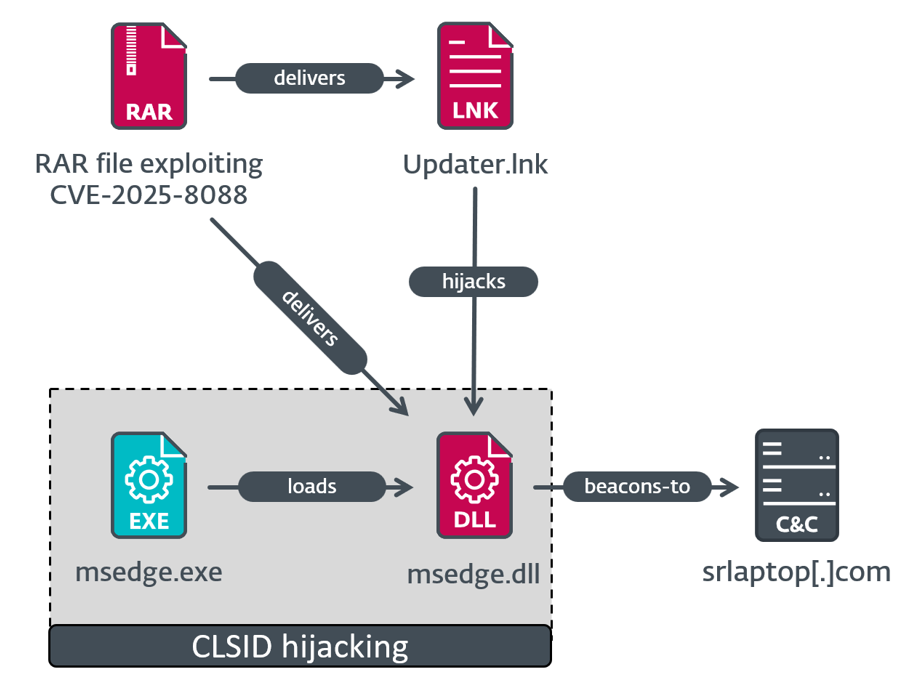

7月30日軟體開發業者Rarlab發布7.13版WinRAR,提及這一版更新修補路徑穿越漏洞CVE-2025-8088,影響7.12之前的WinRAR,攻擊者可透過特製的壓縮檔來觸發。通報此漏洞的ESET昨天發布警告,揭露這項漏洞已被用於實際攻擊行動。由於WinRAR並未提供自動更新機制,用戶應儘速手動更新。

7月30日軟體開發業者Rarlab發布7.13版WinRAR,提及這一版更新修補路徑穿越漏洞CVE-2025-8088,影響7.12之前的WinRAR,攻擊者可透過特製的壓縮檔來觸發。通報此漏洞的ESET昨天發布警告,揭露這項漏洞已被用於實際攻擊行動。由於WinRAR並未提供自動更新機制,用戶應儘速手動更新。

這項漏洞被發現的緣由,是ESET發現名為RomCom、Storm-0978、UNC2596、Tropical Scorpius的俄羅斯駭客組織,在攻擊行動裡利用未知的WinRAR漏洞,藉此於歐洲及加拿大的金融、製造、國防、物流產業發動攻擊,部署SnipBot、RustyClaw、Mythic等惡意程式。由於這些駭客在攻擊流程利用零時差漏洞的情況已有先例,促使他們著手調查並通報此事。

此漏洞被登記為CVE-2025-8088,4.0版CVSS風險評為8.4,ESET指出是運用NTFS檔案系統的替代資料串流(Alternate Data Streams,ADS)來達到路徑穿越的目的,與Rarlab於今年6月修補的另一個漏洞CVE‑2025‑6218類似。該漏洞的可怕之處在於,攻擊者能將惡意檔案隱藏於壓縮檔裡,一旦執行解壓檔,這些檔案會靜悄悄部署到受害電腦。

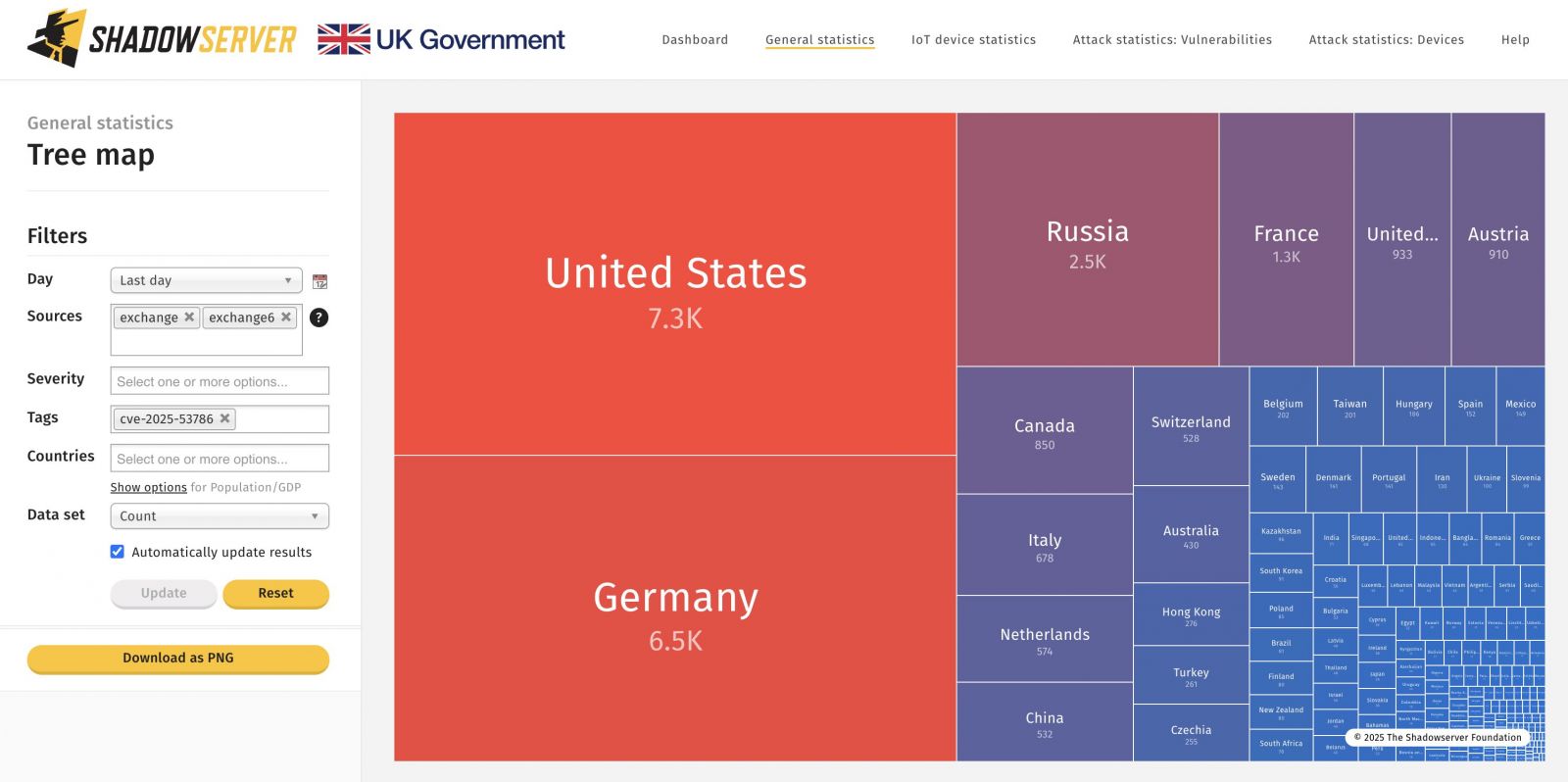

Exchange Server權限提升漏洞有2.9萬臺系統曝險

微軟發出安全公告,警告Exchange Server混合部署模式存在重大漏洞CVE-2025-53786,可使攻擊者在某些狀況下提高權限,並提及這項漏洞其實已在今年4月18日發布的修補程式得到緩解,但值得留意的是,迄今仍有超過2.8萬臺Exchange Server曝險。

微軟發出安全公告,警告Exchange Server混合部署模式存在重大漏洞CVE-2025-53786,可使攻擊者在某些狀況下提高權限,並提及這項漏洞其實已在今年4月18日發布的修補程式得到緩解,但值得留意的是,迄今仍有超過2.8萬臺Exchange Server曝險。

但根據非營利組織The Shadowserver研究人員掃瞄結果,從IP位址來看,未安裝修補程式的Exchange Server一直處於近2.9萬,未曾明顯減少。到8月10日,依然還有29,098個IP位址。其中歐洲以1.4萬個占最大比例,北美和亞洲次之,各有近8,400及5,000個IP位址。

這項漏洞的嚴重程度,可從美國網路安全暨基礎設施安全局(CISA)對聯邦機構發布緊急指令,要求採取相關行動,並限期在美東時間8月11日上午9時前完成,其中一項是執行微軟提供的指令碼來進行盤點。

勒索軟體Anubis攻擊Windows、安卓裝置竊取資料、刪除檔案

資安公司BitSight近日發布State of the Underground 2025報告,揭露Anubis的攻擊手法及受害者樣貌。Anubis著重特定產業,如醫療、營建和專業服務組織。目前確知其受害者分布於美國、法國、澳洲及祕魯。其中澳洲一家醫院遭其竊走病患個資、醫療資訊及保險卡資訊。

目前Anubis受害者涵括Android和Windows裝置。在Android平臺上,它主要以銀行木馬形式出現。它常利用大量文字簡訊散佈以擴大攻擊面、使用冒充登入提示的外覆(overlay)畫面、螢幕和鍵盤側錄來竊取憑證。受害者會被鎖住無法登入,而它一旦找到目標檔案就會外送到攻擊者控制的伺服器。

在Windows平臺上,Anubis就發揮RaaS的攻擊能力,包括會利用憑證提升權限、並在加密檔案後刪除檔案、移除磁碟區陰影拷貝(Volume Shadow Copy)避免回復可能性、它還會終止特定系統服務以利其加密及進一步降低回復可能性。

其他攻擊與威脅

◆450家美國企業慘遭勒索軟體Royal、BlackSuit毒手

◆荷蘭警告Citrix NetScaler重大漏洞已被用於攻擊關鍵基礎設施

◆北韓駭客Kimsuky內部資料遭公開,作案工具與目標名單曝光

【漏洞與修補】

OpenAI在GPT-5的設計中投入了更嚴密的安全防護,目標是在生成過程中避免模型被利用輸出有害內容。不過,人工智慧安全公司NeuralTrust研究指出,即便在強化後的防護架構下,特定多輪對話策略仍能繞過限制,尤其當故事化敘事(Storytelling)與回音室效應(Echo Chamber)結合時,模型依然可能逐步被誘導生成高風險資訊。

研究團隊以GPT-5聊天版本(gpt-5-chat)為測試對象,先在對話中植入低顯著度的關鍵詞,並以故事情境包裝,使模型在後續回合持續補充細節。表面上,這些對話只是單純的情節延伸,沒有直接觸及敏感關鍵字或顯性意圖。但是透過多輪回音式強化,脈絡會在不易察覺的情況下逐步偏向敏感領域,最終出現與原本安全檢測目標衝突的內容。

Claude Code曝高風險漏洞,可被濫用存取檔案與執行未經授權命令

資安公司Cymulate揭露Anthropic的人工智慧開發工具Claude Code,存在兩項高風險弱點,分別為CVE-2025-54794與CVE-2025-54795,可被用於繞過目錄範圍限制以讀取檔案,並在無需用戶確認下執行未授權命令。Anthropic已在研究預覽期間接獲通報並完成修補,兩者CVSS分別為7.7與8.7。

Anthropic已針對兩項問題發布修補版本,路徑限制繞過影響v0.2.111以前版本,命令注入影響v1.0.20以前版本。研究人員建議使用者與團隊立即更新至上述或更高版本,並在更新後檢查工具設定與權限配置。

其他攻擊與威脅

◆Jenkins外掛程式存在重大漏洞,1.5萬臺伺服器恐曝險

◆全錄列印流程自動化軟體FreeFlow存在資安漏洞,恐被用於SSRF、RCE攻擊

近期資安日報

【8月11日】SonicWall防火牆近期遭勒索軟體攻入的原因出爐:駭客利用已知漏洞從事攻擊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02