資安公司Proofpoint研究團隊發現,攻擊者持續濫用微軟OAuth應用註冊機制,假冒企業常用的雲端服務,誘導受害者授權偽造應用,再將其導向仿造的微軟登入頁面,藉此攔截帳號密碼及多因素驗證(MFA)會話資訊。

隨著MFA逐漸成為雲端帳號的標準防護措施,攻擊者結合攻擊者中介(AiTM)釣魚框架,例如Tycoon與ODx,已能即時攔截使用者輸入的驗證資訊及工作階段Cookie,突破MFA防線,對雲端服務構成實質威脅。

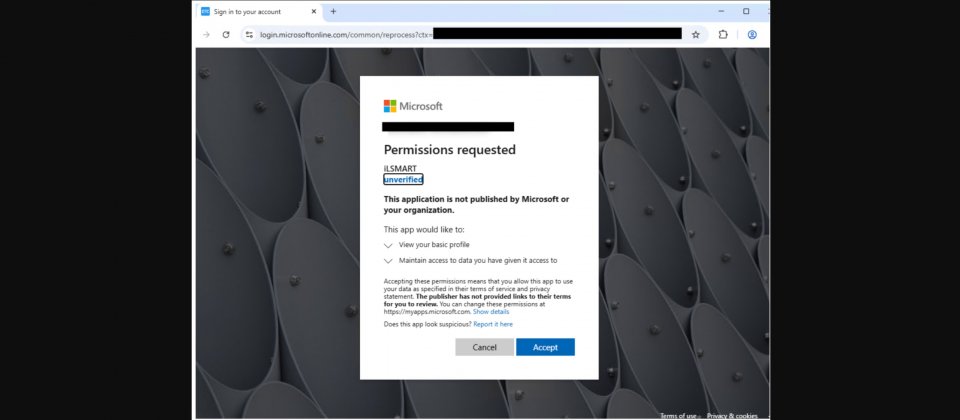

這波攻擊最明顯的特徵,在於駭客偽裝Adobe、DocuSign、SharePoint、RingCentral等主流雲端服務的應用名稱與授權頁面,利用OAuth權限請求,引導目標用戶同意或拒絕應用存取個人資訊。無論使用者選擇取消或授權,最終都會被重導至偽造的微軟登入頁,而該頁實際上由攻擊者控制,並利用AiTM技術同步攔截所有登入憑證與MFA驗證內容。

研究人員指出,攻擊流量普遍帶有Axios用戶代理特徵,攻擊後階段經常試圖變更受害者帳號的安全設定,以維持存取權限。根據統計,2025年Tycoon攻擊已針對超過900個Microsoft 365租戶、近3,000個帳號發動攻擊,並取得逾五成的入侵成功率。

攻擊者的投遞策略也越來越成熟,研究人員觀察到,多數釣魚郵件來自先前遭入侵的企業帳號,郵件主題常涉及報價、合約及文件簽核等商業情境,以提升誘騙成功率。郵件中的連結會引導收件者進入偽造的微軟OAuth授權頁,之後再重導至攻擊者掌控的登入頁面。2025年4月後,攻擊者基礎設施從原本的俄羅斯主機,轉移至美國資料中心託管服務,其持續調整行動以降低被偵測風險。

微軟在6月宣布,從7月中至8月,將分階段封鎖舊式驗證協定,並強制第三方應用程式取得管理員同意,研究人員認為,這些調整有助於阻止假冒OAuth應用程式的相關攻擊,同時建議企業資安團隊仍須主動檢視雲端環境授權政策,加強異常行為監控,及時辨識可疑應用程式授權。

使用者教育同樣不可或缺,應針對OAuth授權頁與雲端登入頁面設計進行基礎風險識別訓練,針對敏感帳號,研究人員建議導入FIDO實體金鑰等更高強度的多因素驗證,以降低會話資訊遭攔截的風險。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23