自俄羅斯入侵烏克蘭之後,俄羅斯國家級駭客就不斷對協助烏克蘭的國家發動網路攻擊,如今他們為了收集其他國家的情報,竟然打算對各國駐俄大使館及外交單位,從事網路間諜活動,而且,還動用到網際網路服務供應商(ISP)的層級來犯案。

微軟揭露俄羅斯駭客自2024年開始的一系列網路間諜活動,發起這些攻擊的團體被稱為Secret Blizzard、Turla、Waterbug、Venomous Bear,他們利用對手中間人(AiTM)手法,攻擊位於莫斯科的各國大使館、外交單位,以及其他敏感的組織,散布名為ApolloShadow的惡意程式。這些被駭客鎖定的目標存在共通點,就是他們相當仰賴當地的網際網路服務供應商。微軟強調,這是他們首度看到Secret Blizzard將攻擊行動提升到ISP層級的情況,代表使用當地ISP或是電信服務的外交人員,都有可能是這些駭客下手的目標。

這起事故被發現的時間在今年2月,當時微軟觀察到該組織針對其他國家位於莫斯科的大使館從事網路間諜活動,而最引起研究人員注意的部分,在於駭客假借卡巴斯基防毒軟體的名義,在受害電腦安裝根憑證,而且,這麼做之後,駭客有機會突破TLS及SSL加密防護機制,以明文的方式存取受害者的上網內容,甚至能進一步取得他們的Token或是帳密資料。微軟強調,駭客發動對手中間人攻擊而取得受害者的初始入侵管道,是動用到俄羅斯ISP及電信業者層級的路徑。

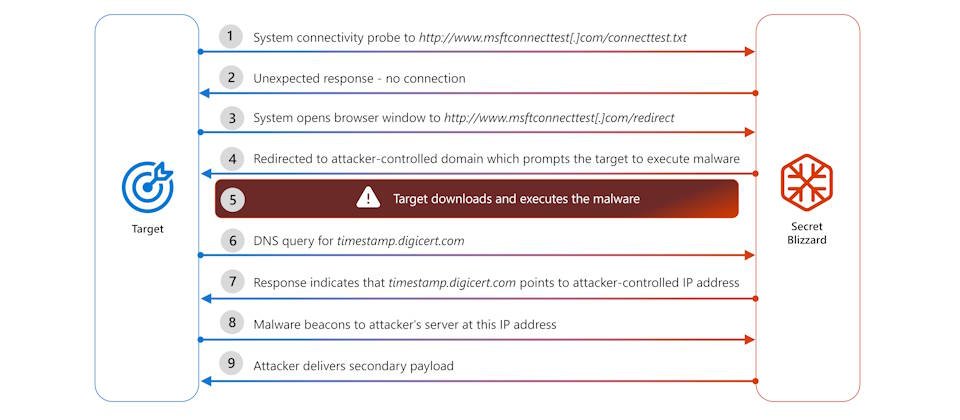

一般來說,對手中間人攻擊行動發起之後,駭客通常會透過釣魚信引誘使用者上當,使其存取駭客打造的冒牌登入網頁來進行,但這起事故相當不同,駭客動用的是在旅館或機場會出現的公共Wi-Fi登入網站Captive Portal,他們將目標設備放置在這種登入網站的後面,一旦Windows的測試連線狀態指示器啟動,就會發出HTTP GET請求,此時攻擊者會將受害者重新導向到他們控制的網域,並疑似藉由憑證錯誤的理由,要求受害者下載ApolloShadow並執行。

惡意程式啟動後會檢查受害裝置的權限層級,若是以非預設的管理員組態執行,就會顯示使用者存取控制(UAC)彈出式視窗,要求使用者執行CertificateDB.exe來安裝憑證。值得留意的是,此執行檔偽裝成卡巴斯基的安裝程式,於受害電腦植入根憑證,從而讓攻擊者能夠提升系統權限層級。

附帶一提的是,此惡意程式如果只拿到低權限,會先收集IP位址等系統資訊,並發送GET請求,將資料傳送到C2伺服器,再接收、執行VBScript指令碼,後續回到執行CertificateDB.exe的感染流程。

在惡意程式得到足夠的權限後,就會將受害電腦所有網路連線設為私有,目的是讓電腦無法在網路上被搜尋,接著駭客鬆綁防火牆的規則,啟用檔案共享機制,目的很有可能是降低橫向移動的難度。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23