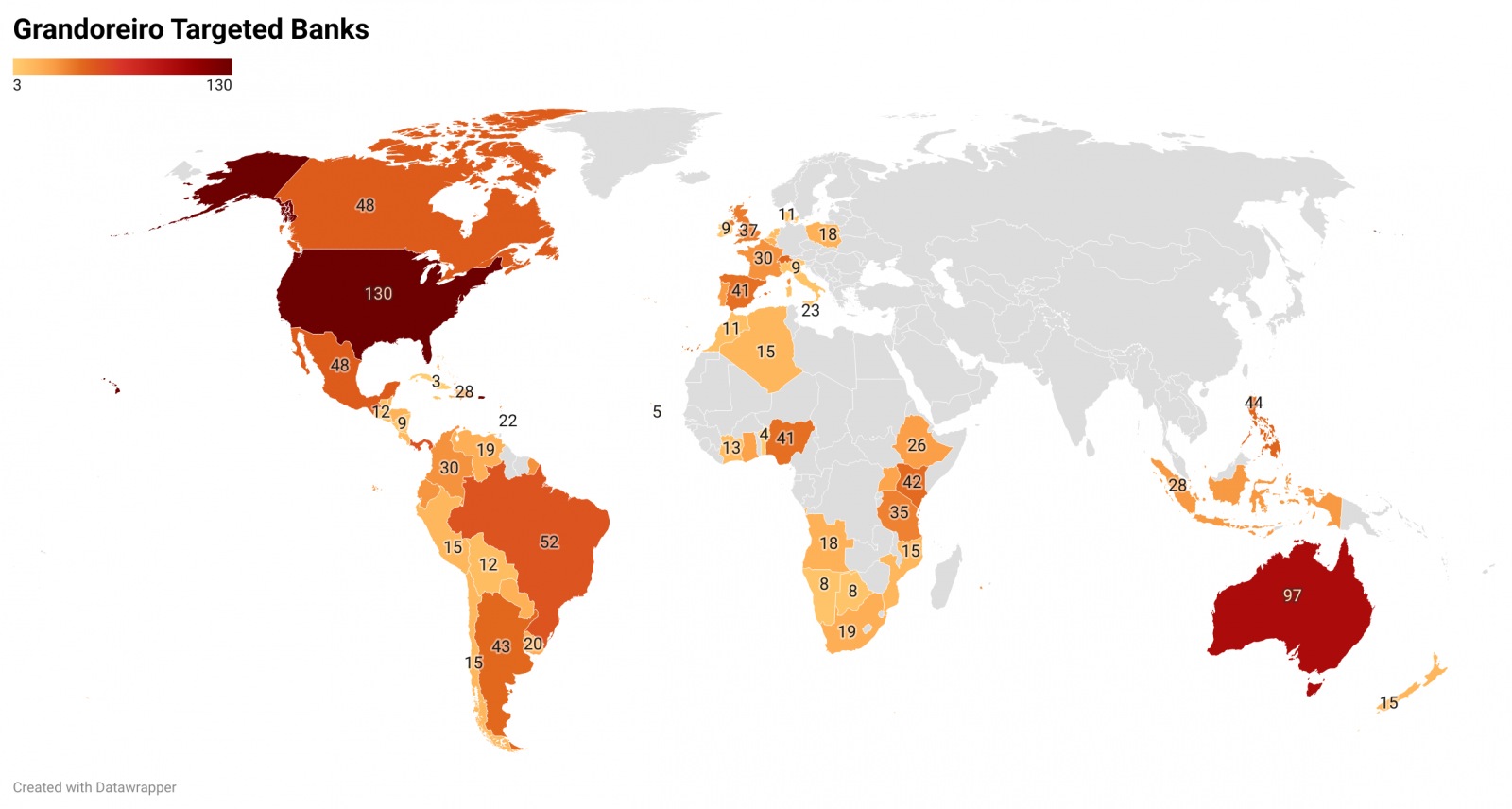

惡名昭彰的金融木馬Grandoreiro,曾在今年1月跨國執法行動後消聲匿跡,但最近有研究人員提出警告,這些駭客準備了2個月就捲土重來,而且發動攻擊的範圍變得更廣,從拉丁美洲擴及全世界。

究竟駭客如何大幅增加攻擊的力道及範圍?研究人員推測,對方很有可能透過惡意軟體租賃服務的方式,吸引許多打手上門、加入攻擊的行列。

【攻擊與威脅】

遭跨國執法單位圍勦的金融木馬Grandoreiro傳出東山再起,駭客鎖定超過60個國家、1,500家銀行客戶發動攻擊

今年1月巴西、西班牙、國際刑警組織、資安業者ESET、Caixa銀行聯手參與跨國執法行動,中斷金融木馬Grandoreiro的營運,巴西警方進行5次逮捕行動、13次搜查,但如今有研究人員發現背後的駭客組織再度活動的跡象。

今年1月巴西、西班牙、國際刑警組織、資安業者ESET、Caixa銀行聯手參與跨國執法行動,中斷金融木馬Grandoreiro的營運,巴西警方進行5次逮捕行動、13次搜查,但如今有研究人員發現背後的駭客組織再度活動的跡象。

IBM旗下的威脅情報團隊X-Force指出,他們從3月看到該木馬程式大規模散布的攻擊行動,推測駭客組織很有可能透過惡意軟體租賃服務的方式,號召更多打手從事相關攻擊。

而對於駭客的攻擊範圍,研究人員表示他們在中南美洲、非洲、歐洲、印太地區超過60個國家,對於全球1,500家銀行的客戶下手,相較於執法行動前,這些駭客主要活動範圍為拉丁美洲、西斑牙、葡萄牙,攻擊的規模變得相當廣泛。

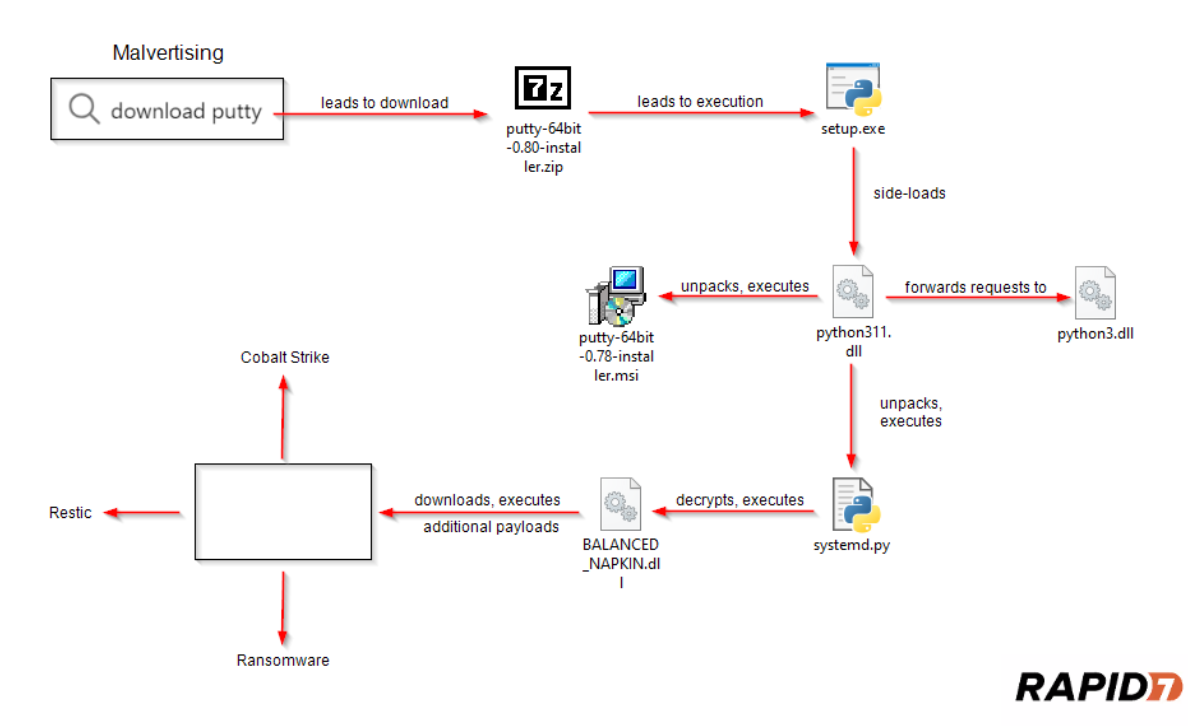

勒索軟體駭客透過惡意廣告聲稱提供PuTTY、WinSCP,意圖對企業組織的網路管理員下手

資安業者Rapid7揭露惡意廣告的攻擊行動,這些廣告聲稱提供WinSCP、PuTTY等知名工具,一旦使用者點選,就會被引導到駭客的冒牌網站,而若是他們依照指示安裝對方提供的應用程式,就有可能引發勒索軟體攻擊。

研究人員在今年3月初,開始發現相關攻擊行動,駭客的攻擊鏈啟動,通常是使用者在Bing或其他搜尋引擎上,下達download winscp、download putty等指令進行搜尋開始,對方引誘使用者點選廣告內容並下載應用程式,並提供ZIP壓縮檔,以便進行後續攻擊行動。

這波攻擊行動很有可能是針對企業組織的系統管理員而來,因為他們經常會使用上述兩款軟體。由於系統管理員握有高權限,一旦攻擊者得逞,就有機會在內部網路的環境快速散布惡意軟體、竊取機密資料,或是存取網域控制器。

美國公告3個漏洞已出現攻擊行動,影響已終止支援的老舊D-Link路由器

5月16日美國網路安全暨基礎設施安全局(CISA)提出警告,他們得知有3個漏洞已出現遭到利用的情況,並將其列入已遭利用的漏洞名單(KEV),值得留意的是,部分漏洞出現於已不再受到支援的D-Link路由器裝置。

這些漏洞包含了:Google於15日修補的JavaScript引擎V8記憶體越界寫入漏洞CVE-2024-4761,以及D-Link路由器DIR-600跨網站指令碼請求(CSRF)漏洞CVE-2014-100005、DIR-605資訊洩露漏洞CVE-2021-40655,CISA要求聯邦機構必須在6月6日前完成修補。

雖然CISA並未在公告裡透露進一步的影響範圍,以及將上述漏洞用於攻擊的駭客身分,但駭客鎖定生命週期已經結束的D-Link路由器設備,這樣的現象近期已有數起事故出現,用戶應考慮汰換以降低資安風險。

其他攻擊與威脅

◆Foxit PDF Reader用戶遭到鎖定,駭客利用應用程式弱點散布多種惡意軟體

◆使用俄文的駭客濫用GitHub發起攻擊行動GitCaught,聲稱提供知名應用程式散布竊資軟體

◆北韓駭客Kimsuky藉由Facebook Messenger鎖定目標,藉此散布惡意程式

【漏洞與修補】

Git修補5個漏洞,其中包含子模組複製儲存庫產生的RCE漏洞

廣大軟體開發者所仰賴的分散式版本控制系統Git,5月14日發布2.45.1版,之所以改版是為了修正5個資安漏洞,包含被標示為重大資安漏洞CVE-2024-32002,高風險的資安漏洞CVE-2024-32004與CVE-2024-32465,以及低度危險的資安漏洞CVE-2024-32020與CVE-2024-32021。

其中最受到關注的漏洞是CVE-2024-32002,Git開發團隊將此漏洞的嚴重程度評為9.1分,當大家在Windows或macOS電腦使用子模組(submodules)對軟體儲存庫進行Git處理時,可在Git執行複製(clone)作業的過程當中進行操弄,趁機執行來自git/資料夾的掛勾(hook),而此舉將導致遠端執行程式碼(RCE)的資安危機。

根據資安媒體Help Net Security持續追蹤,漏洞懸賞平臺公司Bugcrowd資安維運團隊領導人Amal Murali,在5月19日公布濫用該漏洞的概念驗證技術研究。

Android裝置App的資料共享方式有資安破口,研究人員揭露能以此發動的攻擊手法Dirty Stream,影響範圍廣大

微軟揭露新型態的路徑穿越攻擊手法Dirty Stream,攻擊者可藉由惡意安卓應用程式,覆蓋另一個應用程式的程式資料夾的內容,而有可能執行任意程式碼,或是竊取Token。該公司指出,這麼一來,攻擊者有可能完全操控應用程式的行為,或是存取用戶帳號及相關的敏感資料。

研究人員找到這種攻擊手法的原因,主要是他們在Google Play市集找到多款存在弱點的應用程式,值得留意的是,這些應用程式迄今至少被安裝超過40億次,其中有4款下載次數超過5億。他們公布兩個存在弱點的應用程式名稱,包含了小米發行的檔案管理工具Mi File Manager,以及辦公室軟體WPS Office,分別被下載超過10億次、5億次,兩家軟體開發商接獲通報後皆已進行修補。不過,研究人員認為,實際上還有其他的應用程式,也可能存在相關弱點而可能曝露於Dirty Stream的風險,因此這項弱點影響範圍,恐怕還會擴大。

其他漏洞與修補

◆研究人員揭露向威聯通通報的NAS作業系統漏洞,並指出15個漏洞僅有4個完成修補

◆兩名大學生發現CSC ServiceWorks自助洗衣機漏洞,可遠端向洗衣機發送命令進行控制

【資安產業動態】

美國逮捕涉嫌經營暗網Incognito Market的23歲臺灣人

美國司法部宣布,5月18日在美國約翰·甘迺迪國際機場逮捕年僅23歲的臺灣公民林睿庠(Ruisiang Lin),因他涉嫌經營專門銷售毒品的暗網市集Incognito Market,倘若包括毒品陰謀罪、洗錢罪、假藥罪的罪名皆成立,最高可能面臨終身監禁。

Incognito Market在2020年10月於暗網中成立,使用者只能透過Tor網路存取。根據調查,林睿庠在網路上使用Pharoah或faro的ID,並負責監督Incognito Market的所有營運。從成立到今年3月結束,該平臺的毒品交易金額超過1億美元,估計林睿庠從中獲利數百萬美元。

近期資安日報

【5月20日】與人工智慧系統開發相關的Python套件存在漏洞,恐導致資料外流、遠端執行程式碼攻擊

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02