散布竊資軟體的攻擊行動頻傳,其中結合時下熱門的生成式AI服務為誘餌的情況,相當值得留意。最近就有一起假借提供桌面版程式的攻擊行動,駭客透過臉書廣告來從事攻擊行動,使用者若是依照指示取得對方提供的桌面版軟體,電腦就有可能被植入竊資軟體。

特別的是,攻擊者其中一個臉書粉絲頁竟維持長達一年,累積120萬用戶追蹤,但為何此粉絲頁這麼久才被發現,研究人員並未說明。

【攻擊與威脅】

駭客透過臉書聲稱提供多種生成式AI服務桌面版程式,目的是散布竊資軟體

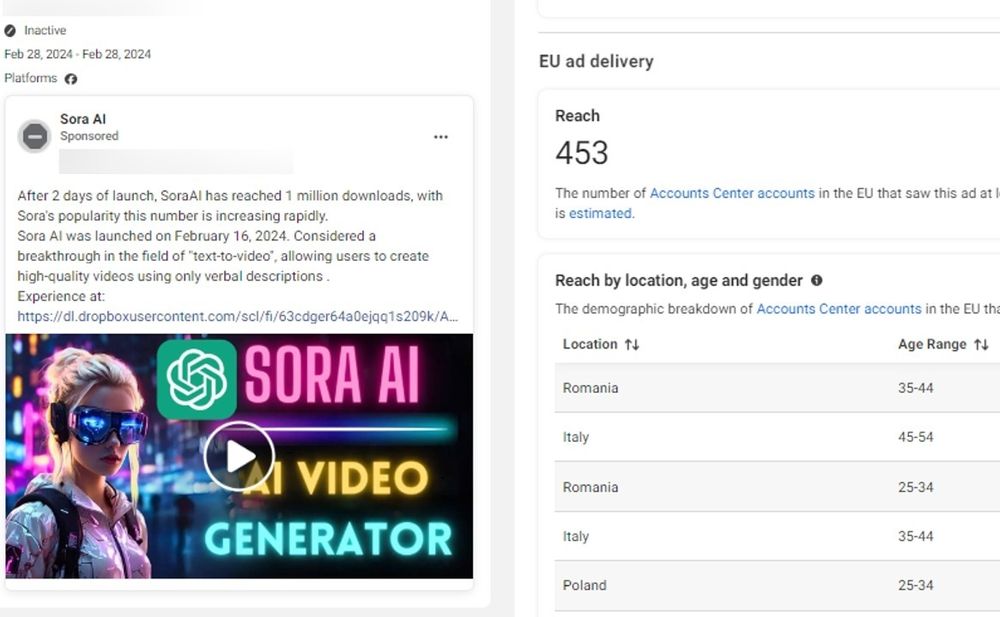

資安業者Bitdefender指出,他們最近看到駭客透過外流的臉書帳號,藉由廣告與個人資料頁面,宣稱提供Midjourney、Sora AI、DALL-E 3、Evoto、ChatGPT 5等人工智慧服務,並列出電腦版的應用程式檔案下載連結。一旦使用者上鉤,依照指示點選連結,就會被引導到惡意網頁,最終導致電腦被植入Rilide、Vidar、IceRAT、Nova Stealers等多種竊資軟體。

而對於這起攻擊行動的範圍,研究人員指出,攻擊者投放臉書廣告的主要範圍是德國、波蘭、義大利、法國、比利時、西班牙、荷蘭、羅馬尼亞、瑞典,鎖定25至55歲的男性用戶,惡意廣告在歐洲的覆蓋範圍約有5萬人。

值得留意的是,其中一個冒用Midjourney之名成立的臉書粉絲頁面,擁有120萬名追蹤者,而且,該網頁存在期間長達1年,直到今年3月8日才被關閉。

駭客利用惡意程式ScrubCrypt迴避防毒軟體偵測,意圖散布多款木馬程式及竊資軟體

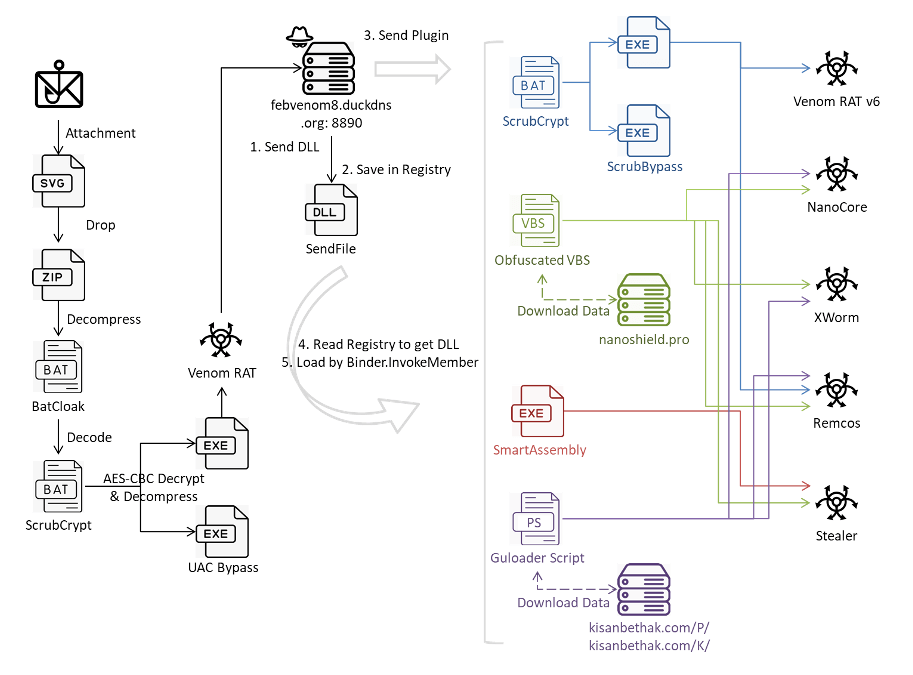

今年4月資安業者Fortinet研究人員發現有人散布含有SVG圖檔附件的釣魚郵件,一旦收信人依照指示開啟附件,電腦就會下載ZIP壓縮檔,其內容是受到名為BatCloak的工具高度混淆的批次檔ScrubCrypt。

今年4月資安業者Fortinet研究人員發現有人散布含有SVG圖檔附件的釣魚郵件,一旦收信人依照指示開啟附件,電腦就會下載ZIP壓縮檔,其內容是受到名為BatCloak的工具高度混淆的批次檔ScrubCrypt。

解密後ScrubCrypt就會載入最終酬載VenomRAT,該惡意軟體會從C2下載其他「外掛程式」,這些包含同名為VenomRAT的鍵盤側錄工具、Remcos、XWorm、NanoCore,以及針對特定加密貨幣錢包的竊資軟體。

此外,攻擊者透過VBS指令碼進行偵察,收集系統資訊,以及從特定的加密錢包與應用程式資料夾挖掘資料。這些應用程式包括:Atomic Wallet、Electrum、Ethereum、Exodus、Zcash、Foxmail、Telegram。

駭客組織TA547利用AI產生PowerShell指令碼,目的是散布竊資軟體Rhadamanthys

資安業者Proofpoint揭露駭客組織TA547散布竊資軟體Rhadamanthys的攻擊行動,對方鎖定假冒德國零售業者Metro,針對當地各個領域的數十個企業組織寄送釣魚郵件,以提供發票資料做為誘餌引誘收信人上當。

對方在郵件挾帶密碼保護的ZIP壓縮檔附件,並在郵件本文表明密碼為「MAR26」,該壓縮檔內含Windows捷徑檔(LNK),一旦收信人執行LNK檔,就會觸發PowerShell執行遠端的指令碼,然後下載轉為Base64編碼格式的Rhadamanthys可執行檔,並進行解碼、載入於記憶體內執行,使得惡意程式碼不會寫入磁碟留下行蹤。

比較特別的是,研究人員發現,用來載入竊資軟體執行檔的PowerShell指令碼出現不常見的特徵,攻擊者在每個元件的前一行寫入含有「#」符號的註解,內容極為具體且文法完全正確,基於上述特徵,他們推測對方使用大型語言模型(LLM)產生指令碼的內容。

電子商務平臺Magento漏洞遭到利用,駭客對其注入後門程式

資安業者Sansec提出警告,他們看到有人使用新型態的手法,於資料庫裡加入偽造的版面(Layout)範本,從而在Magento電子商城自動注入惡意程式,以便持續對受害網站發動攻擊。

研究人員指出,攻擊者同時濫用Magento的版面解析器與beberlei/assert套件,從而能夠於伺服器上執行系統層級的命令。由於版面區塊與結帳車功能相連,因此只要收到<store>/checkout/cart的請求,就會觸發攻擊者的命令。他們看到攻擊者使用sed命令,於CMS控制器自動加入後門程式並執行。

上述被利用的Magento弱點,被登記為CVE-2024-20720列管,CVSS風險評為9.1分。Adobe於2月13日發布新版Adobe Commerce、Magento Open Source予以修補,研究人員呼籲IT人員應儘速套用相關更新。

美國電信業者AT&T資料外洩影響用戶數量出爐,目前傳出多達5,100萬名顧客受害

3月30日美國大型電信業者AT&T證實,有超過7千萬名用戶的個資外洩,其中有760萬名是現有用戶,但如今這起事故出現的變化。

4月10日該公司向緬因州總檢查辦公室進行通報,指出這起資料外洩受影響人數共有51,226,382名,但為何與先前透露的數字有明顯差距?該公司表示,原因是部分使用者擁有多個帳號而被重複計算,另有部分用戶並未提供敏感個資。

但究竟這些資料從何流出?還有AT&T為何事隔5年才確認客戶資料並進行通報?該公司並未做出說明。

其他攻擊與威脅

◆假電子商城攻擊行動升溫,鎖定馬來西亞、越南、緬甸的金融機構而來

【漏洞與修補】

4月9日工業控制系統廠商西門子針對旗下產品發布例行更新公告,多達19篇,總共提及約80個新漏洞。

其中一份主要與遠端控制軟體Telecontrol Server Basic有關,包含47個漏洞,大部分與第三方元件有關;另有一份公告針對Wi-Fi裝置Scalance W1750D而來,當中提及3個危急程度的漏洞,若不修補攻擊者可用來執行任意程式碼,CVSS風險評分皆達到9.8。

而以公告的數量而來,有2則與Ruggedcom APE1808工業應用程式管理平臺有關,而且都是提及該平臺所採用的虛擬版本Palo Alto Networks次世代防火牆元件,總共提及6個Palo Alto從2022至2023年公布的漏洞。值得留意的是,其中一個曾被用於反射放大DDoS攻擊。

其他漏洞與修補

◆新型態Spectre v2攻擊手法影響搭載Intel處理器的Linux電腦

◆Fortinet修補Linux版FortiClient的危急漏洞

近期資安日報

【4月10日】微軟在本月例行更新揭露近150個漏洞,數量創近年新高

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27