去年3月資安業者Fortinet發現,駭客組織8220鎖定Oracle WebLogic伺服器發動攻擊,使用名為ScrubCrypt的惡意程式,將惡意程式的可執行檔轉換成批次檔,藉此迴避防毒軟體偵測,如今利用該惡意軟體的攻擊行動再次出現。

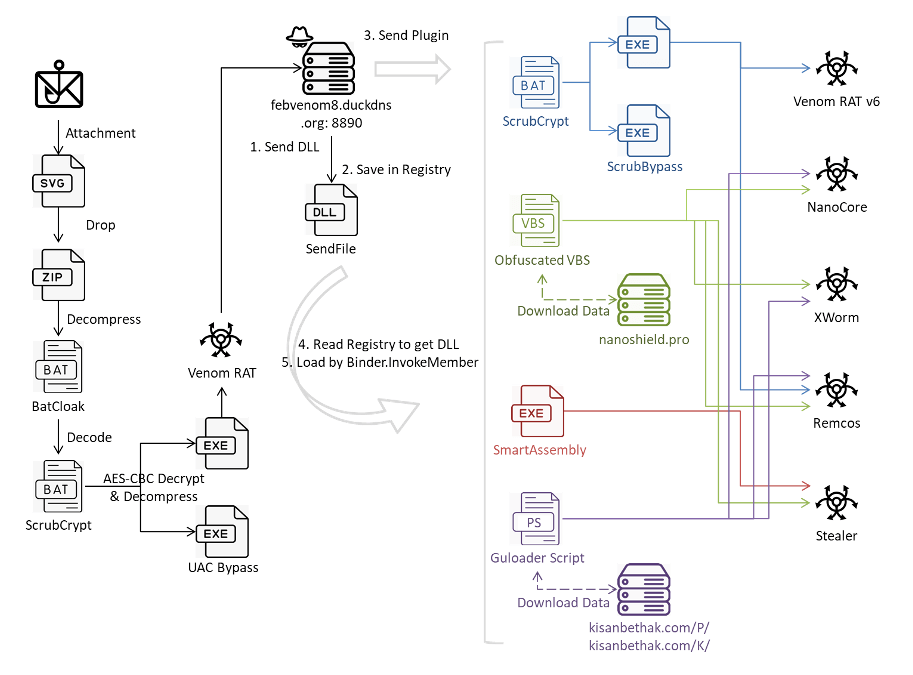

今年4月該公司研究人員發現有人散布含有SVG圖檔附件的釣魚郵件,一旦收信人依照指示開啟附件,電腦就會下載ZIP壓縮檔,其內容是受到名為BatCloak的工具高度混淆的批次檔ScrubCrypt。

解密後ScrubCrypt就會載入最終酬載VenomRAT,該惡意軟體會從C2下載其他「外掛程式」,這些包含同名為VenomRAT的鍵盤側錄工具、Remcos、XWorm、NanoCore,以及針對特定加密貨幣錢包的竊資軟體。

此外,攻擊者透過VBS指令碼進行偵察,收集系統資訊,以及從特定的加密錢包與應用程式資料夾挖掘資料。這些應用程式包括:Atomic Wallet、Electrum、Ethereum、Exodus、Zcash、Foxmail、Telegram。

研究人員指出,這項調查顯示攻擊者透過ScrubCrypt,並搭配複雜的混淆及迴避手段,從而對受害電腦進行滲透。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02

Advertisement