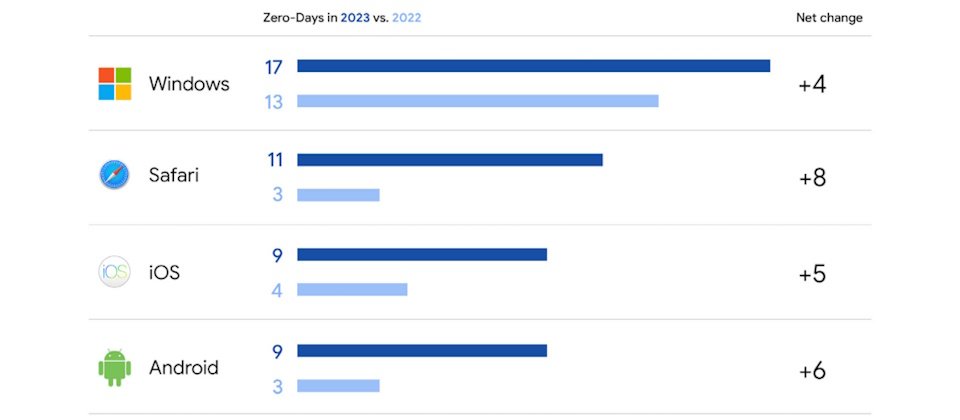

在主要消費者平臺之中,Google發現Windows被濫用的零時差漏洞數量在過去2年都最多,而Safari則是數量增加幅度最高。(圖片來源/Google)

Google公布最新漏洞研究報告,顯示第三方元件如函式庫的漏洞攻擊愈來愈多,而針對企業資安軟、硬體的零時差漏洞攻擊創下新高。

這份報告是整合Google威脅研究事業群與旗下資安部門Mandiant 2023年零時差漏洞的研究而成,包含針對消費者平臺(如行動裝置、OS、瀏覽器等)和企業產品(如安全軟體和裝置等)爆發的零時差漏洞攻擊。綜觀2023年,Google一共觀測到97項零時差漏洞,比2022年(62項)高50%,但低於2021年的106項,該年也是零時差漏洞史上最多。

以平臺而言,2023年Windows以17項被攻擊的零時差漏洞最多,其次是Safari的11項。iOS和Android各有9項,Chrome有8項。除了Chrome比2022年減少1項,macOS、Firefox去年全身而退外,其他都增加了4到8項。

.png)

這份報告歸納去年研究有5大趨勢。首先,平臺廠商強化安全防護,有助於抑制安全攻擊。包括Google 2022年推出MiraclePtr來防範Chrome的使用已釋放記憶體(use-after-free)漏洞。蘋果也為iOS加入鎖定(Lockdown)模式防範間諜軟體。

其次,第三方軟體的零時差漏洞攻擊大增,第三方元件和函式庫成為主要攻擊表面,因為這些漏洞影響不只一種產品,例如Chrome漏洞CVE-2023-4863(名為the WebP 0day)和蘋果Apple ImageIO漏洞CVE-2023-41064其實是同一個,源自WebPimage函式庫,該漏洞也影響Android和Firefox。影響VP8/VP9 libvpx函式庫的CVE-2023-5217,則同時影響Chrome、Firefox、iOS和Android。

第三,瞄準企業產品的攻擊持續增加,目標也更多樣化。雖然2023年零時差漏洞總數不是最高,但針對企業產品的卻是歷年新高,由2021年的25項增加為36項,整體占比由11.8%增長為37.1%。研究人員指出,去年零時差漏洞鎖定少數資安軟硬體,包括Barracuda郵件匣道、思科Adaptive Security Appliance、Ivanti端點管理員及趨勢科技Apex One,但另一方面,過去較少被攻擊的產品如Ivanti及North Grid去年也都出現了3項零時差漏洞。

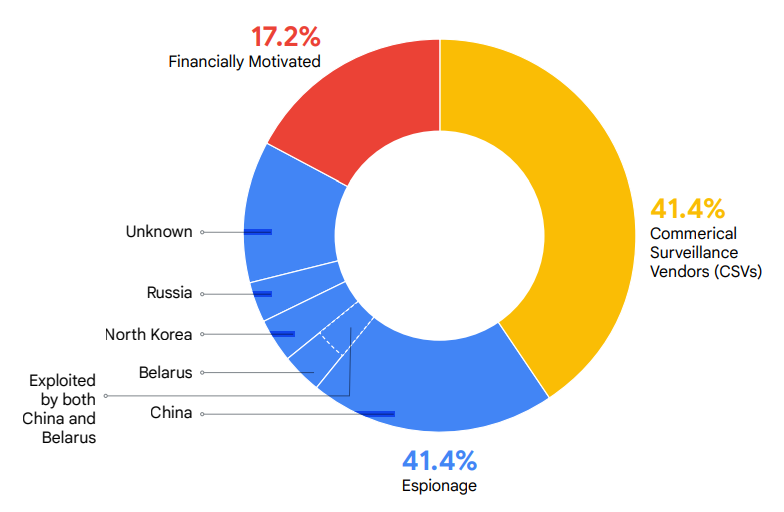

在58項零時差漏洞的攻擊來源方面(如上圖所示),去年商業監控業者和國家駭客是最主要的零時差漏洞推手,各占4成(14項漏洞)。商業監控業者(commercial surveillance vendor,CSV)是專門販售間諜軟體的業者。去年Google及Android裝置中的17項零時差漏洞攻擊,13項攻擊(75%)和CSV出售的間諜軟體有關,論及所有瀏覽器和行動裝置,和CVS有關則的超過60%。來自中國政府支持的駭客零時差漏洞攻擊,去年有12項漏洞,仍居各國之冠。最後,以金錢為目的的零時差漏洞較前一年減少,僅占17.2%。

圖片來源/Google

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23