臺灣廠商遭遇網路攻擊的情況不時傳出,但最近出現一起資安事故相當特別,駭客竄改該公司的網站,宣稱竊得大量的資料,並揚言若不付錢,將公布所有客戶資料,並讓該公司員工失業。

今日鴻海旗下的半導體設備廠京鼎的網站出現遭到竄改的情況,但究竟是只有網站受到影響,還是公司的IT環境遭到勒索軟體攻擊,仍有待進一步釐清。

【攻擊與威脅】

鴻海旗下的半導體設備廠京鼎網頁遭到竄改,駭客聲稱竊得該公司5 TB內部資料

![]() 根據聯合新聞網、工商時報、ETtoday等多家媒體的報導,鴻海旗下的半導體設備廠京鼎遭到入侵。

根據聯合新聞網、工商時報、ETtoday等多家媒體的報導,鴻海旗下的半導體設備廠京鼎遭到入侵。

但這起資安事故與過往不同之處在於,駭客竄改該公司的網站foxsemicon[.]com,宣稱竊得5 TB內部資料,內含所有客戶的個資,若是該公司管理層不予理會,他們揚言將摧毀其內部網路環境,將無法復原,BBC、紐約時報、華爾街日報、華盛頓郵報等所有媒體將會報導「該公司不復存在」,並且免費公開所有客戶的個資,京鼎的員工將會失去工作。根據對方列出所有遭到加密的檔案資料下載網址,這起攻擊行動很有可能是勒索軟體駭客組織LockBit所為。

為了說服京鼎付錢,駭客強調他們只要錢,沒有政治意圖,聲稱他們的「滲透測試服務」有價,就像企業要支付系統管理員薪水一樣。對方要求該公司不要尋求資料復原公司的協助,並向他們私下透露資安險保額。對此,京鼎在傍晚股市公開資訊觀測站發布重大訊息,證實部分資訊系統遭到攻擊,初步評估對公司運作無重大影響。

資料來源

1. https://udn.com/news/story/7240/7713562

2. https://www.ctee.com.tw/news/20240116701151-430501

3. https://finance.ettoday.net/news/2664974

4. https://mops.twse.com.tw/mops/web/ajax_t05sr01_1?firstin=true&stp=1&step=1&SEQ_NO=2&SPOKE_TIME=171116&SPOKE_DATE=20240116&COMPANY_ID=3413

老舊思科路由器遭中國駭客組織Volt Typhoon鎖定,被用於部署殭屍網路基礎設施

今年5月,美國政府與微軟對中國駭客組織Volt Typhoon的攻擊行動提出警告,指出駭客對美國通訊基礎設施下手,後來12月資安業者Lumen發現,這些駭客通常會以小型路由器、防火牆、VPN設備充當代理伺服器及C2,使得惡意流量混入合法流量,讓攻擊變得更難以察覺,如今有研究人員認為,這些駭客的攻擊對象很可能比先前揭露的還要廣泛。

資安業者SecurityScorecard自12月1日至1月7日進行為期37天的觀察,結果發現,駭客鎖定已終止支援的思科路由器RV320、RV325下手,而在網際網路上仍在運作的1,116臺上述款式網路設備裡,對方控制了325臺,而且在他們的觀察期間,這些路由器皆與Volt Typhoon基礎設施之間進行頻繁或定期的連線。

研究人員指出,以RV320為例,駭客利用了35個在2019年揭露的韌體漏洞,所有的CVSS風險評分皆在9分以上。而針對駭客所使用的工具,在名為中國菜刀(China Chopper)的Web Shell之外,他們還看到另一個檔名為fy.sh的作案工具,而且,對方的目標不光是針對美國,也鎖定英國、澳洲的政府機關下手。

Hadoop與Flink遭到鎖定,駭客針對不當配置下手,執行任意程式碼

資安業者Aqua Security揭露針對Apache基金會維護的應用系統而來的攻擊行動,他們從蜜罐陷阱(Honeypot)偵測到的狀況發現,駭客近期鎖定開源應用程式框架Hadoop、流程自動化框架Flink而來。

資安業者Aqua Security揭露針對Apache基金會維護的應用系統而來的攻擊行動,他們從蜜罐陷阱(Honeypot)偵測到的狀況發現,駭客近期鎖定開源應用程式框架Hadoop、流程自動化框架Flink而來。

在針對Hadoop的攻擊行動裡,他們看到對方鎖定其中的元件YARN下手,利用ResourceManager的不當配置,從而在未經身分驗證的情況下建置並執行應用程式。攻擊者遠端發出特製的HTTP請求,而有機會在目標主機上執行任意程式碼。另一個遭到針對的對象則是Flink,駭客也是針對組態不當而來,在無須通過身分驗證的情況下遠端執行任意程式碼。

在這起攻擊行動裡,駭客會在上述2種系統部署名為dca的惡意軟體酬載,執行後會下載挖礦軟體及其他惡意程式,為了迴避偵測,攻擊者將ELF程式加殼,亦使用Rootkit,而且還會竄改特定資料夾內容及系統配置來抹除蹤跡。

惡意軟體Phemedrone Stealer透過Windows已知漏洞散布

去年11月微軟修補Microsoft Defender SmartScreen安全功能繞過漏洞CVE-2023-36025(CVSS風險評分8.8),並指出駭客已將其用於攻擊行動,後來美國網路安全暨基礎設施安全局(CISA)也證實此事,將該漏洞列入已被利用的漏洞清單(KEV),但究竟攻擊者造成那些危害?上周末有研究人員公布細節。

去年11月微軟修補Microsoft Defender SmartScreen安全功能繞過漏洞CVE-2023-36025(CVSS風險評分8.8),並指出駭客已將其用於攻擊行動,後來美國網路安全暨基礎設施安全局(CISA)也證實此事,將該漏洞列入已被利用的漏洞清單(KEV),但究竟攻擊者造成那些危害?上周末有研究人員公布細節。

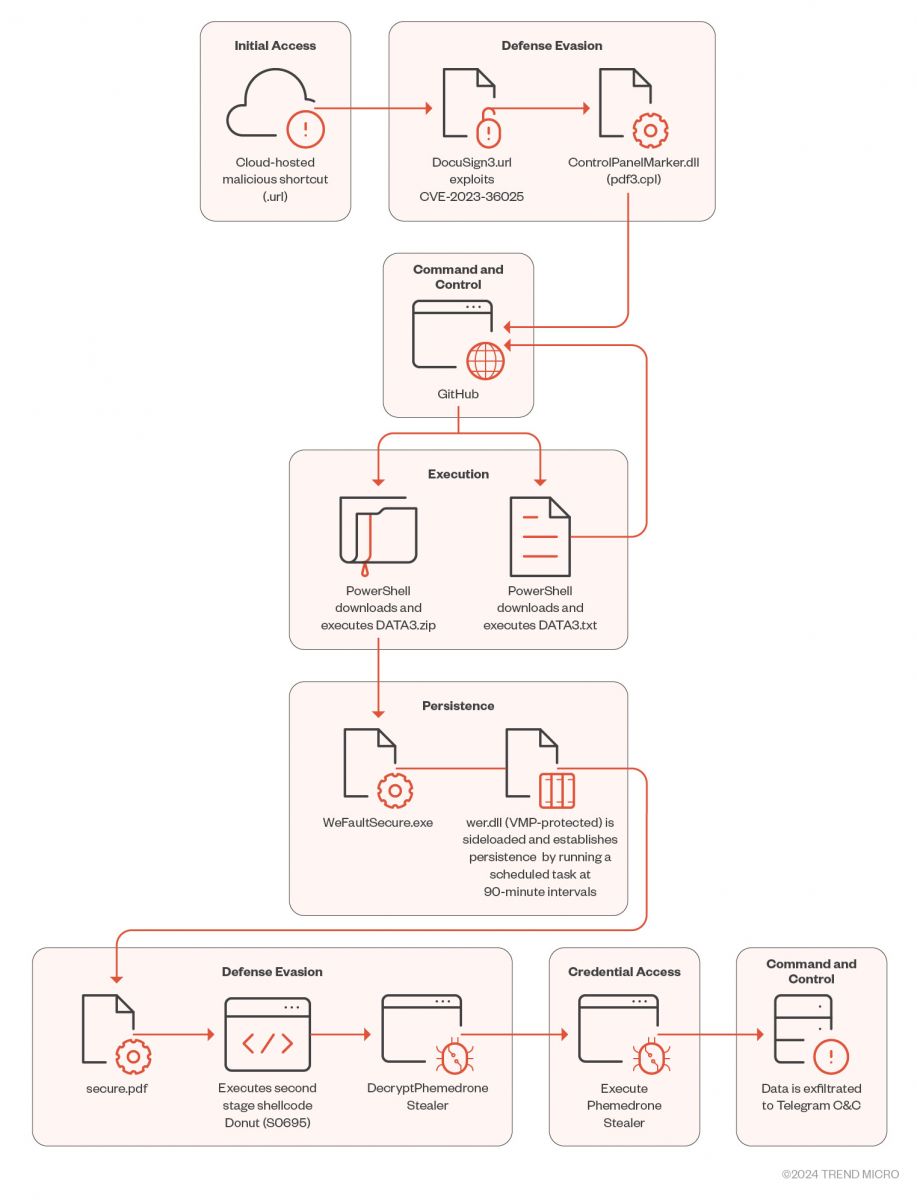

資安業者趨勢科技揭露利用上述漏洞散布竊資軟體Phemedrone Stealer的攻擊行動,他們發現駭客在即時通訊軟體Discord、檔案傳輸服務FileTransfer.io等雲端環境,上傳一系列惡意的網際網路捷徑檔案(.URL),駭客亦將其中的網址透過Shorturl.at等短網址服務進行處理。一旦使用者上當,執行這些URL檔案,電腦就會連上攻擊者的伺服器,下載、執行Windows控制面板項目(.CPL)檔案,從而迴避SmartScreen的防護機制,呼叫rundll32.exe執行惡意DLL檔案,執行PowerShell從GitHub下載名為DATA3.txt的惡意程式,從而載入更多作案工具,最終於受害電腦執行Phemedrone Stealer。

此竊資軟體由C#打造而成,能挖掘瀏覽器、密碼管理器、加密貨幣錢包、Discord、Telegram、Filezilla、Steam的使用者資料,或是藉由螢幕截圖來收集硬體、位置、作業系統資訊,然後經由Telegram頻道或C2伺服器回傳。

微軟SharePoint權限提升漏洞CVE-2023-29357已被用於攻擊行動

美國網路安全暨基礎設施安全局(CISA)用於攻擊行動的漏洞列表(KEV),1月10日新增CVSS風險評分為9.8的微軟SharePoint權限提升漏洞CVE-2023-29357。

此漏洞能使攻擊者遠端利用欺騙性的JWT身分驗證Token,繞過驗證身分的程序,從而在SharePoint伺服器取得管理員權限。此外,攻擊者若是將其與另一個漏洞CVE-2023-24955(CVSS風險評分為7.2)串連,還能執行任意程式碼。

CISA將該漏洞列入KEV後,聯邦機構必須在1月31日前完成修補。

針對5月丹麥能源業者遭到兆勤防火牆漏洞攻擊,有研究人員找到新的證據,認為是大規模漏洞攻擊的一部分

去年11月丹麥關鍵基礎設施電腦緊急應變小組(SektorCERT)指出,5月11日至30日當地22家能源公司的基礎設施遭到攻擊,俄羅斯駭客組織Sandworm鎖定兆勤(Zyxel)4月修補的防火牆漏洞CVE-2023-28771(CVSS風險評分為9.8),而能夠存取多家業者的工業控制系統,甚至後來在防火牆植入Mirai殭屍網路病毒,但最近有研究人員推翻上述的說法。

去年11月丹麥關鍵基礎設施電腦緊急應變小組(SektorCERT)指出,5月11日至30日當地22家能源公司的基礎設施遭到攻擊,俄羅斯駭客組織Sandworm鎖定兆勤(Zyxel)4月修補的防火牆漏洞CVE-2023-28771(CVSS風險評分為9.8),而能夠存取多家業者的工業控制系統,甚至後來在防火牆植入Mirai殭屍網路病毒,但最近有研究人員推翻上述的說法。

根據資安業者Forescout的調查指出,在5月24日至26日出現12起鎖定上述漏洞的攻擊行動,但攻擊來源的IP位址與SektorCERT公布的不同,也有其他駭客在25日對丹麥的關鍵基礎設施發動攻擊。

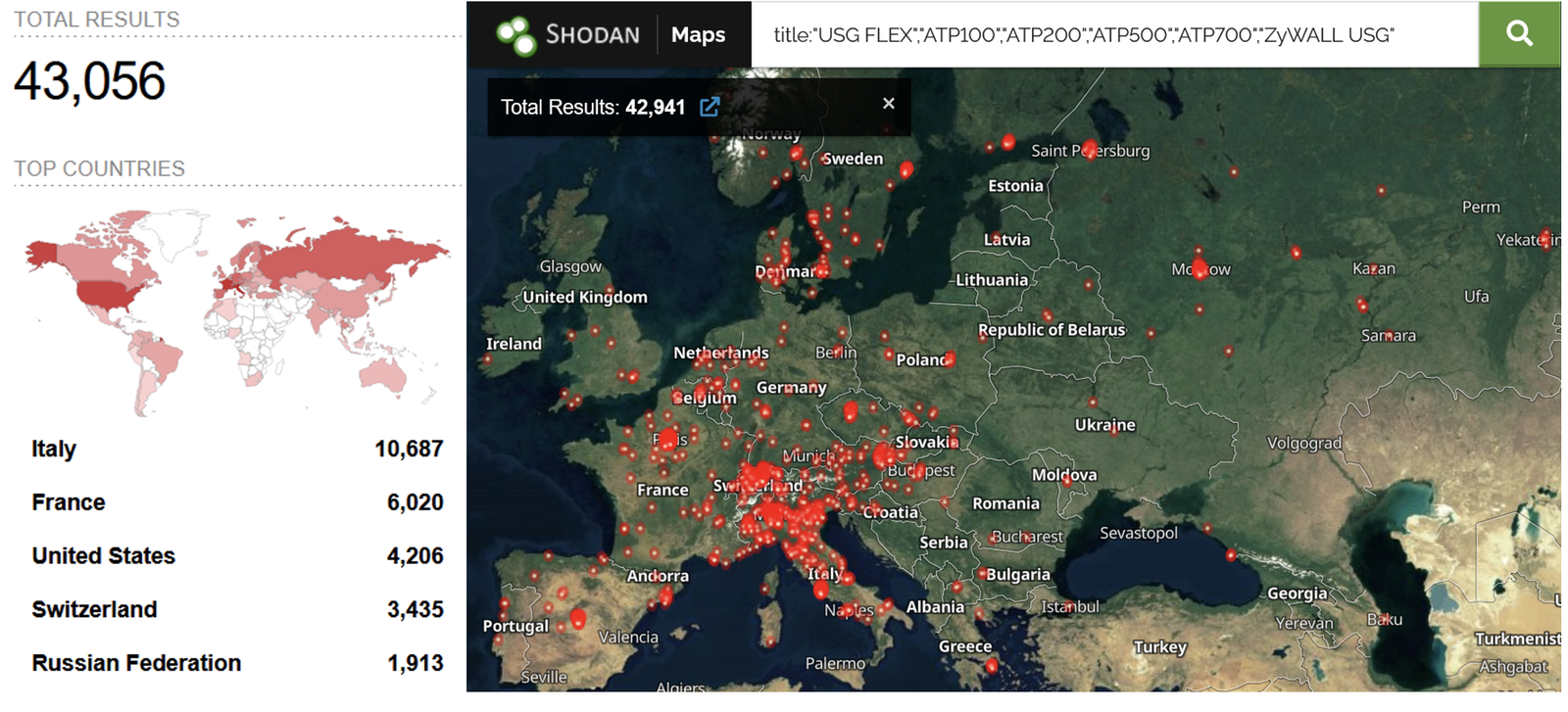

他們認為這起攻擊行動並非專門鎖定該國能源基礎設施而來,也不是國家級駭客的針對性攻擊,而且攻擊在SektorCERT公布的時間之後仍然持續進行,範圍也隨之擴大,並未鎖定特定行業,不過,其中有近8成的攻擊行動是鎖定歐洲地區而來。

會出現這樣的情況,Forescout的判斷是該地區採用兆勤的防火牆比例相當高,因為他們透過物聯網搜尋引擎Shodan找到逾4.3萬臺,這些都是可經由網際網路存取、而且是存在上述漏洞的防火牆,其中有78%在歐洲、義大利就占近四分之一。

【其他新聞】

竊資軟體Azorult捲土重來,透過冒充PDF文件的捷徑檔案散布

逾17萬臺SonicWall防火牆容易受到DoS及RCE攻擊

駭客組織Anonymous Sudan聲稱攻擊倫敦網際網路交換中心得逞

立陶宛網站遭到俄羅斯駭客NoName攻擊,起因是該國聲援烏克蘭

Opera瀏覽器檔案共用功能My Flow存在漏洞,可被用於執行作業系統底層任意檔案

近期資安日報

【1月15日】 程式碼儲存庫GitLab的密碼重設機制有弱點而可能被用於帳號挾持攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06