使用者若是忘記密碼,透過電子郵件來重設是相當常見的做法,但這樣的機制若是不夠嚴謹,很有可能遭到濫用,而成為攻擊者奪取帳號的管道。

例如,近期GitLab修補的CVE-2023-7028,就是這樣的例子。起因是開發團隊在今年5月引入新的機制,不再限制只能使用主要的電子郵件信箱來二次驗證用戶身分,而產生了漏洞。對此,他們也新增額外的測試機制,來檢驗密碼重設的流程是否存在瑕疵,來防範類似弱點再度出現。

【攻擊與威脅】

惡意程式Balada Injector鎖定外掛程式Popup Builder漏洞,感染逾7千個WordPress網站

2022年底防毒業者Dr. Web揭露惡意軟體Balada Injector攻擊行動,專門針對WordPress網站外掛程式的漏洞而來,後來另一家資安業者Sucuri發現,這波攻擊行動至少從2017年出現,如今此惡意程式鎖定近期揭露的漏洞下手。

2022年底防毒業者Dr. Web揭露惡意軟體Balada Injector攻擊行動,專門針對WordPress網站外掛程式的漏洞而來,後來另一家資安業者Sucuri發現,這波攻擊行動至少從2017年出現,如今此惡意程式鎖定近期揭露的漏洞下手。

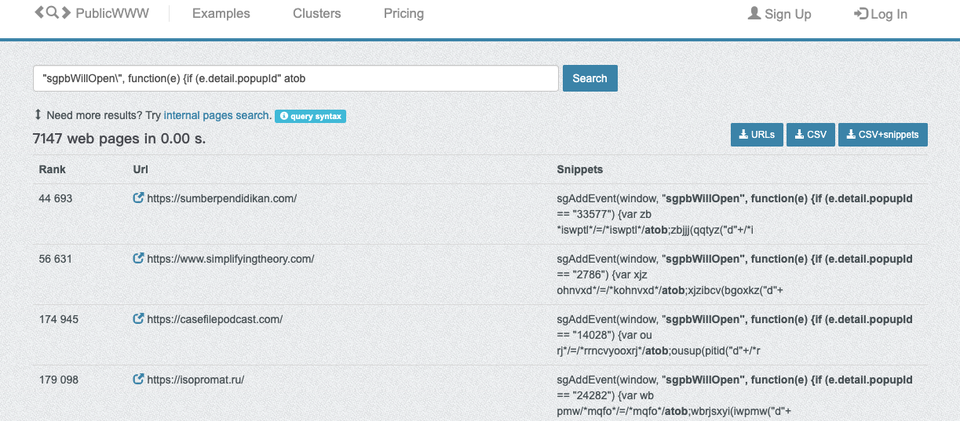

Sucuri研究人員指出,12月11日,提供彈出式視窗功能的外掛程式Popup Builder,被資安業者WPScan揭露具有跨網站指令碼(XSS)漏洞CVE-2023-6000(CVSS風險評分8.8),13日駭客就將其用於散布Balada Injector。攻擊者觸發該外掛程式的sgpbWillOpen事件,然後在彈出視窗啟動的過程當中,會到網站資料庫執行惡意JavaScript程式碼,挖掘網站管理相關的cookie,從而載入指令碼來注入後門程式。

此後門會偽裝名為wp-felody.php的外掛程式,聲稱是WordPress製作,但不會在WordPress的外掛程式列表出現。完成植入程序之後,攻擊者可藉此從特定URL取得惡意程式碼,並將這些內容存放在名為sasas的檔案、再予以執行。除此之外,對方也利用相同的外掛程式漏洞,竄改wp-blog-header.php檔案,以便注入前述的後門程式。

截至1月15日為止,當我們透過網站原始碼搜尋引擎PublicWWW來尋找受害系統,可發現有多達7,147個網站遭到注入攻擊。而對於駭客的目的,另一名研究人員Randy McEoin認為,很可能是將網站使用者重新導向,進行推播通知詐騙。

資料來源

1. https://blog.sucuri.net/2024/01/thousands-of-sites-with-popup-builder-compromised-by-balada-injector.html

2. https://wpscan.com/blog/stored-xss-fixed-in-popup-builder-4-2-3/

3. https://infosec.exchange/@rmceoin/111665788958104483

Mirai變種殭屍網路NoaBot針對SSH伺服器而來,將其用於挖礦

資安業者Akamai揭露名為NoaBot的殭屍網路,此為Mirai的變種,並具備蠕蟲的功能,其存在的目的是將受害的電腦用來挖礦牟利。

而該殭屍網路病毒入侵受害伺服器的管道,主要是透過SSH掃描器尋找容易受到字典攻擊的主機,從而進行暴力破解,並加入特定的SSH公鑰,而能讓駭客遠端存取,或是部署其他惡意程式。研究人員總共偵測出849個受害的IP位址,這些主機尤其在中國的密度較高。

特別的是,此殭屍網路病毒是以uClibc編譯而成,使得防毒引擎偵測的難度變高,有別於其他Mirai變種通常是以Mirai的特徵碼識別,NoaBot的特徵碼通常被歸類為SSH掃描軟體,或是木馬程式。

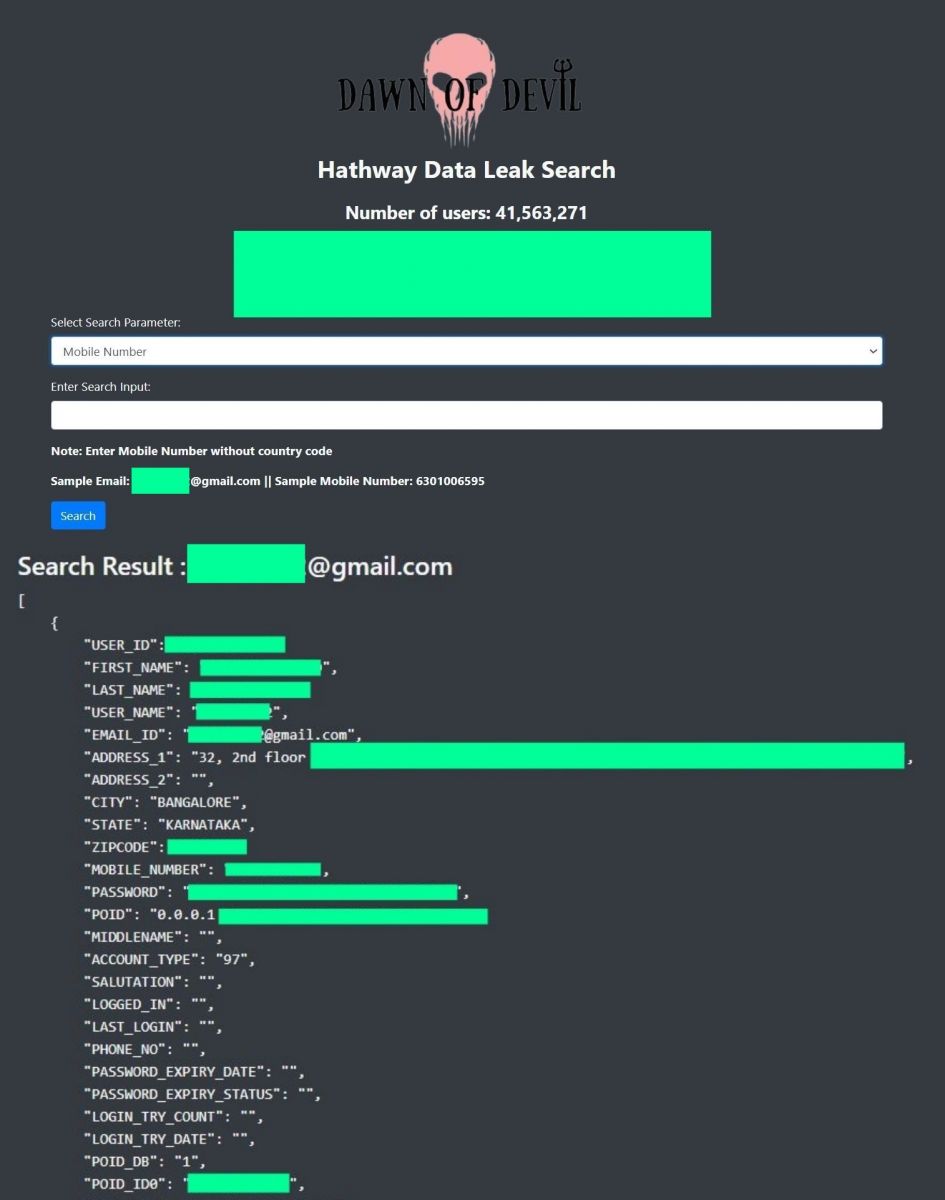

印度網際網路服務供應商Hathway資料外洩,駭客架設搜尋引擎供受害客戶確認,藉此向該ISP施壓

根據資安新聞網站HackRead的報導,有個代號為dawnofdevil的人士在駭客論壇BreachForums聲稱,他手上握有印度大型網際網路服務供應商(ISP)暨有線電視業者Hathway Cable & Datacom Ltd(舊稱BITV Cable Networks)的大量內部資料,因為在去年12月,有駭客攻擊該公司以Laravel應用程式框架建置而成的內容管理系統(CMS),並利用此框架的漏洞入侵內部網路環境。

根據資安新聞網站HackRead的報導,有個代號為dawnofdevil的人士在駭客論壇BreachForums聲稱,他手上握有印度大型網際網路服務供應商(ISP)暨有線電視業者Hathway Cable & Datacom Ltd(舊稱BITV Cable Networks)的大量內部資料,因為在去年12月,有駭客攻擊該公司以Laravel應用程式框架建置而成的內容管理系統(CMS),並利用此框架的漏洞入侵內部網路環境。

駭客公布了2個檔案連結,其中1個內含12 GB使用者資料,涉及超過4,100萬名客戶的詳細個資,可能外洩的資訊類型,包括姓名、電子郵件信箱、電話號碼、住址、註冊表單、Aadhaar數位身分證副本,以及其他應用於「認識你的客戶(KYC)」的個人資料,經過該新聞網站檢查,實際曝露的用戶人數約為3,500萬名。而另外1個檔案的資料高達214 GB,包含了超過800個CSV檔案及其他內部資料,疑為員工及客戶的財務資訊與其他類型個資。

值得留意的是,上述資料的賣家於12月22日開價1萬美元兜售未果,後續他們決定效法快速檢測密碼是否遭外洩的HIBP網站來間接公布手上資料——建置可藉由電子郵件信箱或電話號碼確認是否受害的搜尋引擎,企圖透過這些確認個資已遭外洩的客戶及員工,向Hathway施壓、付贖金。HackRead認為,由於上述個資並未包含密碼,駭客很有可能將其用於網路釣魚攻擊,挾持該公司客戶的帳號。

【漏洞與修補】

程式碼儲存庫GitLab存在零點擊帳號劫持漏洞,攻擊過程無須使用者互動就能進行

1月11日GitLab針對社群版(CE)及企業版(EE),發布安全性更新版:16.7.2、16.6.4、16.5.6版,當中修補CVSS風險評分達10分的重大漏洞CVE-2023-7028,這項漏洞與身分驗證有關,使得攻擊者能將密碼重設的請求發送至任意的電子郵件信箱,確認身分的過程中,發動這類密碼重設行為的人,無須使用先前通過身分驗證的電子郵件信箱,且不需與使用者進行互動,就能執行這些程序,從而接管帳號。

這項漏洞影響16.1至16.7.1的所有版本,GitLab呼籲用戶,除依照指示部署新版,也要啟用雙因素驗證的功能,並表示尚未察覺該漏洞遭到利用的情況。

附帶一提,本次更新版本修補的另一個重大漏洞是CVE-2023-5356,起因是GitLab社群版及企業版不正確的授權檢查所致,攻擊者有可能濫用Slack或Mattermost的整合機制,冒用另一個使用者的身分執行帶有斜線字元的命令,影響8.13以上的版本,CVSS風險評分為9.6。

Juniper防火牆及交換器存在重大漏洞,恐被攻擊者用於遠端執行程式碼

1月10日網路與資安業者Juniper Networks推出本月份的例行更新,總共發布28則資安公告,其中最值得留意的漏洞是CVE-2024-21591,這項重大漏洞存在於J-Web管理介面,起因是其中一項不安全的功能可被濫用於覆寫任意的記憶體區塊,未經身分驗證的攻擊者有可能藉此取得root權限,或是發動阻斷服務(DoS)攻擊,CVSS風險評分為9.8,影響該廠牌SRX系列防火牆,以及EX系列交換器。

該公司呼籲IT人員應儘速套用安全更新,或是暫時停用、限縮J-Web存取來因應。而對於這項漏洞曝險的情況,根據Shadowserver基金會的觀察,目前有超過8,200臺裝置的管理介面曝露在網際網路,這些設備大部分位於韓國。

資料來源

1. https://supportportal.juniper.net/s/article/2024-01-Security-Bulletin-Junos-OS-SRX-Series-and-EX-Series-Security-Vulnerability-in-J-web-allows-a-preAuth-Remote-Code-Execution-CVE-2024-21591

2. https://dashboard.shadowserver.org/statistics/iot-devices/time-series/?date_range=7&vendor=juniper&model=web+device+manager&group_by=geo&style=stacked

3. https://dashboard.shadowserver.org/statistics/iot-devices/tree/?day=2023-08-28&vendor=juniper&model=web+device+manager&geo=all&data_set=count&scale=log

WordPress寄信外掛程式POST SMTP Mailer存在漏洞,攻擊者有可能用於挾持網站

資安業者Wordfence發現WordPress外掛程式POST SMTP Mailer存在2個嚴重漏洞,一旦攻擊者將其串連,就有機會完全控制網站。

其中一個是身分驗證繞過漏洞CVE-2023-6875,被歸類為重大等級的弱點,此為「輸入戲法(Type Juggling)」型態的弱點,存在於connect-app REST端點,使得未經授權的攻擊者能用來重設API金鑰,從而存取機敏事件記錄,並挖掘其中的密碼重設電子郵件。攻擊者能發送請求來濫用與行動應用程式相關的功能,從而設置驗證金鑰的Token為零,並將網站管理員的密碼重置,另一方面攻擊者從應用程式內部取得密鑰並竄改,導致合法使用者無法存取相關權限,CVSS風險評分為9.8。

另一個是跨網站指令碼(XSS)漏洞CVE-2023-7027,起因是此外掛程式的輸入清理及輸出轉譯處理不充份引起,而有可能讓攻擊者將任意的指令碼注入網頁。研究人員先後於12月8日、19日通報上述漏洞,外掛程式供應商於1月1日發布2.8.8版予以修補。根據WordPress的統計資料,約有15萬個網站仍使用2.6以前的版本而可能曝險。

資料來源

1. https://www.wordfence.com/blog/2024/01/type-juggling-leads-to-two-vulnerabilities-in-post-smtp-mailer-wordpress-plugin/

2. https://www.bleepingcomputer.com/news/security/over-150k-wordpress-sites-at-takeover-risk-via-vulnerable-plugin/

【其他新聞】

非營利組織Water for People遭勒索軟體Medusa攻擊

近期資安日報

【1月12日】 芬蘭企業組織的NAS設備遭到勒索軟體Akira鎖定並抹除備份資料

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02