Ivanti旗下Pulse Connect Secure(現更名為Ivanti Connect Secure)最近再傳出有零時差漏洞,這2個漏洞一旦被串連,攻擊者就有機會在未經身分驗證的情況下執行任意程式碼。

值得留意的是,這些漏洞已被用於攻擊行動,但該公司目前尚未提供修補程式,呼籲用戶在相關更新軟體推出之前,採取他們提供的緩解措施因應。

【攻擊與威脅】

資安業者Mandiant針對X帳號遭盜事故提出進一步說明,背後是大規模的加密貨幣詐欺攻擊行動

上週資安業者Mandiant的X(推特)帳號被盜,攻擊者將其用於加密貨幣詐騙,假借加密貨幣錢包供應商Phantom的名義散布惡意程式,Mandiant奪回帳號後表示,他們雖然有採用雙因素驗證(2FA),但帳號還是不幸遭到入侵,他們對此著手進行調查並公布結果,至於該公司X帳號如何遭盜用,他們並未進行說明。

上週資安業者Mandiant的X(推特)帳號被盜,攻擊者將其用於加密貨幣詐騙,假借加密貨幣錢包供應商Phantom的名義散布惡意程式,Mandiant奪回帳號後表示,他們雖然有採用雙因素驗證(2FA),但帳號還是不幸遭到入侵,他們對此著手進行調查並公布結果,至於該公司X帳號如何遭盜用,他們並未進行說明。

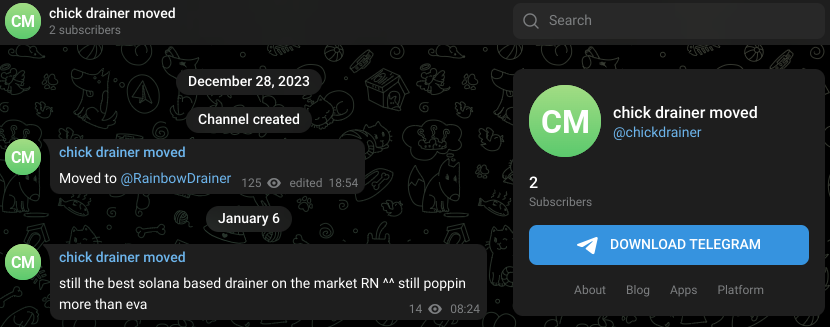

研究人員發現,從去年12月開始,有多個駭客組織利用名為Clinksink的加密貨幣洗劫軟體(Drainer),竊取加密貨幣Solana(SOL)用戶的資產。這種加密貨幣洗劫軟體通常結合了惡意指令碼及智慧合約,使得駭客能夠用來從受害者加密貨幣錢包吸取非同質化代幣(NFT)等數位資產。

值得留意的是,研究人員看到這類攻擊駭客已經進行分工,有人專門提供相關的工具租賃服務Drainer-as-a-Service(DaaS),至少有35組人馬租用Clinksink從事攻擊行動,在成功竊得加密貨幣後,提供相關作案工具的業者會與打手抽成(通常是20%),他們估計駭客在這波攻擊行動裡,至少竊得90萬美元的資產。

針對美國證券交易委員會帳號遭駭,X認為是未啟用雙因素驗證所致

1月9日美國證券交易委員會(SEC)的X(推特)帳號遭駭,攻擊者發布核准比特幣ETF商品上市的假消息,左右比特幣的價格。

但為何該機關X帳號出現被挾持的情況,X昨日(10日)也提出說法,他們認為攻擊者是透過第三方取得與@SECGov有關的的電話號碼,再加上SEC並未採用雙因素驗證(2FA)所致,該公司強調社群網站的系統並未遭駭。資安新聞網站CyberScoop指出,根據X的說法,SEC很有可能是遭遇SIM卡挾持攻擊而受害。

資料來源

1. https://twitter.com/Safety/status/1744924042681897343

2. https://cyberscoop.com/after-hack-x-claims-sec-failed-to-use-two-factor-authentication/

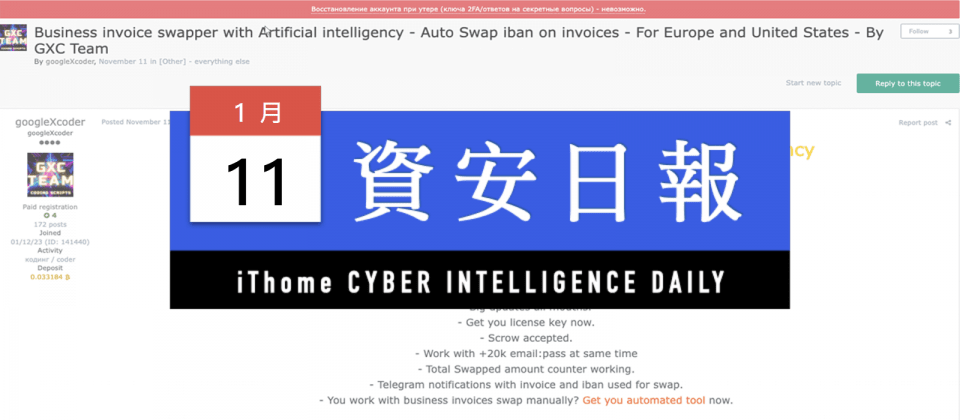

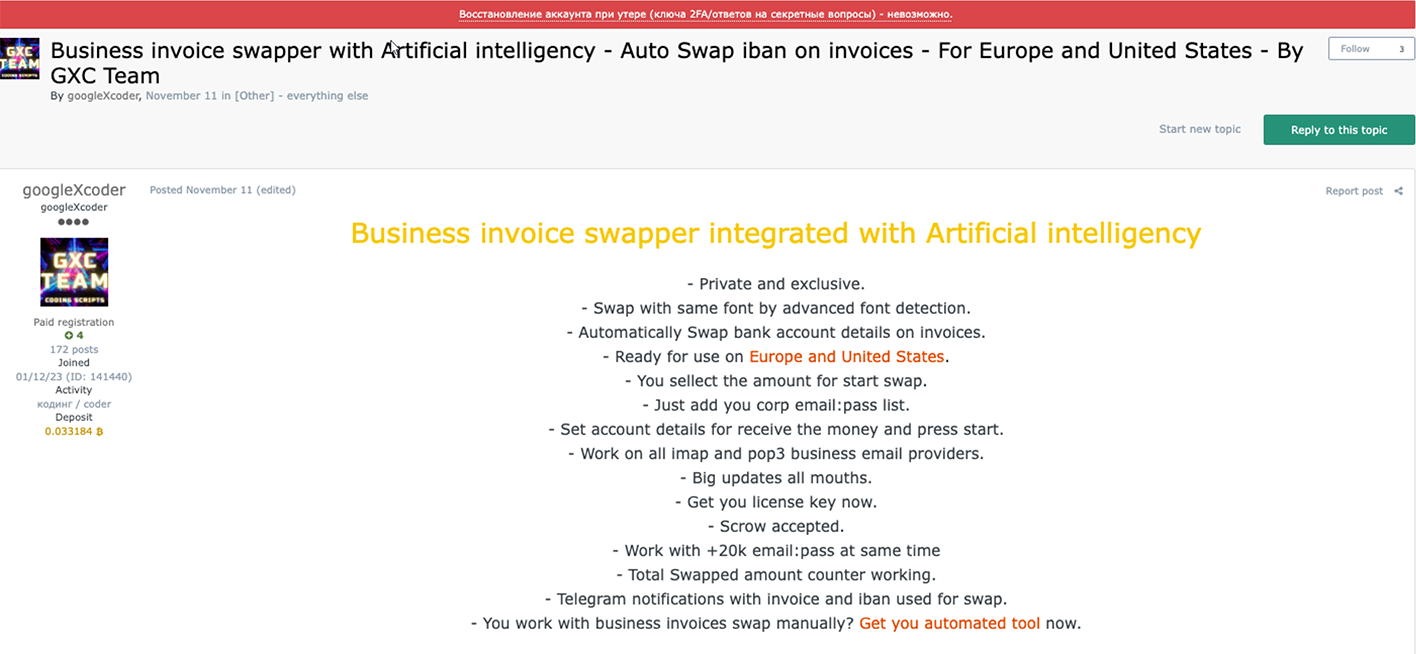

資安業者Resecurity揭露名為GXC Team的駭客組織,並發現11月其首領在暗網宣布提供旗下打手結合人工智慧的新工具,可用於電匯詐欺或是商業郵件詐騙(BEC)。

資安業者Resecurity揭露名為GXC Team的駭客組織,並發現11月其首領在暗網宣布提供旗下打手結合人工智慧的新工具,可用於電匯詐欺或是商業郵件詐騙(BEC)。

12月30日此駭客組織推出名為Business Invoice Swapper的新工具,並透過Telegram頻道兜售,買家可選擇支付2,000美元租用一週,或是以15,000美元的價格買斷。此工具採用獨有的演算法,藉由POP3或IMAP4通訊協定掃描具有指定特徵的電子郵件,一旦偵測到含有提及發票或含有付款細節的內容或是附件,就會將銀行資訊進行竄改,然後將置換內容的電子郵件發送給收信人。

由於會計師或員工未必會仔細檢查看似熟悉的發票,而有可能因此上當。研究人員指出,大多數受害者來自英國、西班牙、法國、波蘭、義大利、德國、瑞士等。

【漏洞與修補】

Ivanti針對旗下SSL VPN、NAC解決方案的零時差漏洞提出警告,已出現攻擊行動

1月10日Ivanti發布資安公告,指出旗下的SSL VPN解決方案Ivanti Connect Secure(ICS,原Pulse Connect Secure)、NAC解決方案Ivanti Policy Secure閘道系統存在身分驗證繞過漏洞CVE-2023-46805、命令注入漏洞CVE-2024-21887。

攻擊者一旦將兩者結合運用,將能在無須通過身分驗證的情況下,藉由發出惡意請求來在目標系統執行任意命令,CVSS風險評分為8.2、9.1。該公司指出,零信任(ZTA)閘道系統Ivanti Neurons無法直接觸發漏洞,但若是該系統產生的閘道尚未連接ZTA控制器,就有可能曝險;另Ivanti Neurons for Secure Access也不受影響。他們正著手製作修補程式,並預計在1月22日這週推出初步版本,並於2月19日該週提供最終版本的修補軟體。

通報上述漏洞的資安業者Volexity表示,他們在12月的第2週可疑的橫向移動,經調查發現,中國駭客在多臺對內及對外的網頁伺服器植入了Web Shell,並發現ICS VPN裝置的事件記錄功能遭到停用,過往的事件記錄資料也被清除,從而察覺上述2個遭到利用的零時差漏洞。

Bosch智慧扳手存在一系列漏洞,可被用於勒索軟體攻擊、癱瘓生產作業

資安業者Nozomi Networks揭露博世力士樂 (Bosch Rexroth)智慧螺帽扳手NXA015S-36V-B的一系列漏洞,並指出攻擊者一旦觸發,就有可能在設備植入勒索軟體,從而導致生產線停工。此外,攻擊者還能劫持栓緊程式,並且操縱控制面板,導致作業員裝配產品的過程中,產生幾乎無法察覺的損壞,從而影響產品安全。

研究人員指出,這些漏洞大多與該設備搭載的作業系統NEXO-OS有關,他們在實驗室環境驗證這些漏洞,從而發動勒索軟體攻擊、遠端控制,或是讓扳手完全無法操作、在控制面板顯示特定訊息,甚至竄改使用者介面,要求受害者支付贖金。

值得留意的是,這些攻擊還能藉由自動化擴散到其他設備,迅速讓生產線上所有工具無法運作,導致被迫中斷生產。對此,博世力士樂承諾,將在1月底提供修補程式。

思科修補語音郵件解決方案Unity Connection的重大漏洞

1月10日思科揭露旗下整合訊息傳遞及語音郵件解決方案Unity Connection的重大漏洞CVE-2024-20272,此漏洞出現在網頁管理介面,攻擊者可藉由上傳任意檔案,在作業系統底層執行命令。

此漏洞發生的原因,在於特定的API缺乏身分驗證,並對於用戶提供的資料驗證不當所致,一旦攻擊者成功利用漏洞,不只有機會在系統上儲存惡意檔案或是執行任意命令,還能將權限提升至root,CVSS風險評分為7.3。該公司表示,目前尚未發現該漏洞遭到利用的跡象。

【其他新聞】

冒牌的401(k)資料鎖定人資部門而來,企圖竊取企業組織的帳密

烏克蘭駭客聲稱攻陷俄羅斯網際網路服務供應商M9 Telecom

駭客鎖定Booking.com的合作旅館進行網釣攻擊,目的疑為收集旅館客戶資料

Mirai變種殭屍網路NoaBot針對SSH伺服器而來,將其用於挖礦

荷蘭工程師傳出透過水泵入侵伊朗核能設施,植入惡意軟體Stuxnet

近期資安日報

【1月10日】 有人冒用美國證券交易委員會的X帳號佯稱比特幣FTC商品核准上市

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09