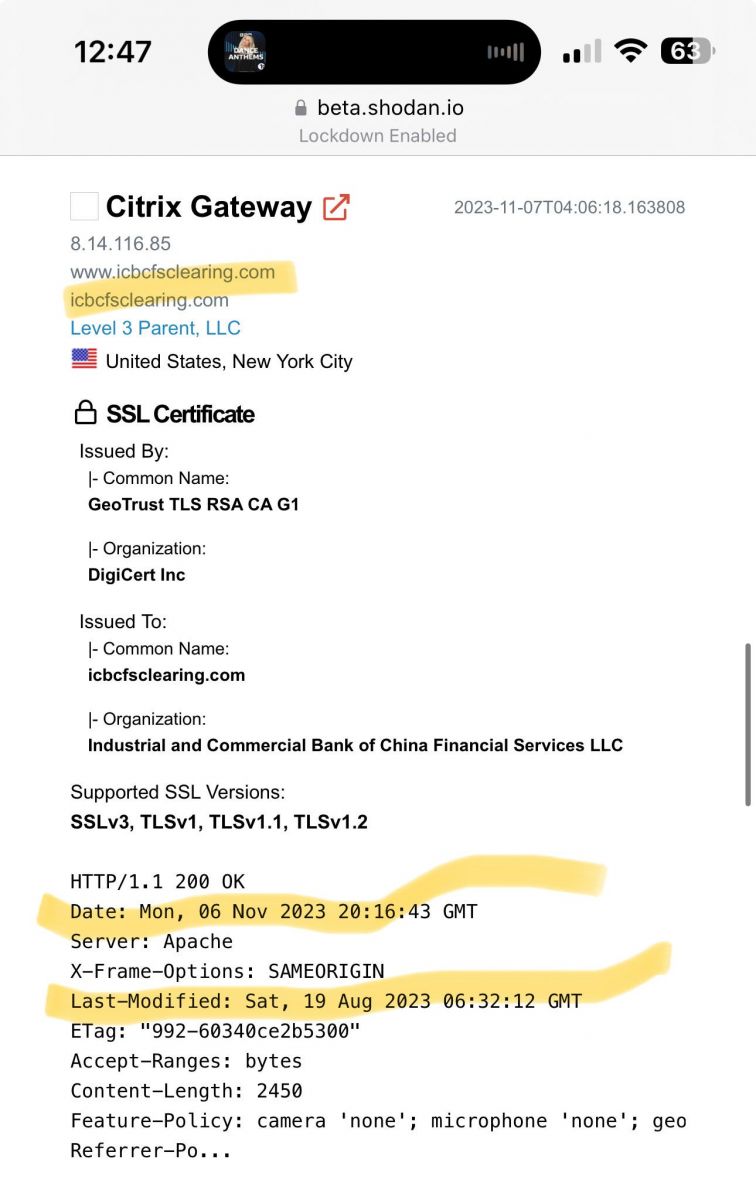

上週中國工商銀行(ICBC)美國分公司遭到勒索軟體攻擊,導致美國國債及部分股票無法交易,引起全球關注,當地媒體報導攻擊者就是LockBit,並傳出ICBC已支付贖金。有資安專家發現,可能是未修補的CitrixBleed漏洞釀禍。

但ICBC並非唯一遭到上述漏洞攻擊的受害組織,據傳有十多起勒索軟體LockBit攻擊行動,駭客都利用這項漏洞入侵受害組織的網路環境。

【攻擊與威脅】

勒索軟體LockBit鎖定CitrixBleed漏洞發動攻擊

這一週以來,勒索軟體駭客LockBit再度因為攻擊中國工商銀行(ICBC)而登上媒體版面,他們之所以攻入這家公司的關鍵,是未修補漏洞CitrixBleed(CVE-2023-4966,CVSS風險評分為9.4),但事情尚未結束!威脅研究員Kevin Beaumont針對勒索軟體駭客LockBit近期的攻擊行動提出警告,其實還有更多因為這個漏洞與LockBit攻擊而受害的企業。

這一週以來,勒索軟體駭客LockBit再度因為攻擊中國工商銀行(ICBC)而登上媒體版面,他們之所以攻入這家公司的關鍵,是未修補漏洞CitrixBleed(CVE-2023-4966,CVSS風險評分為9.4),但事情尚未結束!威脅研究員Kevin Beaumont針對勒索軟體駭客LockBit近期的攻擊行動提出警告,其實還有更多因為這個漏洞與LockBit攻擊而受害的企業。

根據這位研究人員的調查,物流業者杜拜環球港務(DP World)、安理國際律師事務所(Allen & Overy)、波音等至少10家大型企業,都是受害者,不過目前並未列於LockBit的網站。他推測很有可能是正在和駭客談判,或是已向駭客支付贖金。

這些攻擊行動如何進行?研究人員指出駭客組織有分工,前期的人員利用CitrixBleed入侵目標企業,並部署遠端管理工具,以便後續接手的攻擊者能持續存取網路環境,而這一組人員會再利用各種手法提升權限,擺脫EDR系統控制、竊取資料,最終部署勒索軟體將檔案加密。

丹麥關鍵基礎設施遭遇俄羅斯駭客大規模攻擊,入侵管道是Zyxel防火牆重大漏洞

丹麥關鍵基礎設施電腦緊急應變小組(SektorCERT)揭露發生於今年5月的攻擊行動,當時駭客利用兆勤科技(Zyxel)防火牆重大漏洞CVE-2023-28771(CVSS風險評分為9.8),取得22家當地經營能源關鍵基礎設施業者的存取權限,其中有11家隨即遭到入侵,攻擊者控制防火牆設備,進而存取該設備所保護的關鍵基礎設施,執行惡意程式碼,回傳防火牆配置的詳細資料,目的很可能是進行偵察,以便決定下一步執行的攻擊手法。

這起大規模攻擊從5月11日開始,間隔10天後於22日再度進行,SektorCERT得知其中成員透過不安全的連線,下載新版防火牆軟體。而對於攻擊者的身分,SektorCERT根據受害業者的網路流量,指出俄羅斯駭客組織Sandworm可能參與其中,但究竟有多少駭客組織參與攻擊行動?目前仍不明朗。

為何這些業者沒有修補上述漏洞,而讓駭客有機可乘?SektorCERT指出,有些因為要支付服務費用而停用更新,部分廠商認為安裝更新是供應商的工作,甚至有些公司以為,較新款式的防火牆已包含最新版軟體,而能免疫。對此,我們也進一步詢問兆勤科技,該公司表示他們從4月底發布修補程式,並透過產品管理介面、電子報通知用戶更新,但對於此起攻擊行動並未正面說明。

【漏洞與修補】

11月14日微軟發布本月份例行更新(Patch Tuesday),總共修補63個漏洞,其中有18個是權限提升漏洞、6個安全功能繞過漏洞、15個遠端執行任意程式碼(RCE)漏洞、6個資訊洩漏漏洞、5個阻斷服務(DoS)漏洞,以及11個可被用於欺騙的漏洞。

值得留意的是5個零時差漏洞,裡面有3個已遭到利用,並被美國網路安全暨基礎設施安全局(CISA)列入已遭利用漏洞名單(KEV),這些漏洞分別是Windows SmartScreen安全功能繞過漏洞CVE-2023-36025、桌面視窗管理員(DWM)核心程式庫權限提升漏洞CVE-2023-36033、檔案系統驅動程式Cloud Files Mini Filter Driver(CldFlt)權限提升漏洞CVE-2023-36036,CVSS風險評分為7.8至8.8。

另外兩個零時差漏洞則是相關細節已被公開,它們是ASP.NET Core阻斷服務漏洞CVE-2023-36038、Office安全功能繞過漏洞CVE-2023-36413,CVSS風險評分為8.2、6.5,微軟表示目前尚未出現用於攻擊行動的跡象。

資料來源

1. https://www.bleepingcomputer.com/news/microsoft/microsoft-november-2023-patch-tuesday-fixes-5-zero-days-58-flaws/

2. https://www.rapid7.com/blog/post/2023/11/14/patch-tuesday-november-2023/

Google揭露Intel處理器的高風險漏洞Reptar,此漏洞涉及處理器如何解譯冗餘前綴(redundant prefix),一旦攻擊者成功利用漏洞,就有機會繞過處理器的安全邊界,並導致出處理器出現怪異的行為,CVSS風險評分為8.8,影響Alder Lake、Raptor Lake、Sapphire Rapids架構的處理器,該漏洞登記為CVE-2023-23583列管。

對此,Intel也在11月14日發布資安通告,指出該漏洞可導致部分處理器出現意外行為,而使得通過身分驗證的攻擊者有機會進行權限升級、資訊洩露,或是造成阻斷服務(DoS),該公司也發布新版韌體予以修補。

資料來源

1. https://cloud.google.com/blog/products/identity-security/google-researchers-discover-reptar-a-new-cpu-vulnerability

2. https://lock.cmpxchg8b.com/reptar.html

3. https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00950.html

處理器漏洞CacheWarp影響AMD電腦,攻擊者有可能在Linux虛擬機器取得root權限

德國亥姆霍茲國家研究中心聯合會資訊安全中心(CISPA)、格拉茨科技大學研究人員聯手,揭露名為CacheWarp的處理器漏洞CVE-2023-20592,攻擊者可濫用AMD處理器的安全加密虛擬化的加密狀態(SEV-ES),以及安全加密虛擬化的安全第二層位址轉譯(SEV-SNP)機制存在的弱點,而有可能將用戶端虛擬機器復原到先前的狀態,從而有機會讓虛擬機器回到已通過身分驗證的組態,並將其接管。

研究人員在3種概念性驗證(PoC)攻擊當中,展示對Intel的IPP加密程式庫進行攻擊,從而復原、取得私鑰,而能夠在存取OpenSSH伺服器的過程無須通過身分驗證,同時透過sudo將權限提升為root。對此,AMD發布資安通告,指出此漏洞存在於INVD指令,影響第1代至第3代EPYC處理器,第4代不受影響。

資料來源

1. https://cachewarpattack.com/

2. https://www.amd.com/en/resources/product-security/bulletin/amd-sb-3005.html

【資安產業動態】

健保署聯手美國醫療資訊管理協會HIMSS,強化健保數位轉型和資安韌性

11月13日衛生福利部中央健康保險署與美國醫療資訊暨管理系統協會(HIMSS)簽署合作備忘錄,透過雙方資訊交流和人員訓練,強化臺灣醫療體系資訊管理系統和資安韌性,並接軌國際醫療資訊標準,來加速醫療體系的數位轉型。健保署要用HIMSS的數位健康指標分析評鑑和資安優化策略,來建置數位資訊平臺系統,提高跨系統的資料處理效能、強化智慧應用。

11月13日衛生福利部中央健康保險署與美國醫療資訊暨管理系統協會(HIMSS)簽署合作備忘錄,透過雙方資訊交流和人員訓練,強化臺灣醫療體系資訊管理系統和資安韌性,並接軌國際醫療資訊標準,來加速醫療體系的數位轉型。健保署要用HIMSS的數位健康指標分析評鑑和資安優化策略,來建置數位資訊平臺系統,提高跨系統的資料處理效能、強化智慧應用。

本次合作有4大重點,包含:

(一)透過數位轉型的合作,提升全人健康照護;

(二)利用DHI框架建立健保數位醫療生態;

(三)強化網路資安韌性,降低敏感資料運用風險;

(四)提升員工數位醫療及創新能力。

為提升產業資安防禦力,SEMI推出半導體製造環境資訊網路安全參考架構

為了協助半導體產業提升資安防禦的能力,並推動半導體設備資安國際標準SEMI E187普及,國際半導體產業協會(SEMI)於11月15日推出半導體製造環境資訊網路安全參考架構(Cybersecurity Reference Architecture for Semiconductor Manufacturing Environment),目的是提供該產業供應鏈,對於製造環境的資安架構,能有更為明確的參考規範。

此為針對半導體的製造環境,定義最低限度的資安要求,包括電腦作業系統規範、網路安全、端點保護、資訊安全監控等四大層面,並採用業界熟悉的普渡模型(Purdue Model),涵蓋第零層到第五層的IT、OT、工控場域,逐一提出工具設計與組態、資產庫存管控、網路與應用整合工具、漏洞管理與修補管理、近端與遠端接取、安全資料交換、防禦偵測與回應等參考架構,企業資安管理者可藉此妥善評估基礎資產應用、相關風險,以及如何制訂網路存取策略或補救措施。

【其他新聞】

日本入境通關線上表單Visit Japan Web出現冒牌手機App

Adobe發布11月例行更新,修補Acrobat、ClodFusion漏洞

VMware揭露雲端服務交付平臺Cloud Director身分驗證繞過漏洞

WordPress外掛程式WP Fastest Cache存在SQL注入漏洞,6萬網站曝險

巴勒斯坦駭客組織Molerats利用惡意程式IronWind發動攻擊

近期資安日報

【11月14日】 哈瑪斯駭客透過資料破壞軟體BiBi攻擊以色列企業組織,占用大量處理器資源抹除Windows電腦檔案

【11月13日】 疑為未修補Citrix NetScaler重大漏洞釀禍!中國工商銀行美國分公司遭勒索軟體攻擊,波及美債交易

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10