自10月初哈瑪斯突襲以色列引爆戰爭,有近百個駭客組織表態支持兩大陣營,企圖向敵對國家發動攻擊,但這些駭客多半是發動DDoS攻擊來癱瘓網站服務的運作。

但到10月底,有研究人員觀察到資料破壞軟體BiBi的攻擊行動,駭客同時針對Linux、Windows電腦而來,現在有更多研究人員揭露新的調查結果,指出這些駭客終極目的就是進行破壞,動用大量運算資源,讓企業組織難以限縮受害範圍。

【攻擊與威脅】

哈瑪斯駭客使用資料破壞軟體BiBi,占用大量處理器資源抹除Windows電腦資料

10月底資安業者SecurityJoes揭露針對以色列組織而來的BiBi-Linux資料破壞軟體(Wiper),疑似哈瑪斯駭客所為,專門針對Linux主機而來;接著資安業者ESET的研究人員看到此惡意程式的變種,可攻擊Windows電腦與伺服器,攻擊者是名為BiBiGun的哈瑪斯駭客,以色列電腦緊急回應團隊(IL-CERT)也發出警告,並提供YARA特徵碼讓企業組織能夠偵測相關攻擊行動,如今,有研究人員公布進一步的調查結果。

10月底資安業者SecurityJoes揭露針對以色列組織而來的BiBi-Linux資料破壞軟體(Wiper),疑似哈瑪斯駭客所為,專門針對Linux主機而來;接著資安業者ESET的研究人員看到此惡意程式的變種,可攻擊Windows電腦與伺服器,攻擊者是名為BiBiGun的哈瑪斯駭客,以色列電腦緊急回應團隊(IL-CERT)也發出警告,並提供YARA特徵碼讓企業組織能夠偵測相關攻擊行動,如今,有研究人員公布進一步的調查結果。

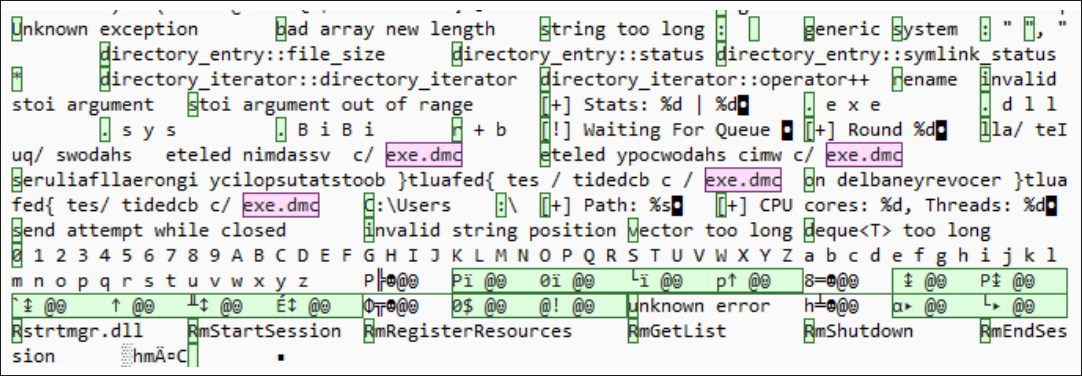

資安業者BlackBerry指出,Windows版的資料破壞軟體BiBi-Windows是10月21日製作,由微軟Visual Studio 2019編譯,本體為64位元的可執行檔,大小僅203 KB。一旦電腦受到感染,此資料破壞軟體會先檢查電腦的處理器架構及執行緒的數量,為了盡可能加快破壞資料的速度,此惡意程式通常會使用12個執行緒、占用8個處理器核心,並破壞EXE、DLL、SYS以外的檔案,刪除磁碟區陰影複製服務(Volume Shadow Copy)的備份資料、停用Windows還原功能。

為了迴避偵測,攻擊者所發動的所有指令內容,採用由右至左(RTL)的順序儲存,而有機會逃過部分防毒軟體的特徵碼。

資料來源

1. https://www.securityjoes.com/post/bibi-linux-a-new-wiper-dropped-by-pro-hamas-hacktivist-group

2. https://twitter.com/ESETresearch/status/1719437301900595444

3. http://blogs.blackberry.com/en/2023/11/bibi-wiper-used-in-the-israel-hamas-war-now-runs-on-windows

4. https://www.gov.il/he/departments/publications/reports/alert_1660

專門用於竊取臉書企業帳號的惡意軟體Ducktail,去年7月資安業者WithSecure揭露越南駭客假冒知名企業及品牌,散布此竊資軟體,但今年出現新一波的攻擊行動,而且,駭客重新以另一個程式語言改寫惡意程式。

專門用於竊取臉書企業帳號的惡意軟體Ducktail,去年7月資安業者WithSecure揭露越南駭客假冒知名企業及品牌,散布此竊資軟體,但今年出現新一波的攻擊行動,而且,駭客重新以另一個程式語言改寫惡意程式。

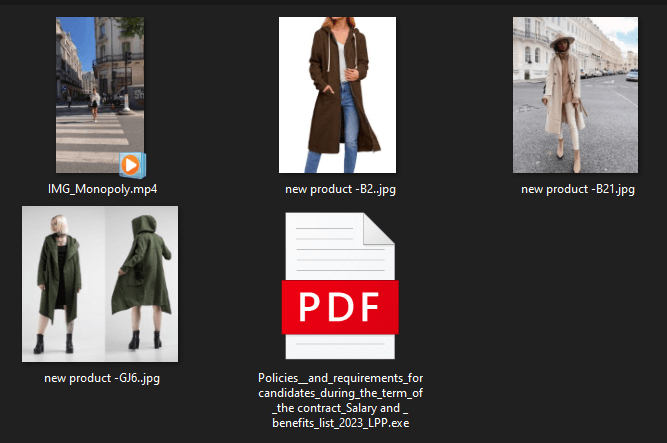

資安業者卡巴斯基揭露自今年3月出現的Ducktail攻擊行動,駭客鎖定時尚產業而來,先是向想要轉職到這個領域的行銷從業人員發送檔案,其內容包含服飾品牌的新產品圖片,以及偽裝成PDF檔案的惡意程式,一旦這些人開啟檔案,將會觸發PowerShell指令碼,並開啟PDF誘餌檔案、關閉Chrome瀏覽器,然後假借Google Docs離線功能植入惡意擴充套件。此擴充套件一旦偵測到使用者存取與臉書相關的網址,就會試圖挾持用戶登入臉書的Cookie,並利用該社群網站的API及2fa[.]live服務,繞過雙因素驗證(2FA)。

根據研究人員的遙測分析,印度使用者是主要目標,但烏克蘭、巴基斯坦、越南、美國等地也有受害者。而對於此竊資軟體的開發平臺,他們提及原本的Ducktail是.NET應用程式,這次出現的新竊資軟體是採用Delphi開發,但駭客為何要更換開發的程式語言?研究人員沒有進一步說明。

北韓駭客組織BlueNoroff透過職場社群網站LinkedIn找尋目標,竊取加密貨幣

微軟威脅情報團隊提出警告,北韓駭客組織BlueNoroff(亦稱Sapphire Sleet)近期透過職場社群網站LinkedIn尋找下手目標,假借提供職缺名義發動攻擊,並於受害者的電腦部署後門程式,從而竊取加密貨幣。

但與該組織過往的攻擊行動有所不同的是,這些駭客並未以提供公司資料或是職務內容為由,直接讓求職者從合法服務(如GitHub)下載惡意程式,而是要求他們使用冒牌的職能評估網站,再趁機在操作過程中,對他們進行後續的攻擊,為了防止研究人員進行分析,這些網站通常會採用密碼保護措施。

研究人員指出,駭客這麼做的原因,就是他們過去用於代管惡意程式的網路服務,如今已具備快速偵測、清除這些惡意程式的能力,而使得他們不得不轉移陣地、調整攻擊流程。

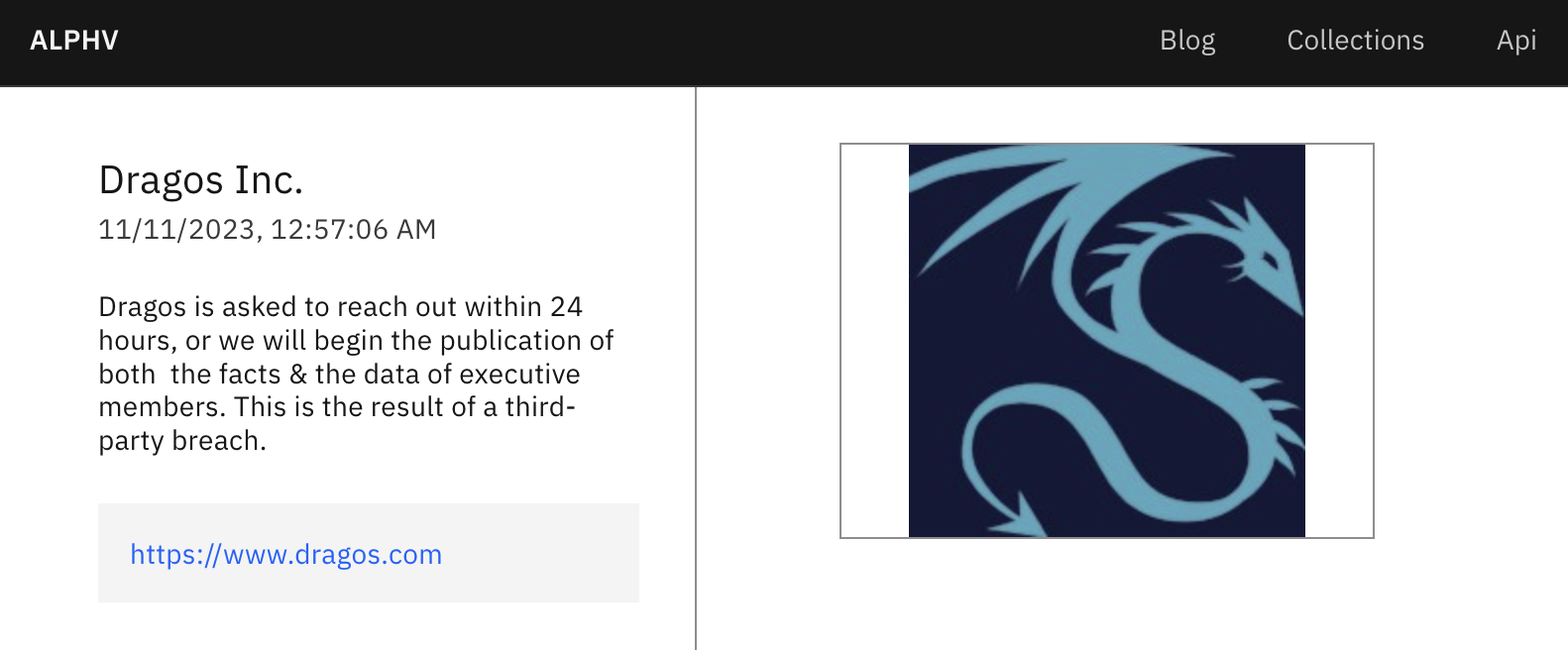

勒索軟體BlackCat聲稱透過第三方供應商入侵資安業者Dragos,遭到該業者否認

根據資安新聞網站SecurityWeek的披露,勒索軟體駭客BlackCat(Alphv)聲稱竊得工控資安業者Dragos的內部資料,要脅在24小時之內進行聯繫,否則將要公開主管成員的資料,以及「真相」。而對於上述的資料來源,駭客宣稱是從第三方廠商資料外洩事故取得。對此,Dragos表示他們著手調查此事,駭客並未直接與他們取得聯繫,截至目標的調查結果,該公司系統並未出現遭到入侵的跡象。

根據資安新聞網站SecurityWeek的披露,勒索軟體駭客BlackCat(Alphv)聲稱竊得工控資安業者Dragos的內部資料,要脅在24小時之內進行聯繫,否則將要公開主管成員的資料,以及「真相」。而對於上述的資料來源,駭客宣稱是從第三方廠商資料外洩事故取得。對此,Dragos表示他們著手調查此事,駭客並未直接與他們取得聯繫,截至目標的調查結果,該公司系統並未出現遭到入侵的跡象。

勒索軟體駭客聲稱竊得Dragos內部資料的情況已非首例,上個月勒索軟體駭客組織聲稱RansomedVC攻擊了企業管理顧問公司Accenture、美國油料管線Colonial Pipeline,以及Dragos,該資安業者表示,駭客的說法顯然與事實不符。

根據資安新聞網站Bleeping Computer的報導,物流業者杜拜環球港務(DP World)澳洲分公司在11月10日遭遇網路攻擊,導致3萬個貨櫃擺放在碼頭無法移動,由於當中涉及大量有時效性的貨品(如生鮮、食品),損失恐達數百萬美元。對此,該公司啟動應變計畫,並尋求資安專家協助調查,目前正著手測試、恢復業務所需的重要系統。

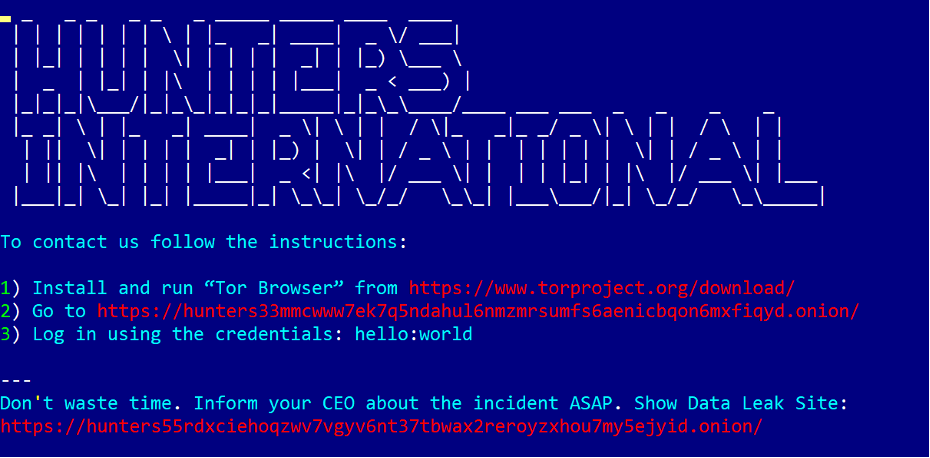

勒索軟體Hive疑似重起爐灶,改名Hunters International從事網路攻擊

今年1月,美國聯邦調查局(FBI)與德國、荷蘭的執法單位聯手,摧毀勒索軟體Hive的基礎設施,這些執法單位向300個受害組織提供解密金鑰,阻止他們向駭客支付1.3億美元贖金。

今年1月,美國聯邦調查局(FBI)與德國、荷蘭的執法單位聯手,摧毀勒索軟體Hive的基礎設施,這些執法單位向300個受害組織提供解密金鑰,阻止他們向駭客支付1.3億美元贖金。

但從10月下旬,有研究人員發現名為Hunters International的勒索軟體駭客組織出沒,經分析對方使用的攻擊工具,發現與Hive的程式碼有所交集,或是相似之處,符合程度至少有60%,從而懷疑該組織就是Hive捲土重來,但遭到否認。這些駭客聲稱,他們是向Hive經營者購買原始碼來從事相關攻擊,主要偏重於外流受害組織的資料,而非加密檔案。

資安業者Bitdefender進一步調查此事,根據他們的分析結果指出,由於前述執法行動並未逮捕Hive成員,Hive組織的領導階層在停止營運後,很有可能將相關資產移轉給Hunters International,以便繼續經營相關攻擊行動。

【其他新聞】

西洋棋網站Chess.com傳出資料外洩,駭客濫用API搜括使用者資料

馬來西亞政府破壞網路釣魚犯罪圈BulletProofLink

近期資安日報

【11月13日】 疑為未修補Citrix NetScaler重大漏洞釀禍!中國工商銀行美國分公司遭勒索軟體攻擊,波及美債交易

【11月10日】 ChatGPT與相關API服務發生間歇性中斷事故,OpenAI坦承是遭遇大規模DDoS攻擊所致

【11月9日】 駭客藉由PyPI套件散布BlazeStealer竊資軟體,對開發人員的電腦上下其手,甚至造成電腦無法使用

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02