對於多數人而言,一談到駭客挖掘並成功利用的零時差漏洞,可能都會認為都是微軟、Google、蘋果等大型科技公司產品的漏洞,又或是企業IT、網通、資安設備的漏洞,其實,相關的風險不僅止於此,最近一個多月以來,多家科技大廠修補零時差漏洞,以及這些漏洞在短時間內就被廣泛利用的新聞不斷,在整理這些消息的過程中,我們發現,有個議題需要大家格外重視,那就是:攻擊者找出這些漏洞、進而濫用的對象,有不少是涉及廣泛運用的開源程式庫與標準協定,因此,這些問題往往造成更大的影響。

而且,有些零時差漏洞遭利用,可能並無法在很短時間之內就能發現,在數個月之後,廠商、開源軟體社群、用戶因為有外部資安研究人員投入分析、調查,甚至發生大規模漏洞濫用攻擊才找出漏洞根源,之後才能著手修補。

基本上,關於零時差漏洞(zero-days),原本的定義是廠商公告他們掌握的漏洞,但可能當下無法提供修補、緩解方式,或是能提供這些補救措施,但用戶如果沒有儘快處理這些問題,就形成防護空窗期,後來,隨著許多漏洞濫用事故早於廠商公告,現在,零時差漏洞這樣的稱呼也擴大適用範圍,將漏洞在修補程式公開之前就被利用的攻擊納入,而這種行為也稱為零時差漏洞利用(zero-days exploited)。

因此,從過往諸多事件來看,零時差漏洞利用的活動可分為兩類,第一種,攻擊者先發現新的未知漏洞、用於攻擊行動後,經過資安業者或產品業者調查,才知道有這樣的零時差漏洞,需要打造修補程式;另一種則是有新的漏洞被公開,但還沒有修補程式釋出,因此將有零時差漏洞的風險,可能有攻擊者在修補釋出前成功利用,或是根本不會有修補的情形。

過程中,若要縮短漏洞防護空窗期,有賴於業者與用戶積極修補漏洞與部署補救與緩解機制,同時示警有哪些漏洞已遭利用,將這些情資傳播開來,讓大家對這些已知漏洞產生警覺,及早採取行動預防或因應。

值得關注的是,最近一個月,科技大廠修補零時差漏洞的新聞不斷,這些廠商在發布安全通告或釋出修補的當下,已表明獲知該漏洞已有遭利用的情況,由於這段期間消息相當密集,多到幾乎平均每週都有3到4起的情況,格外引發我們的關注。

在此同時,我們甚至察覺與以往的不同之處,有些零時差漏洞的影響,其實比大家原先預估的廣泛,甚至,有時不一定能很快發現攻擊者利用哪個未知漏洞。

今年攻擊者濫用零時差漏洞情況大增

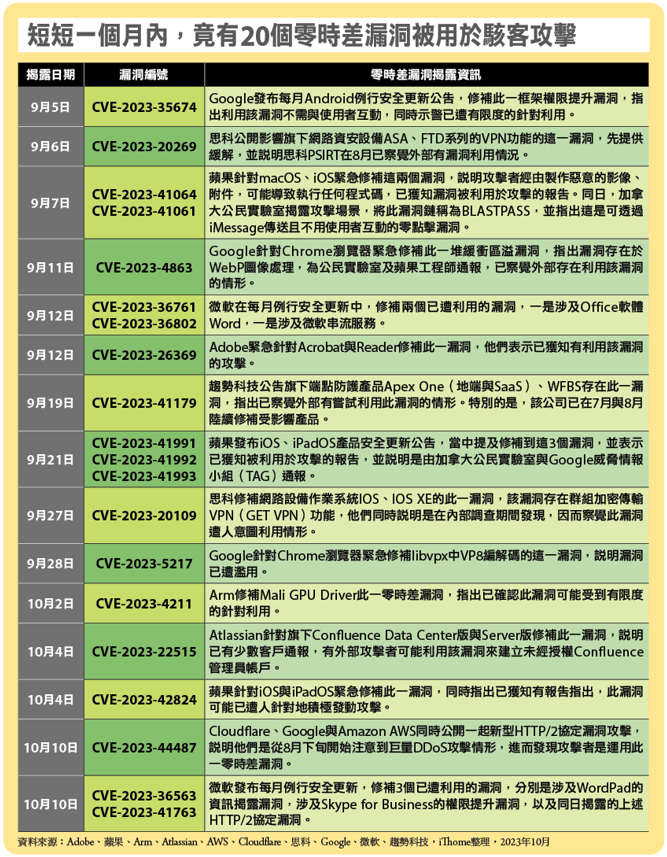

攻擊者先發現漏洞並利用於攻擊行動的情況,近期到底有多嚴峻?根據我們的統計,2023年9月至10月上半,就出現多達20個零時差漏洞已遭利用的消息,逼近每兩天就冒出1個零時差漏洞的狀態。

這樣的數量不尋常嗎?以資安廠商Mandiant近年發布的零時差漏洞濫用研究報告來看,2022一整年遭大規模濫用的零時差漏洞數量是55個,2021年達到歷年最高,多達81個。

若是以上述統計數據,平均每個月有4到7個零時差漏洞,顯然,最近這一個多月來的零時差漏洞,數量快到達到月平均的3倍,確實出現得相當頻繁且密集。

事實上,單就2023一整年而言,零時差漏洞數量之多,可能不只是超越以往,而是大暴增!在9月舉行的mWISE 2023大會上,Google Cloud Mandiant Intelligence主席Sandra Joyce透露,今年截至9月初為止,已發現62個零時差漏洞被用於駭客攻擊,因此,2023年數量是有可能再創新高。

再從個別廠商修補動向來看,今年初至10月11日,微軟已修補24個零時差漏洞,蘋果已修補16個零時差漏洞。

整體而言,最近這一個多月,有哪些業者的產品服務,遭零時差漏洞攻擊鎖定?包括:Google、思科、蘋果、微軟、Adobe、趨勢科技、Arm、Atlassian等,較特別的是,我們看到一些漏洞影響更是深遠,包括涉及開源程式庫libwebp、libvpx的漏洞,以及HTTP/2協定的漏洞。

當然,幕後又是那些攻擊者先挖掘出未知漏洞,並實際利用於攻擊行動,也令大家感到好奇?儘管許多攻擊事件的事件全貌仍有待公布,綜合上述這些零時差漏洞攻擊來看,有些攻擊的幕後黑手已被找到,這些攻擊者的身分與往年資安業者的揭露相當,包含,國家級駭客組織、商業間諜公司、勒索軟體組織等。

例如,9月6日思科公布漏洞警訊並先提出緩解,多家資安業者指出發動濫用攻擊的是Akira勒索軟體組織;9月7日、11日的蘋果與Google發布零時差漏洞修補,加拿大公民實驗室指出,攻擊這些漏洞的團體,有商業間諜駭客公司NSO Group與其客戶;9月21日蘋果公布漏洞修補,加拿大公民實驗室與Google TAG小組指出,對此發動攻擊的人,是商業間諜駭客公司Cytrox/Intellexa及其客戶;10月4日Atlassian發布漏洞修補,微軟指出濫用此漏洞進行攻擊的人,是中國駭客組織Storm-0062。

釋出修補是當務之急,廠商與用戶都有責任

在這20個零時差漏洞攻擊中,除了導致的災情,修補的狀態仍是普遍企業關注焦點,我們從中整理出目前觀察到的現況。

一般而言,由於這些零時差漏洞攻擊涉及使用未知漏洞,因此大多數相關消息先聚焦在漏洞的通報,等到修補的釋出,再同時將未知漏洞公開,大多數零時差漏洞消息的曝光皆是如此。

特別的是,也有廠商選擇先公開揭露漏洞、提出緩解措施,後續才釋出更新修補。例如,思科在9月6日公開揭露的零時差漏洞(CVE-2023-20269),就是先公告漏洞警訊並提出緩解措施,等到在9月27日發布暫時的修補更新,10月11日釋出新版正式修補。

另一種情形的處理順序剛好相反,例如,趨勢科技在9月19日公開揭露旗下產品的零時差漏洞(CVE-2023-41179),提醒已觀察到嘗試利用情形,但修補在這之前就已釋出。他們表示,受影響的Apex One SaaS在7月即修補,其他受影響產品,相關更新修補也在7月至9月12日之間陸續釋出。

是否因為攻擊嚴重性,而採取不同措施對予以應對?像是已經出現大規模攻擊,因此,需要先一步向外界示警、提出緩解,共同因應,或是為了掌握更多攻擊情資,要先暗中通知用戶更新修補,之後才對外公開。有些廠商會特別說明這部份考量,而有些不會,而且也不一定每次都表明,因此,外界也無法掌握這部份狀況。

還有一種情況,是因為上下游而導致修補時間被拉長。Google TAG小組曾經指出Android上的n-day漏洞問題,像是去年Arm公布修補一個漏洞,但Android系統修補該漏洞是隔年4月,這段期間,其實在Arm修補揭露的下一個月,就發現有駭客開始利用該漏洞。

也就是說,攻擊者可以利用已知的n-day漏洞,將其作為0-day來發動攻擊。

最近已有轉變,例如,在10月2日,Arm修補Mali GPU Driver的CVE-2023-4211漏洞,我們發現同日Android也修補,已在每月Android例行安全更新公告,說明修補同個漏洞。

儘管還有下游手機製造商是否會盡速修補的問題,但我們認為,如今至少縮短了上游供應商、平臺的修補時間差。

當然,更重要的是,用戶也要實際行動。否則只有廠商釋出修補,也示警攻擊者已經成功利用,但用戶裝作不知情、沒有去取得更新並修補,等於用戶沒有盡到自身之責。過去我們就看過很多例子,在廠商已經釋出修補後,資安研究人員發現網路上還是有很多設備存在曝險的情形。

要找出已被用於攻擊的未知漏洞,可能沒那麼容易

對於零時差漏洞的因應挑戰,我們從近期事件注意到一件事,有些漏洞利用的情形,其實並不容易追查出,即使發現攻擊行動可能利用某途徑,仍有可能數個月後才被廠商知曉、修補被濫用的漏洞根源。

例如,9月6日思科所示警並公布的漏洞CVE-2023-20269,揭露了起因是AAA協定與其他軟體功能缺乏適當區隔,並提及此漏洞是在解決思科技術支援案例時發現,也感謝Rapid7通報了漏洞利用的情形。另也說明,他們在8月已察覺外部有漏洞利用情況。

這個漏洞的CVSS評分為5.0,並不高,但其實,思科在8月24日的Cisco部落格上,就曾經表示察覺相關威脅報告,指出勒索軟體組織Akira鎖定未啟用MFA的思科VPN的情形。

甚至,向思科通報的資安業者Rapid7在8月29日指出,最早從今年3月30日,就觀察到針對思科ASA SSL VPN設備的攻擊活動,並確定至少11個企業在3月到8月間遇害。

而且,還有多家資安業者早就發現跡象,例如,Sophos在5月看到勒索軟體Akira的攻擊手法,疑似是針對尚未採用雙因素驗證的SSL VPN系統下手,惡意軟體分析員Aura與SentinelOne則是在8月確認,被針對的SSL VPN系統廠牌是思科。

換言之,這個零時差漏洞帶來的危害,可能已經長達半年之久。而並非我們可能想像的,一旦零時差漏洞被利用於攻擊行動,外界很快就可以發現並予以修補。

攻擊者挖掘利用的0-day,涉及上游或底層的情形增加

另一個關注焦點是,攻擊者利用零時差漏洞來發動攻擊,能透過一次行動就造成大規模的攻擊,因此愈受歡迎的品牌,通常愈容易被當做目標,包括微軟、蘋果、Google,還有各式企業使用的IT、網通設備產品等。

特別的是,我們發現最近攻擊者挖掘的零時差漏洞,不只上述Arm的零時差漏洞被攻擊者發現並利用,還有3個也是涉及上游或底層的狀況,是過去較少見的態勢。

例如,在9月11日Google修補的漏洞CVE-2023-4863,最初,這似乎只是瀏覽器中的漏洞,但隨著資安界不斷揭露新的資訊,大家才知道影響層面相當廣泛。

Google在修補此CVE-2023-4863時表示,其通報者是來自蘋果工程師與加拿大公民實驗室的專家。由於4日前,蘋果剛修補2個零時差漏洞,且加拿大公民實驗室同步揭露利用此漏洞組合的攻擊場景,因此當時我們立即聯想到,鎖定這個漏洞攻擊的幕後,可能是同樣的攻擊者在利用。

事實上,最近我們進行後續追蹤時,發現9月底有許多資安業者專家談起這次Pegasus間諜程式的漏洞利用,會將這3個漏洞一併相提。也有不少業者指出,蘋果修補的CVE-2023-41064,與Google發布的CVE-2023-4863是有關聯的。

關於CVE-2023-4863的討論很多,爭議在於,Google原本指出該漏洞是WebP圖像處理時的堆緩衝區溢漏洞,接著傳出所有支援WebP圖像處理的瀏覽器都受影響,後續,很多專家紛紛指出該漏洞影響深遠,因為這是存在WebP圖像處理的開源編解碼程式庫libwebp。

此外,Google在9月28日修補的零時差漏洞CVE-2023-5217,由於漏洞存在開源視訊編解碼程式庫libvpx中的VP8視訊編碼,儘管討論熱度不及上述libwebp漏洞,但同樣有需要廣泛修補的狀況。

另外還有一起零時差漏洞攻擊,10月10日,Cloudflare、Google與Amazon AWS公開揭露HTTP/2協定的零時差漏洞,這個被攻擊者用於發動巨量DDoS攻擊的漏洞,同樣影響層面不小。這些業者指出,任何部署HTTP/2的業者應該都會受此漏洞影響,大部分的網頁伺服器亦包含在內。同日微軟釋出10月Patch Tuesday,亦針對旗下產品,包含Windows Server、Windows、ASP.NET Core、Microsoft Visual Studio、.NET等產品的多個版本,修補了這個漏洞。

依據上述現況,攻擊者濫用零時差漏洞的目標,確實有往底層切入的態勢。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23