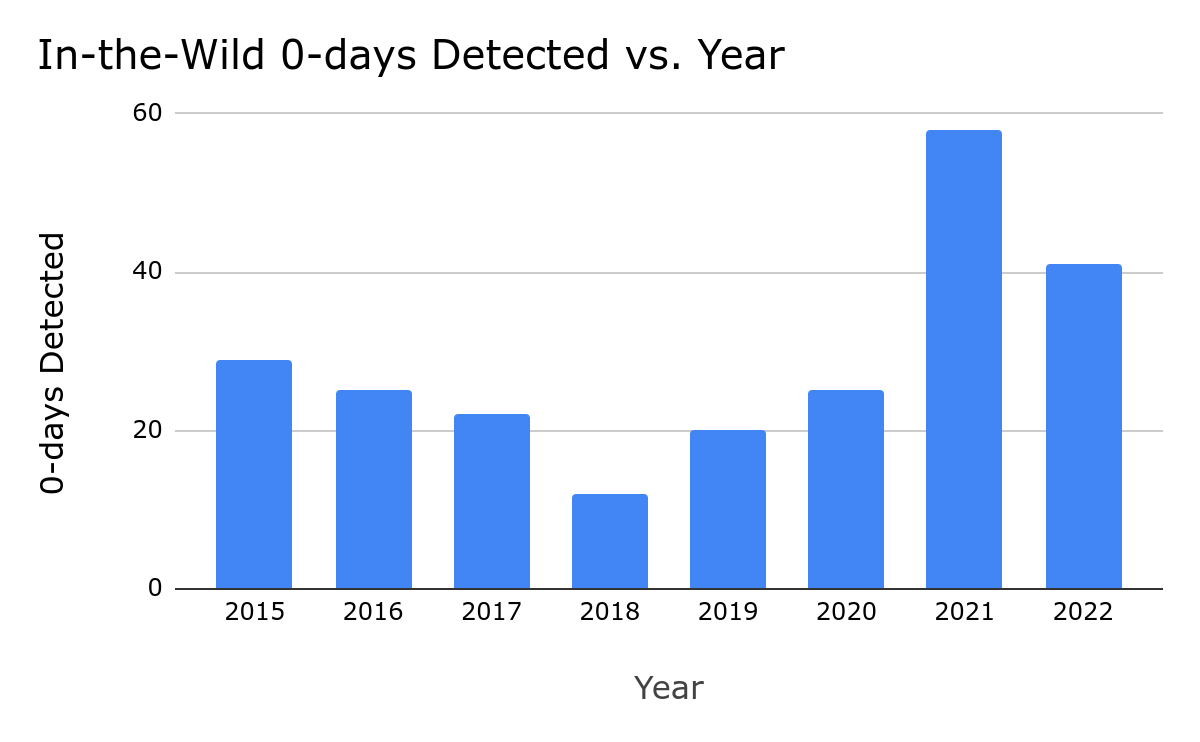

漏洞修補不全、安卓生態圈修補時程漫長,已是長久已來的現象,但這樣的情況去年變得更加嚴重。Google近日在針對2022年零時差漏洞的分析當中,特別提及上述情形,其中,對於漏洞修補不全的而衍生的零時差漏洞,過往僅約占2成,但到了去年一舉增加到4成的比例。研究人員認為,這有兩種情況,一是駭客找到了更多的漏洞變形,另一種就是礙於發布更新程式的時間壓力,產生修補不完整的現象。

針對安卓裝置的惡意軟體攻擊,近期變得更加氾濫,在今天的資安新聞裡,惡意軟體CherryBlos的攻擊行動特別值得留意,因為,該竊資軟體能對受害裝置裡存放的圖片進行搜括,找出使用者拍下的加密貨幣錢包帳密資料、通關密語,再回傳給駭客。

專門鎖定Redis伺服器的惡意軟體P2PInfect攻擊行動,有研究人員公布新的調查結果,並指出該惡意軟體橫向感染的方式,竟是透過Redis的複寫(replication)功能來進行。

【攻擊與威脅】

2022年零時差漏洞超過4成來自已知漏洞修補不全,安卓生態圈長期面臨較高的攻擊風險情況加劇

Google威脅情報小組(TAG)針對去年出現的零時差漏洞攻擊進行分析,他們總共發現41個被駭客利用的漏洞,較2021年的69個顯著下降。但研究人員提出警告,去年有逾4成(17個)的零時差漏洞,與過往曾揭露的漏洞修補不全有關,對照2021年有2成漏洞存在這類情況來看,2022年增加至4成,嚴重程度顯然有增無減。

Google威脅情報小組(TAG)針對去年出現的零時差漏洞攻擊進行分析,他們總共發現41個被駭客利用的漏洞,較2021年的69個顯著下降。但研究人員提出警告,去年有逾4成(17個)的零時差漏洞,與過往曾揭露的漏洞修補不全有關,對照2021年有2成漏洞存在這類情況來看,2022年增加至4成,嚴重程度顯然有增無減。

另外一個值得留意的是,TAG這次特別點名安卓系統上的N-day漏洞現象,由於Google對於安卓作業系統進行修補後,還要經過裝置製造商打造更新程式,相關的修補軟體才會套用到使用者的裝置上,而這樣的時程過於漫長,導致駭客無須挖掘零時差漏洞,而是利用Google或晶片製造商已經公布、修補,但裝置製造商尚未派送更新軟體的N-day漏洞,就能達到相同的目的。

研究人員舉出去年7月發現的Mali GPU顯示晶片漏洞CVE-2022-38181為例,Arm在同年10月予以修補,但直到今年4月的安卓安全更新公告,相關的修補程式才納入該作業系統,換言之,即使是Google自家的Pixel手機,竟然也曝險長達半年,更遑論其他廠牌的安卓裝置。而且,針對該漏洞的攻擊程式,去年11月就已經出現,可見這個風險缺口有多大。

安卓惡意軟體CherryBlos藉由OCR盜取圖片裡的加密貨幣錢包帳密資料

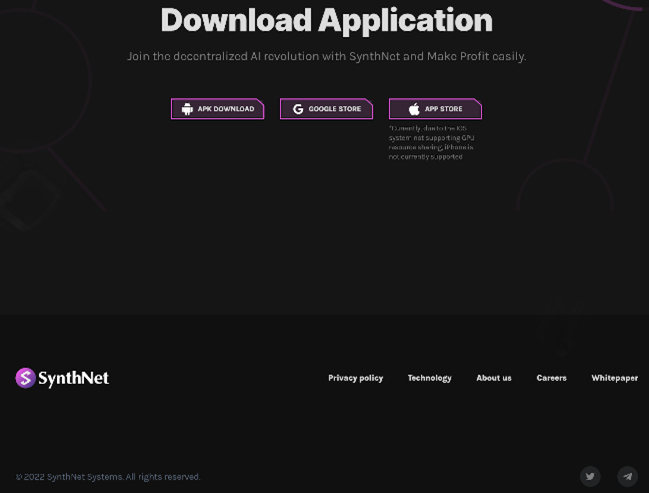

資安業者趨勢科技在今年4月,發現鎖定安卓裝置的惡意軟體CherryBlos、FakeTrade,前者是透過釣魚網站散布的竊密程式,後者則是上架Google Play市集的詐騙軟體。研究人員指出,駭客散布CherryBlos的途徑,主要是透過社群網站推特、抖音、即時通訊軟體Telegram,假借提供挖礦軟體、即時通訊軟體、AI機器人App的名義,透過廣告連結將使用者導向釣魚網站,進而於目標裝置部署此竊密軟體,而能夠以此竊取加密貨幣帳密,並在使用者提款、轉帳時,趁機置換錢包的網址,再順勢掏空受害者的加密貨幣錢包。

資安業者趨勢科技在今年4月,發現鎖定安卓裝置的惡意軟體CherryBlos、FakeTrade,前者是透過釣魚網站散布的竊密程式,後者則是上架Google Play市集的詐騙軟體。研究人員指出,駭客散布CherryBlos的途徑,主要是透過社群網站推特、抖音、即時通訊軟體Telegram,假借提供挖礦軟體、即時通訊軟體、AI機器人App的名義,透過廣告連結將使用者導向釣魚網站,進而於目標裝置部署此竊密軟體,而能夠以此竊取加密貨幣帳密,並在使用者提款、轉帳時,趁機置換錢包的網址,再順勢掏空受害者的加密貨幣錢包。

特別的是,此竊密軟體盜取帳密資料的手段,除了模仿加密貨幣錢包的使用者介面,引誘使用者輸入相關資料並進行竊取,還能透過光學字元辨識(OCR)的方式,從存放在裝置上的圖片挖掘帳密資料,並定時回傳至C2。

另一方面,研究人員也在Google Play市集裡,看到31款詐騙應用程式FakeTrade,引誘使用者觀看廣告、訂閱付費服務、儲值應用程式的錢包,但直到使用者想要兌現這些有價物資時,才驚覺上當。FakeTrade與CherryBlos使用相同的C2基礎設施、金鑰,研究人員認為這些惡意軟體背後的攻擊者可能是相同駭客組織。

冒牌即時通訊軟體SafeChat鎖定安卓用戶而來,竊取Telegram、WhatsApp、Facebook Messenger資料

資安業者Cyfirma揭露印度駭客組織Bahamut的攻擊行動,他們先是使用WhatsApp尋找攻擊目標,然後以更加安全、隱密為由,提供名為SafeChat的即時通訊軟體為幌子,目的是進行間諜軟體攻擊,進而竊取手機通話記錄、簡訊、GPS位置資訊,以及即時通訊軟體Telegram、WhatsApp、Facebook Messenger的用戶資料,主要目標是南亞使用者。

研究人員指出,此惡意程式前身是Coverlm,且具備類似即時通訊軟體的介面,用戶操作時會要求各式權限,以便能夠截取螢幕截圖和鍵盤輸入的內容,或是讓該惡意程式能在後臺持續運作,而在使用者將App關閉後,C2仍繼續與此惡意軟體保持通訊。

惡意軟體P2Pinfect濫用Redis複寫功能進行橫向感染

上個月資安業者Palo Alto Networks發現鎖定Redis伺服器的蠕蟲程式P2PInfect,駭客針對存在Lua沙箱逃逸漏洞CVE-2022-0543的伺服器下手,現在也有其他研究人員公布進一步的調查結果。

資安業者Cado Security也在他們部署的蜜罐陷阱(Honeypot)看到P2PInfect,並指出駭客製作了Windows版、Linux版本的攻擊工具,在攻擊行動中,駭客透過以C及Rust組合語言編寫的ELF檔案,竄改伺服器的OpenSSH設定,調整成近乎預設的組態,隨後攻擊者就會重新啟動SSH服務,並部署新的金鑰,然後將wget及curl改名並用來進行後續的攻擊行動,並新增iptables規則來避免其他攻擊者對Redis伺服器下手。最終駭客透過P2PInfect將已感染的伺服器視為節點,形成點對點(P2P)的殭屍網路。

值得留意的是,駭客透過Redis的複寫(replication)功能,來達到蠕蟲程式自我散布的目的。此外,駭客也運用多個Redis已知漏洞,來做為初步入侵此種伺服器的管道。

惡意軟體Submarine針對Barracuda郵件安全閘道而來

7月28日美國網路安全暨基礎設施安全局(CISA)提出警告,聯邦機構的Barracuda郵件安全閘道(ESG)遭到攻擊,駭客利用漏洞CVE-2023-2868,於這些閘道設備部署名為Submarine的後門程式(亦稱為DepthCharge),用來迴避偵測、收集資料,並以便於持續在受害組織活動。CISA指出,駭客將此後門程式植入ESG設備的SQL資料庫,該惡意程式具備數個模組,並能使用root權限執行、與C2進行通訊、清理作案留下的痕跡。

【資安產業動態】

資安院與工研院簽訂MOU,預計年底成立AI產品與系統的評測機構

7月31日國家資通安全研究院(資安院)與工業技術研究院簽署合作備忘錄(MOU),他們將結合資安院的資安防護技術研發,以及工研院AI創新應用的專業能力,合作建立可信任的AI評測機制,並預定於今年底正式成立「AI產品與系統評測中心」,共同打造臺灣的資安韌性環境。

為確保評測機制的公正、客觀、獨立性,並且符合國際規範,資安院與工研院將優先研析國際AI安全框架與標準,在國家科學及技術委員會與數位發展部、數位產業署等機關指導下,執行「推動可信任生成式AI發展先期計畫」,進而提出符合臺灣AI政策推動、產業發展、應用方向的評測項目與執行方法。

Google針對安卓裝置部署不明追蹤警告功能,防範用戶遭到未知藍牙裝置跟蹤

7月27日Google宣布,將針對執行Android 6.0以上版本作業系統的裝置,部署不明追蹤警告(Unknown Tracker Alert)的功能,目的是讓使用者能察覺可能被用來跟蹤他們、來路不明的未知藍牙追蹤器,進而採取行動,例如要求追蹤器發出聲音、檢視追蹤器的部分資訊,或是嘗試關閉該追蹤裝置。此功能初期支援蘋果的AirTag,但Google將與其他追蹤器製造商合作,擴大該功能可支援的裝置品牌。

為保護使用者隱私,蘋果採取新的App Store管理政策,要求App開發商說明使用API追蹤用戶的理由

蘋果在2021年祭出應用程式追蹤透明度(App Tracking Transparency,ATT)的要求,規範應用程式開發商必須在使用者安裝App的過程中,以明顯方式告知用戶會蒐集用戶資訊,並賦予用戶同意或拒絕的權力。然而,部分開發商為繞過上述的管理政策,改以API讀取裝置資訊來追蹤使用者的行動。

對此,近期蘋果祭出新的App Store管理政策,表示他們將限制應用程式利用API來追蹤用戶裝置的資訊,未來開發商想要使用能讀取檔案時戳、系統開機時間、磁碟空間、使用者預設組態等可能侵犯用戶隱私的API,必須填寫App隱私表單,若未說明將從2024年春季無法上架應用程式。

【其他新聞】

惡意軟體鎖定東歐工控環境與關鍵基礎設施,企圖從隔離網路竊取機密

中國學術機構遭駭客組織Patchwork鎖定,植入後門程式EyeShell

殭屍網路AVRecon入侵路由器進行控制,將其用來提供非法的代理伺服器服務

電玩遊戲Minecraft伺服器遭到鎖定,駭客利用漏洞BleedingPipe來掌控系統

近期資安日報

【7月31日】 Ivanti再度修補行動裝置管理平臺的零時差漏洞,並指出其危險之處在於與另一個漏洞串連使用

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05