先前有資安業者趨勢科技揭露勒索軟體BlackCat(Alphv)的攻擊行動,駭客假借提供WinSCP等知名應用程式的名義,透過惡意廣告引誘受害者上當。現在資安業者Sophos有新的發現,攻擊者用來入侵受害電腦的惡意軟體,是另一家資安業者eSentire於1個月前發現的惡意程式Nitrogen,並指出駭客的目標是北美的科技產業及非營利組織。

網頁伺服器Tomcat遭到駭客鎖定的現象,也值得IT人員留意。資安業者Aqua Security揭露長達2年的攻擊行動,並指出駭客運用多達12種Web Shell來作案,但大部分的攻擊行動都是在網頁伺服器植入殭屍網路Mirai。

【攻擊與威脅】

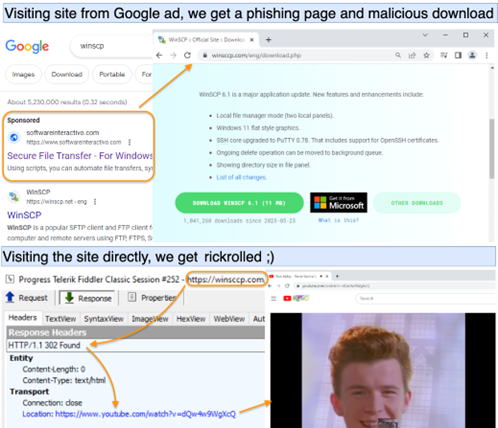

資安業者Sophos揭露名為Nitrogen的惡意軟體攻擊行動,駭客在Google、Bing搜尋引擎上架惡意廣告,假借提供遠端桌面軟體AnyDesk、FTP用戶端軟體WinSCP、VPN軟體Cisco AnyConnect、磁碟管理軟體TreeSize Free的名義,散布Nitrogen,目的是竊取受害電腦資料及從事網路間諜行動,然後部署勒索軟體BlackCat(Alphv),目標是北美的科技產業及非營利組織。

資安業者Sophos揭露名為Nitrogen的惡意軟體攻擊行動,駭客在Google、Bing搜尋引擎上架惡意廣告,假借提供遠端桌面軟體AnyDesk、FTP用戶端軟體WinSCP、VPN軟體Cisco AnyConnect、磁碟管理軟體TreeSize Free的名義,散布Nitrogen,目的是竊取受害電腦資料及從事網路間諜行動,然後部署勒索軟體BlackCat(Alphv),目標是北美的科技產業及非營利組織。

一旦使用者依照指示點選搜尋引擎上的廣告,就會被帶往冒牌的應用程式下載網站,或是指示下載惡意軟體的YouTube影片,進而取得駭客提供的ISO檔案,其內容為遭到竄改的應用程式安裝程式install.exe,以及惡意的DLL程式庫msi.dll。

若是使用者執行安裝程式,此DLL檔案就會透過側載的方式執行,建立C2通訊並於受害電腦植入名為Meterpreter的Shell程式,以及Cobalt Strike Beacon,而在Meterpreter啟動後,攻擊者會改以手動操作執行後續流程。

Tomcat網頁伺服器遭到鎖定,被植入Mirai病毒並用於挖礦

資安業者Aqua Security揭露鎖定Tomcat網頁伺服器的攻擊行動,他們在近2年內於自己建置的密罐陷阱(Honey pot)裡,偵測逾800次的攻擊行動,當中駭客運用了12個不同的Web Shell,根據攻擊者的目的,大致上能區分成3種類型,這些包含了植入殭屍網路病毒Mirai並用於DDoS攻擊、部署挖礦軟體來挖掘比特幣,以及混沌型(Chaos)惡意軟體──此為新型態的勒索軟體變種,現在也被用於DDoS攻擊行動。

資安業者Aqua Security揭露鎖定Tomcat網頁伺服器的攻擊行動,他們在近2年內於自己建置的密罐陷阱(Honey pot)裡,偵測逾800次的攻擊行動,當中駭客運用了12個不同的Web Shell,根據攻擊者的目的,大致上能區分成3種類型,這些包含了植入殭屍網路病毒Mirai並用於DDoS攻擊、部署挖礦軟體來挖掘比特幣,以及混沌型(Chaos)惡意軟體──此為新型態的勒索軟體變種,現在也被用於DDoS攻擊行動。

研究人員指出,在這些攻擊行動裡,96%與Mirai有關;有20%的攻擊當中,駭客運用名為neww的Web Shell,透過暴力破解來取得Tomcat伺服器的存取權限,然後部署WAR檔案,該檔案內含檔案名稱為cmd.jsp的Web Shell,監聽來自遠端的請求,並於伺服器上執行任意命令,最終部署殭屍網路病毒Mirai。

微軟併購動視暴雪(Activision Blizzard)已進入最後階段,傳出近日動視暴雪修復老舊伺服器,讓多款舊版決勝時刻(Call of Duty)的玩家可以重溫舊夢。但有玩家發現,駭客也藉此散布惡意軟體。

根據科技新聞網站TechCrunch的報導,駭客疑似入侵決勝時刻:現代戰爭2(Call of Duty: Modern Warfare 2)的遊戲大廳,隨機挑選玩家並將目標電腦的DirectX部分DLL元件,置換成惡意檔,發動遠端執行任意程式碼(RCE)攻擊。有人將惡意程式上傳VirusTotal,部分防毒軟體將其識別為Generic或BehavestLike,其中一名使用者分析此惡意軟體,發現其具備蠕蟲的特性,一旦玩家遭到感染,也會在遊戲大廳散布此惡意程式。但究竟攻擊者是誰?有待進一步調查。對此,動視暴雪已暫時下架該款遊戲。

美國政府服務承包商Maximus證實遭遇MOVEit Transfer攻擊,至少800萬人個資受到波及

7月26日美國政府業務承包商Maximus向當地證券交易所(SEC)提出8-K表單,表示該公司遭遇了資料外洩事故,起因是遭到了MOVEit Transfer零時差漏洞攻擊,該公司估計有800萬至1,100萬人的個資受到影響,包含了他們的社會安全碼、受保護的健康資訊,以及其他個人資料等。

【漏洞與修補】

WordPress外掛程式Ninja Forms出現漏洞,恐讓駭客竊取送出的表單資料

資安業者Patchstack揭露WordPress外掛程式Ninja Forms的漏洞,這些漏洞有可能讓攻擊者提升權限,或是竊取用戶資料。

其中的CVE-2023-37979是基於POST的反射式跨網站指令碼(Reflected XSS)漏洞,未經授權的攻擊者可用於提升權限,然後利用特製網頁愚弄具備特殊權限的使用者,進而竊取資訊。

另外兩個漏洞是CVE-2023-38393、CVE-2023-38386,漏洞來自該外掛程式的提交表單匯出功能,攻擊者可用來破壞存取控制,只要透過訂閱者或是分享者的身分,就能藉此漏洞匯出所有使用者提交的資料。開發商獲報上述漏洞後,於7月4日發布3.6.26版予以修補。

Google威脅情報小組研究人員7月中旬針對電子郵件系統Zimbra提出警告,他們發現已被用於攻擊行動的零時差漏洞,該漏洞與跨網站指令碼(XSS)有關,當時Zimbra提出了緩解措施,並呼籲IT人員儘速手動套用。到了26日,Zimbra發布了8.8.15 Patch 41、9.0.0 Patch 34、10.0.2版修補上述漏洞,並指出該漏洞已被登記為CVE-2023-38750列管。

而對於該漏洞的影響,Zimbra指出,若不處理可導致內部JSP與XML檔案曝露。美國網路安全暨基礎設施安全局(CISA)於27日發布資安通告,要求聯邦機構於8月17日完成修補。

【其他新聞】

伊朗跟蹤軟體Spyhide從6萬臺安卓手機竊取通話記錄、簡訊

加密貨幣支付業者Alphapo遭北韓駭客Lazarus攻擊,損失6千萬美元加密貨幣

加密貨幣支付業者CoinsPaid證實遭遇網路攻擊,北韓駭客Lazarus盜走逾3,700萬美元加密貨幣

Ubuntu檔案系統元件OverlayFS存在漏洞,4成用戶曝險

資安業者Check Point指出,微軟是今年第2季網釣攻擊駭客最愛冒用的品牌

近期資安日報

【7月27日】 有人在暗網論壇兜售AI網路犯罪工具FraudGPT,號稱不到一週已有3千買家下單

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02