先前駭客嘗試將當紅的大型語言機器學習模型(LLM)ChatGPT用於網路犯罪,但後來開始有人製作專門用於攻擊的LLM,例如研究人員於7月中旬揭露的WormGPT,而最近又有新的AI工具FraudGPT出現,值得留意的是,駭客標榜此工具不光能產生釣魚郵件的內容,還能製作多種類型作案工具,運用在不同型態的網路攻擊。

隨著企業對於資安防護意識與認知的提升,越來越多受害組織不願付錢了事,對此,駭客也祭出過往未曾出現的施壓手法。例如,勒索軟體BlackCat(Alphv)就打算提供網站的API、爬蟲工具,促使有意購買資料的買家更輕鬆找到所需的檔案,並以此對受害組織施加更大壓力,迫使他們支付贖金。

勒索軟體的威脅「不講武德」,再度出現同時針對相同目標下手的狀況!山葉音樂(Yamaha Music)加拿大分公司遭到網路攻擊,研究人員發現有兩組駭客Black Byte、Akira聲稱對其發動攻擊,先前也有類似的案例──勒索軟體駭客BlackCat、Clop皆表明對化妝品業者雅詩蘭黛下手。

,

【攻擊與威脅】

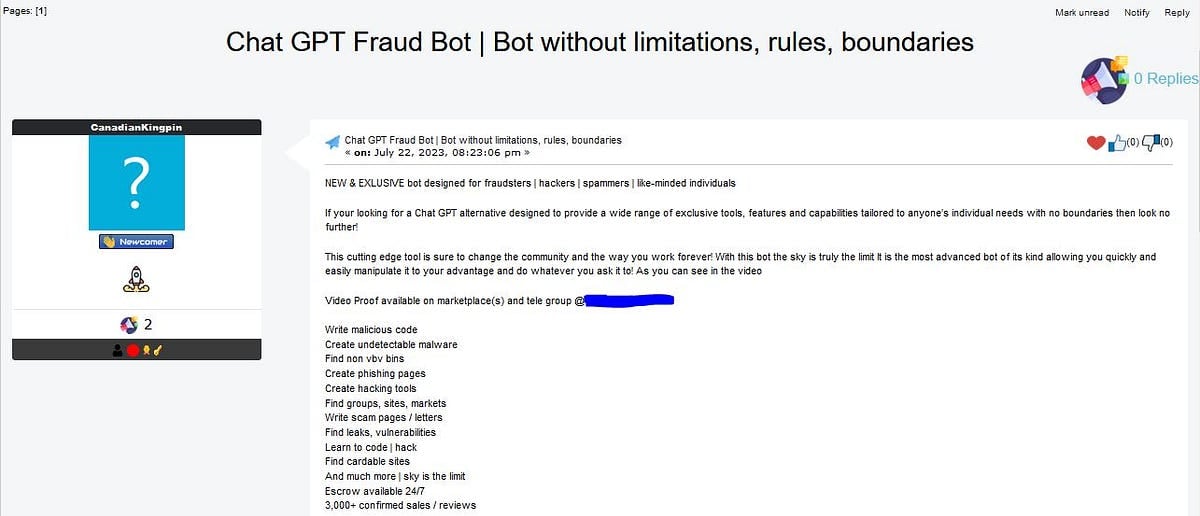

駭客製作AI網路犯罪工具FraudGPT,號稱不只能製作釣魚郵件,還能用於打造破解工具

資安業者Netenrich揭露名為FraudGPT生成式AI網路犯罪工具,賣家CanadianKingpin在暗網論壇上以每個月200美元的價碼兜售,並標榜能夠用來產生惡意程式碼、打造無法被防毒軟體偵測的惡意程式、創造釣魚網頁、製作駭客工具、製作詐騙信件(或網頁)、找尋漏洞、可用於盜刷的網站(Cardable site)等,號稱已有超過3千個買家採用或是留下評價。

資安業者Netenrich揭露名為FraudGPT生成式AI網路犯罪工具,賣家CanadianKingpin在暗網論壇上以每個月200美元的價碼兜售,並標榜能夠用來產生惡意程式碼、打造無法被防毒軟體偵測的惡意程式、創造釣魚網頁、製作駭客工具、製作詐騙信件(或網頁)、找尋漏洞、可用於盜刷的網站(Cardable site)等,號稱已有超過3千個買家採用或是留下評價。

比較特別的是,駭客不只設置Telegram頻道來經營FraudGPT的銷售業務,並表示已通過Empire、WHM、Torrez、Wolrd、Alphabay、Verssu等地下市集的驗證。研究人員指出,雖然賣家甫於22日開始兜售這個AI機器人工具,但其後續可能帶來的資安威脅值得觀察。

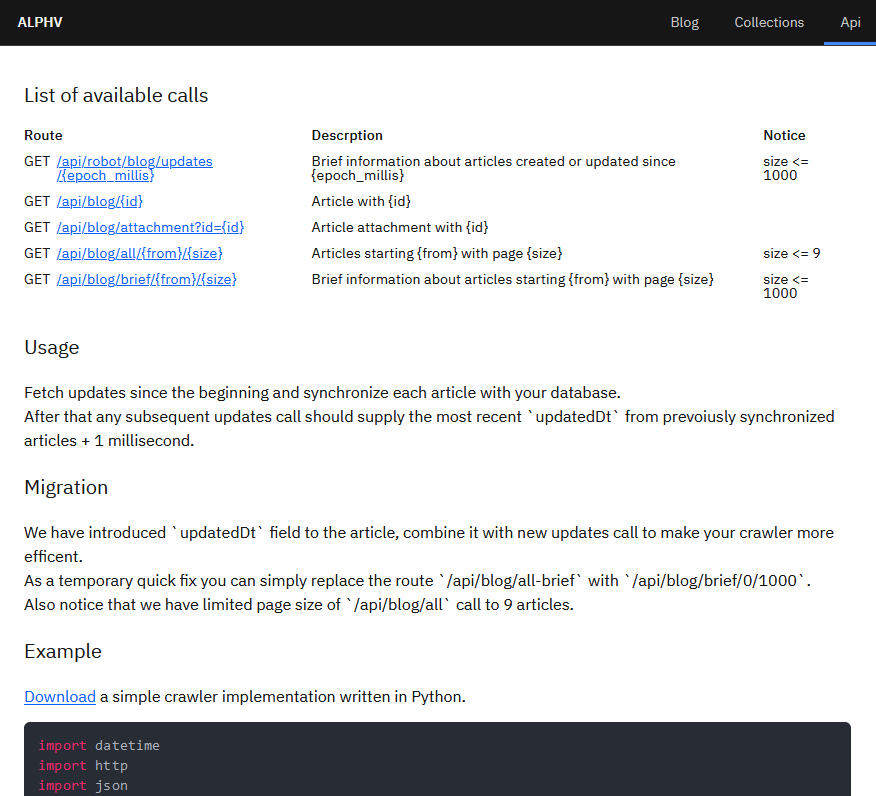

為了向受害組織施加更多壓力,勒索軟體BlackCat為資料外洩網站加入API、Python爬蟲

根據資安新聞網站Bleeping Computer的報導,有數名研究人員在勒索軟體駭客組織BlackCat(Alphv)公布受害者的網站上,發現新增了說明網頁,內容是關於如何透過API即時接收受害者資料的最新動態。

根據資安新聞網站Bleeping Computer的報導,有數名研究人員在勒索軟體駭客組織BlackCat(Alphv)公布受害者的網站上,發現新增了說明網頁,內容是關於如何透過API即時接收受害者資料的最新動態。

資安研究團隊VX-Underground認為,此API似乎在數個月前就已上架,但並未對外開放。,研究人員還發現駭客提供以Python打造的爬蟲,可供他人找出該組織網站特定的外洩資料。

而對於駭客提供上述工具的原因,該新聞網站認為,很有可能是願意支付贖金的受害組織越來越少,導致這些駭客決定提供更多資料洩露工具,進而對受害組織增加更大的壓力,以脅迫他們付錢。

加拿大山葉傳出遭勒索軟體Black Byte、Akira攻擊

7月20日山葉音樂(Yamaha Music)加拿大分公司證實遭到網路攻擊,導致內部環境遭到未經授權存取,面臨資料外洩的情況,該公司也正在通知受影響的人士。

而對於攻擊者的身分,研究人員Dominic Alvieri指出,勒索軟體Black Byte、Akira先後在6月14日、7月21日,都將山葉列入受害組織名單。但這並非不同的勒索駭客組織表明攻擊相同企業的首例,知名化妝品業者雅詩蘭黛就是上週發生這類「群毆」事故,他們遭到Clop及BlackCat兩個勒索軟體駭客攻擊,Dominic Alvieri表示,他曾看到有3組駭客聲稱對同樣的組織發動攻擊。

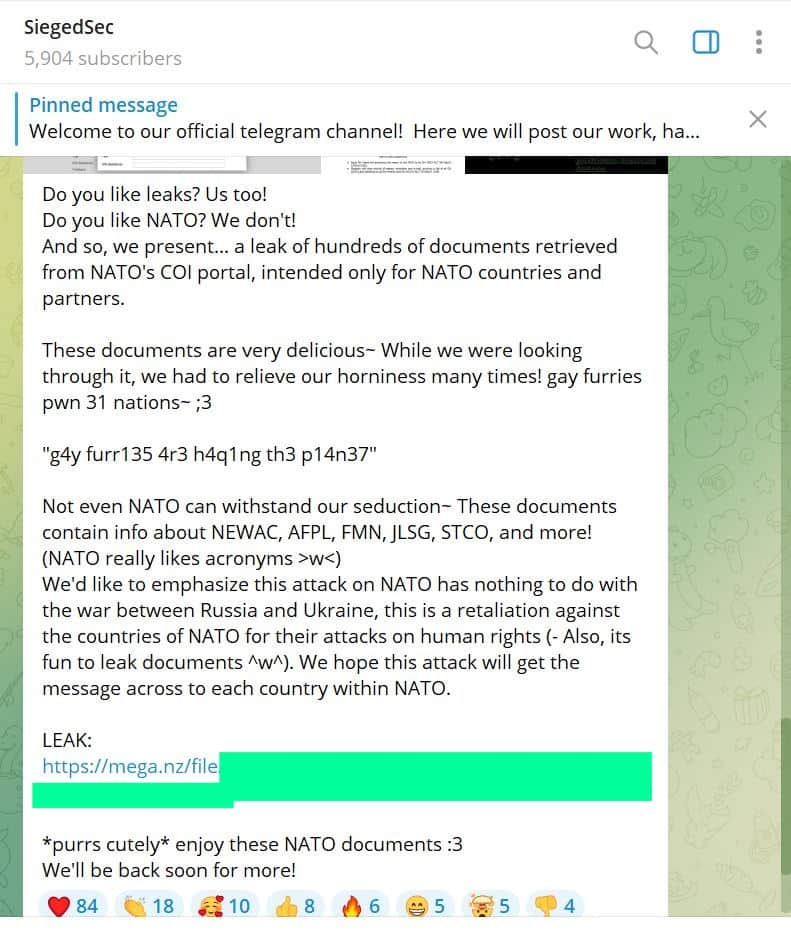

駭客組織SiegedSec鎖定北約組織而來,外洩入口網站數百份文件

資安業者Cyberint指出,駭客組織SiegedSec於Telegram頻道聲稱,他們針對北約組織(NATO)的入口網站COI發動網路攻擊,隨後洩露數百份與北約國家和合作夥伴有關的敏感文件,這些資料包含完整姓名、電子郵件信箱、電話號碼、辦公室地址,以及逾70個北約組織官員的職級。

資安業者Cyberint指出,駭客組織SiegedSec於Telegram頻道聲稱,他們針對北約組織(NATO)的入口網站COI發動網路攻擊,隨後洩露數百份與北約國家和合作夥伴有關的敏感文件,這些資料包含完整姓名、電子郵件信箱、電話號碼、辦公室地址,以及逾70個北約組織官員的職級。

而對於犯案的動機,駭客聲稱是因為北約組織做了侵害人權的行為,而決定報復北約國家。

研究人員發現JumpCloud資安事故新證據,指出駭客與北韓軍情單位有關

IT服務業者JumpCloud於7月證實遭到網路攻擊,現在研究人員找到新的證據。資安業者Mandiant指出,這起事故幕後指使者是名為UNC4899的北韓駭客組織,原因是這些駭客一度在利用VPN服務隱匿攻擊行動的過程裡,不慎出現了違反操作安全(OpSec)的錯誤,而曝露了攻擊來源——出現來自平壤的IP位址。

研究人員最早在6月27日,看到JumpCloud用戶的代理程式執行惡意Ruby指令碼,此指令碼主要功能是下載並執行第二階段攻擊的惡意酬載,攻擊者取得初始存取權限的24小時之內,便部署後門程式,然後利用macOS內建的應用程式plist,維持在受害電腦運作。駭客運用名為Fullhouse.doored、Stratofear、Tiedye後門程式來進行後續的攻擊行動。

而對於這些駭客的來歷,研究人員指出,UNC4899隸屬於北韓人民軍總參謀偵察總部(RGB),專門攻擊加密貨幣相關產業,很可能與另一個北韓駭客組織TraderTraitor有所關連。

【漏洞與修補】

資安業者Wiz針對Ubuntu用戶提出警告,他們發現該作業系統的OverlayFS檔案系統模組出現權限提升漏洞CVE-2023-2640,以及可被用於執行任意程式碼的漏洞CVE-2023-32629,CVSS風險評分介於5.4至7.8。

研究人員指出,這些漏洞發生的原因,在於Canonical曾在2018年修改該作業系統搭配的OverlayFS元件,到了2019年、2022年,Linux基金會對於OverlayFS官方版本做出更動,而Canonical後續在導入新程式碼的過程,發生與2018年對OverlayFS更動的程式碼造成衝突的狀況。因此,上述OverlayFS漏洞皆為Ubuntu獨有,估計4成使用者可能受影響。

由於目前已經出現利用這些漏洞的攻擊手法,用戶若不盡快完成修補,將淪為駭客下手目標。

【資安防禦措施】

7月26日美國證券交易委員會(SEC)通過新的規定,要求上市公司若是遭遇重大資安事件,必須在4個工作天之內透過8-K文件揭露,當中應詳細說明事件發生的時間、性質、規模,以及對公司的影響。不過,若是揭露資安事故可能對美國國家安全或公共安全帶來重大風險,企業可申請延後揭露。這項規定將在聯邦公報發布後的30天正式生效。

目前該規定尚有爭議,例如:如何認定重大資安事件?而過早揭露資安事故,也有可能對公司或外界帶來更嚴重的危害。

【其他新聞】

近期資安日報

【7月26日】 駭客利用Ivanti行動裝置管理平臺的零時差漏洞,攻擊挪威政府的資訊系統

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09