國內製造業近期陸續傳出遭到攻擊的情況,有些影響到供應商,有些則攻入企業環境,例如,先前有勒索軟體駭客LockBit聲稱竊得台積電內部資料的事故(台積電否認遭到入侵),但今天傳出有其他公司遭遇網路攻擊,甚至影響正常營運。昨日中華汽車在股市公開觀測站發布重大訊息,表示遭遇資安事故,有資安專家認為很可能就是勒索軟體攻擊,且疑似關閉防火牆而讓駭客有可乘之機。

蘋果針對行動裝置、電腦、穿戴裝置發布作業系統更新也相當值得留意,因為,其中一項零時差漏洞涉及卡巴斯基6月揭露的零點擊攻擊行動Operation Triangulation。

廣泛受到警消單位運用的無線電,有資安業者發現其通訊協定存在一系列漏洞TETRA:Burst,並指出他們已向多個國家的相關單位,以及無線電設備製造商進行通報。

【攻擊與威脅】

7月24日中華汽車於股市公開觀測站發布重大訊息,表示部分資訊系統遭到惡意攻擊,該公司資訊部門啟動防禦機制,並進行復原作業,協同外部資安專家後續處理,而對於營運帶來的影響,該公司表示尚在釐清。根據民視新聞的報導,有資安專家認為,此起事故很有可能是駭客勒索事件,並指出中華汽車已出現部分產線停工的情況,現正全面針對相關系統及設備進行檢修。

7月24日中華汽車於股市公開觀測站發布重大訊息,表示部分資訊系統遭到惡意攻擊,該公司資訊部門啟動防禦機制,並進行復原作業,協同外部資安專家後續處理,而對於營運帶來的影響,該公司表示尚在釐清。根據民視新聞的報導,有資安專家認為,此起事故很有可能是駭客勒索事件,並指出中華汽車已出現部分產線停工的情況,現正全面針對相關系統及設備進行檢修。

而對於本次事故發生的原因,有資安專家推測,可能是因為資訊部門在系統整修或更新期間,為便於遠端連線操作,短暫關閉防火牆而釀禍,駭客趁機入侵並取得控制權,並索討高額解鎖費用。截至目前為止,該公司尚未出現個資外洩的跡象。

軟體開發問題追蹤系統Jira的外掛程式路徑穿越漏洞被用於攻擊行動

美國系統網路安全協會(SANS Institute)旗下的Internet Storm Center(ISC)提出警告,他們看到來自中國的IP位址,針對軟體開發問題追蹤系統Jira的外掛程式Stagil navigation for Jira發動攻擊,駭客鎖定今年2月底被揭露的高風險漏洞CVE-2023-26255、CVE-2023-26256(CVSS風險評分皆為7.5)而來,這些漏洞為路徑穿越漏洞,攻擊者可藉此竄改snjCustomDesignConfig及snjFooterNavigationConfig的fileName參數,而能在檔案系統進行讀取或是穿越,外掛程式開發商於同月發布2.0.52版予以修補。

研究人員指出,針對上述漏洞的攻擊行動並非首度出現,今年3月底已有相關攻擊,且疑為相同的駭客所為。

物流業者DHL證實遭到MOVEit Transfer零時差漏洞攻擊波及

根據資安新聞網站The Record的報導,物流業者DHL的英國分公司正在調查資料外洩事件,原因是MOVEit Transfer系統遭遇零時差漏洞攻擊,而遭到波及。該公司確認他們的其中一家軟體供應商,受到MOVEit Transfer的漏洞影響,但並未透露受害規模及範圍。

【漏洞與修補】

蘋果修補瀏覽器排版引擎WebKit、系統核心的零時差漏洞

7月24日蘋果針對旗下的電腦、行動裝置、穿戴裝置,推出iOS 16.6與15.7.8、iPadOS 16.6與15.7.8、macOS Ventura 13.5、macOS Monterey 12.6.8、macOS Big Sur 11.7.9、tvOS 16.6、watchOS 9.6,以及電腦版Safari 16.6,當中修補了兩個已被用於攻擊行動的零時差漏洞CVE-2023-37450、CVE-2023-38606。

CVE-2023-37450為10日該公司在快速安全回應(RSR)公告的WebKit排版引擎漏洞,該漏洞起因是在處理網頁內容的過程出現異常,而有可能被用於執行任意程式碼。

另一個漏洞CVE-2023-38606則是存在於作業系統核心,已有攻擊者針對執行iOS 15.7.1以下版本的行動裝置利用該漏洞。卡巴斯基研究人員指出,CVE-2023-38606是Operation Triangulation間諜軟體的零點擊攻擊鏈的其中一部分,呼籲使用者應儘速更新所有的蘋果裝置。

資料來源

1. https://www.bleepingcomputer.com/news/apple/apple-fixes-new-zero-day-used-in-attacks-against-iphones-macs/

2. https://twitter.com/oct0xor/status/1683563098571931648

研究人員揭露AMD處理器漏洞Zenbleed,攻擊者可攔截處理器的敏感資訊

7月24日AMD發布資安通告,修補名為Zenbleed的記憶體釋放後濫用(UAF)漏洞CVE-2023-20593,一旦攻擊者利用這項漏洞,就有機會從部分搭載Ryzen及EPYC處理器的電腦取得密碼、金鑰等機密資訊。

7月24日AMD發布資安通告,修補名為Zenbleed的記憶體釋放後濫用(UAF)漏洞CVE-2023-20593,一旦攻擊者利用這項漏洞,就有機會從部分搭載Ryzen及EPYC處理器的電腦取得密碼、金鑰等機密資訊。

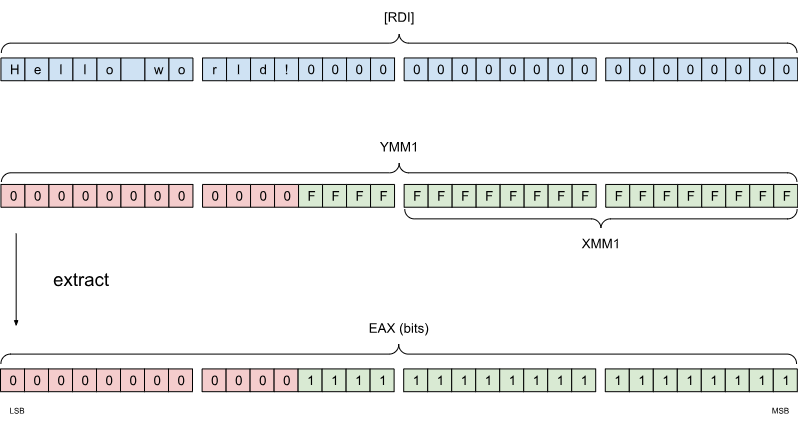

該漏洞出現於處理器執行推測執行(speculative execution)的過程中,處理vzeroupper指令不當所致,而有可能導致資料被儲存在YMM暫存器,未依照程序刪除,使得攻擊者有機會存取相關內容,影響Ryzen 3000、Threadripper 3000、4000、PRO 4000 、5000、7020、EPYC Rome等型號的Zen 2系列處理器,對此,該公司發布新版韌體予以修補。

遠端登入工具OpenSSH存在漏洞,可能讓攻擊者對於Linux作業系統發動命令注入攻擊

資安業者Qualys揭露OpenSSH的RCE漏洞CVE-2023-38408,此漏洞存在於金鑰暫存元件ssh-agent,影響9.3p1及之前版本的OpenSSH。攻擊者一旦利用該漏洞,就有可能藉由轉發SSH金鑰(SSH agent forwarding)的機制,遠端下達任意命令。

研究人員在執行Ubuntu Desktop 22.04、21.10的電腦上成功進行概念性驗證攻擊(PoC),研判其他Linux作業系統也可能會存在相關風險。對此,OpenSSH開發團隊獲報後,發布了9.3p2修補這項漏洞。

廣受軍警單位採用的無線電通訊協定TETRA加密機制存在漏洞,恐被攻擊者用於干擾通訊

資安業者Midnight Blue揭露無線通訊標準協定Terrestrial Trunked Radio(TETRA)的安全漏洞,這些漏洞分別是CVE-2022-24401、CVE-2022-24402、CVE-2022-24404、CVE-2022-24403、CVE-2022-24400,統稱TETRA:Burst。

資安業者Midnight Blue揭露無線通訊標準協定Terrestrial Trunked Radio(TETRA)的安全漏洞,這些漏洞分別是CVE-2022-24401、CVE-2022-24402、CVE-2022-24404、CVE-2022-24403、CVE-2022-24400,統稱TETRA:Burst。

其中,CVE-2022-24401與CVE-2022-24402為重大等級,CVE-2022-24401發生的原因與產生無線通訊的加密金鑰Air Interface Encryption(AIE)有關,而有可能遭到解密並引發Decryption Oracle攻擊;CVE-2022-24402則存在於TETRA的其中一種加密演算法TEA1,可在數分鐘內暴力破解當中使用的80位元金鑰。

研究人員指出,CVE-2022-24401或CVE-2022-24404都能被用來攔截全程加密(E2EE)保護的流量,或是注入惡意內容,而有可能讓駭客干擾警察或是軍方的無線通訊。這些漏洞的發現源自於該資安業者在2021年啟動的研究,過程中,他們也通報各國執法機關、資安機構、設備製造商,但尚不清楚這些漏洞是否遭到利用。

資料來源

1. https://www.vice.com/en/article/4a3n3j/backdoor-in-police-radios-tetra-burst

2. https://www.theregister.com/2023/07/24/tetra_hardware_backdoor_opened_by/

AMI基板管理控制器MegaRAC出現重大漏洞,恐導致伺服器服務中斷

資安業者Eclypsium揭露American Megatrends International(AMI)的MegaRAC基版管理控制器(BMC)漏洞CVE-2023-34329、CVE-2023-34330(CVSS風險評分9.9、8.2),並指出攻擊者若是串連這些漏洞,其危險程度即達到CVSS風險評分10分。

CVE-2023-34329為透過HTTP標頭欺騙的身分驗證繞過漏洞,CVE-2023-34330則是能藉由Dynamic Redfish Extension介面進行程式碼注入的漏洞,一旦攻擊者將兩者搭配運用,就能在取得BMC管理介面存取權限、但不知道帳密的情況下,在伺服器上執行任意程式碼、阻斷伺服器運作。由於上述的漏洞利用,是欺騙BMC將HTTP請求視為來自內部的網路連接埠而達成,若是相關的連接埠曝露於網際網路,攻擊者可直接從遠端上傳或執行任意程式碼。

而對於上述漏洞的發現,研究人員表示,技嘉2021年遭勒索軟體RansomEXX攻擊時,駭客外流了一批機密資料,他們最近取得這些資訊之後,進行調查,因此才發現這些漏洞。

【其他新聞】

研究人員發現JumpCloud資安事故新證據,指出駭客與北韓軍情單位有關

韓國IIS網頁伺服器遭到北韓駭客Lazarus鎖定,對其散布惡意程式

遠端管理工具Atera的安裝程式出現漏洞,恐被攻擊者用於提升權限

近期資安日報

【7月24日】 駭客假借日本水電公司名義,向當地安卓用戶散布惡意程式SpyNote

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09