上週挪威政府的資訊系統遭到攻擊,並點名駭客鎖定第三方軟體Ivanti Endpoint Manager Mobile的零時差漏洞CVE-2023-35078而來,呼籲所有用戶應儘速套用更新程式修補。但事隔數日,Ivanti再度修補另一個高風險漏洞CVE-2023-35081,並強調在前述的漏洞攻擊行動裡,駭客也同時運用了這個漏洞。是否還有其他可被攻擊濫用的漏洞?有待進一步觀察。

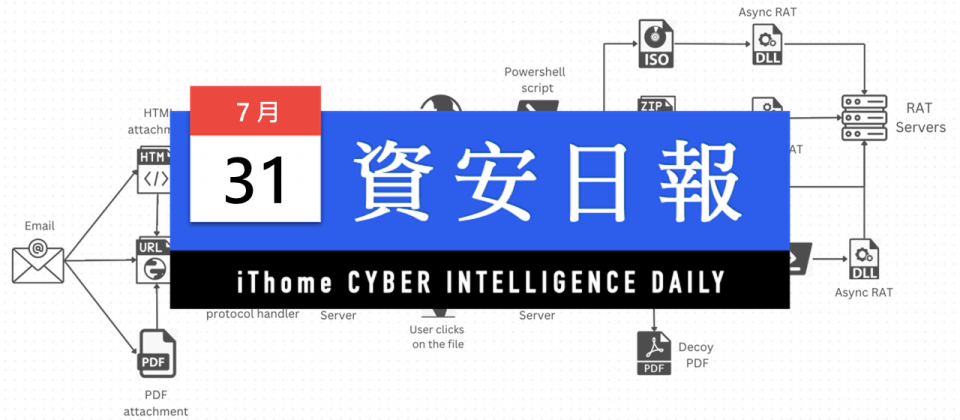

利用Windows搜尋功能網路釣魚攻擊行動,也相當值得留意,有研究人員發現駭客利用Windows搜尋存取遠端伺服器上的惡意檔案,目的是讓使用者誤以為開啟存放於自己電腦的PDF文件,降低戒心而導致電腦被植入木馬程式。

Google威脅情報小組(TAG)針對2022年零時差漏洞公布其觀察的結果,最引人注目的部分,就是點名自家行動裝置作業系統的N-day漏洞現象,因為駭客不需自行尋找零時差漏洞,就能進行這類濫用弱點的攻擊行動。

【攻擊與威脅】

資安業者Trellix揭露濫用Windows搜尋功能的攻擊行動,駭客先是透過帶有URL或是惡意HTML附件的釣魚郵件,將使用者引導到釣魚網站,觸發該網站的JavaScript指令碼執行,然後利用URI協定,於攻擊者控制的伺服器進行資料或檔案搜尋的工作。

資安業者Trellix揭露濫用Windows搜尋功能的攻擊行動,駭客先是透過帶有URL或是惡意HTML附件的釣魚郵件,將使用者引導到釣魚網站,觸發該網站的JavaScript指令碼執行,然後利用URI協定,於攻擊者控制的伺服器進行資料或檔案搜尋的工作。

使用者若是依照指示開啟Windows檔案總管,很有可能會誤以為在自己電腦找到PDF檔案,若不慎開啟會觸發惡意程式碼,或是執行捷徑檔案執行惡意程式庫,最終導致攻擊者於電腦部署RAT木馬程式,如AsyncRAT、Remcos RAT。

惡意軟體IcedID翻新BackConnect模組,對受害電腦帶來更嚴重的威脅

資安業者Cymru指出,自今年初起,駭客針對惡意軟體IcedID的C2通訊模組BackConnect,以及對應的C2基礎設施進行強化,使得此惡意軟體的行蹤更加隱匿,駭客透過C2與其通訊的時間大幅縮短,可能更難察覺。

資安業者Cymru指出,自今年初起,駭客針對惡意軟體IcedID的C2通訊模組BackConnect,以及對應的C2基礎設施進行強化,使得此惡意軟體的行蹤更加隱匿,駭客透過C2與其通訊的時間大幅縮短,可能更難察覺。

研究人員指出,資安業者Palo Alto Networks看到駭客將BackConnect使用的連接埠,今年4月開始將原本TCP的8080埠,更換成443埠(使用HTTPS加密流量),導致該惡意軟體與C2的通訊難以發現。但Cymru的研究人員發現,駭客早在今年1月就開始準備,首先,他們在1月23日看到對應BackConnect的C2伺服器數量,從原本的11臺增加至34臺,而這些伺服器運作的時間,從原本的28天縮短為8天。

此外,研究人員看到駭客透過2個靜態的VPN節點來管理C2。比較特別的是,部分感染IcedID的電腦啟用SOCKS功能,它們也扮演代理伺服器角色,被用於發動垃圾郵件攻擊。

勒索軟體Abyss Locker鎖定VMware ESXi伺服器而來

資安研究團隊MalwareHunterTeam發現,自今年3月出現的勒索軟體Abyss Locker,攻擊目標從Windows電腦延伸到VMware虛擬化平臺ESXi。研究人員看到駭客使用Linux版的勒索軟體,經分析後,確認此惡意軟體專門針對上述虛擬化平臺打造,啟用後,會先列出所有的虛擬機器(VM),並執行3種不同程度的命令,以終止VM的運作,然後將虛擬磁碟、快照、中繼資料,以及其他類型的檔案進行加密。

研究人員Michael Gillespie認為,這些駭客是利用另一款叫做HelloKitty的勒索軟體為基礎,打造Linux版Abyss Locker,並改用ChaCha編碼進行加密,但究竟Abyss Locker是有人模仿HelloKitty的手法犯案,還是HelloKitty東山再起?目前仍不得而知。

Citrix檔案協作雲服務ShareFile在6月被揭露RCE漏洞,7月底已出現攻擊行動

資安業者Greynoise提出警告,Citrix於6月中旬修補的檔案共享系統ShareFile漏洞CVE-2023-24489(CVSS風險評為9.1至9.8分),近期已出現攻擊行動,研究人員約於7月25日看到有來自3個IP位址的攻擊行動,其中2個IP位址過往未曾出現。由於這項漏洞出現在ShareFile的儲存區域控制器,攻擊者可在未經授權的情況下,遠端入侵組織自行管理的儲存區域控制器,進而上傳任意檔案,從而發動RCE攻擊。

資安業者Greynoise提出警告,Citrix於6月中旬修補的檔案共享系統ShareFile漏洞CVE-2023-24489(CVSS風險評為9.1至9.8分),近期已出現攻擊行動,研究人員約於7月25日看到有來自3個IP位址的攻擊行動,其中2個IP位址過往未曾出現。由於這項漏洞出現在ShareFile的儲存區域控制器,攻擊者可在未經授權的情況下,遠端入侵組織自行管理的儲存區域控制器,進而上傳任意檔案,從而發動RCE攻擊。

根據資安業者Assetnote於7月初的調查,他們找到可能有1千個至6千個ShareFile系統曝露在網際網路,再加上網路上已有該漏洞相關的概念性驗證攻擊(PoC)程式碼,Greynoise認為,相關的攻擊行動很可能還會再出現。

資料來源

1. https://www.greynoise.io/blog/introducing-cve-2023-24489-a-critical-citrix-sharefile-rce-vulnerability

2. https://support.citrix.com/article/CTX559517/sharefile-storagezones-controller-security-update-for-cve202324489

3. https://blog.assetnote.io/2023/07/04/citrix-sharefile-rce/

7月27日澳洲網路安全中心(ACSC)、美國網路安全暨基礎設施安全局(CISA)聯手提出警告,影響網頁應用程式的不安全直接物件參照(Insecure Direct Object Reference,IDOR)弱點,有可能被攻擊者大肆利用,進而繞過應用程式的存取控制,導致外部用戶可傳送惡意檔案給內部員工。

而這項公告當中雖然沒有表明那些應用程式受到IDOR波及,但多家資安新聞網站指出,其中一個存在該漏洞的應用系統就是微軟協作平臺Teams。Teams的IDOR漏洞是在資安業者Jumpsec揭露細節後,引起資安圈的關切,美國海軍的資安人員也藉由該類型漏洞開發滲透測試工具TeamsPhisher。CISA指出,這類弱點難以防範,原因是Teams的使用情境眾多,無法透過單一程式庫或是安全功能緩解,再者,則是駭客可運用自動化工具發動攻擊,而有可能引發大規模資料外洩。值得留意的是,並非只有Teams存在IDOR,伊頓、AT&T、美國第一商業銀行的應用系統都曾出現類似弱點。

資料來源

1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-208a

2. https://therecord.media/cisa-australia-warn-of-idor-vulnerabilities

3. https://labs.jumpsec.com/advisory-idor-in-microsoft-teams-allows-for-external-tenants-to-introduce-malware/

【漏洞與修補】

Ivanti再度修補行動裝置管理平臺的零時差漏洞,該漏洞也曾用於攻擊挪威政府

上週挪威政府的資訊系統遭到攻擊,而駭客入侵的管道,就是針對此平臺採用的第三方軟體Ivanti Endpoint Manager Mobile(EPMM,原名MobileIron Core),利用零時差漏洞CVE-2023-35078下手,但現在發現駭客利用的漏洞可能不只一個。Ivanti於7月28日發布EPMM更新軟體,當中修補另一項漏洞CVE-2023-35081(CVSS風險評為7.2分),此為路徑穿越漏洞,通過身分驗證的管理員能用來對EPMM伺服器寫入任意檔案。

值得留意的是,該公司提及這項漏洞能與CVE-2023-35078搭配使用,進一步繞過管理員的身分驗證程序,以及存取控制列表(ACL)的管制。成功同時利用上述2項漏洞,攻擊者就能對EPMM實體寫入惡意檔案,進而透過名為tomcat的使用者來執行作業系統層級的命令。對此,該公司呼籲用戶應儘速套用更新程式,並透露遭受CVE-2023-35078漏洞攻擊的客戶,攻擊者也同樣利用了CVE-2023-35081對其下手。

【其他新聞】

安卓惡意軟體CherryBlos、FakeTrade藉由OCR盜取圖片裡的帳密資料

俄羅斯駭客APT29鎖定東歐外交單位,散布後門程式GraphicalProton

攻擊行動Stark#Mule鎖定韓國而來,假借提供美軍募兵資料散布惡意軟體

近期資安日報

【7月28日】 惡意軟體Nitrogen被用於勒索軟體攻擊,並透過Google、Bing廣告散布

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02