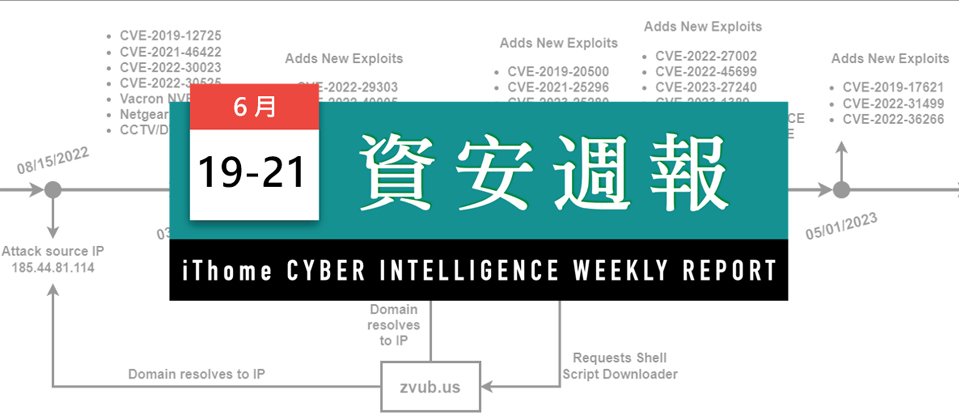

在這一週的漏洞消息方面,有兩大焦點,蘋果在21日針對較早版本iOS、iPadOS(16.5.1、15.7.7),共修補3個已獲報遭鎖定利用的零時差漏洞(CVE-2023-32434、CVE-2034-32435及CVE-2023-32439),而微軟Azure AD的OAuth身分驗證機制被揭露其實作存在缺陷,微軟正著手修補。其他還有兆勤修補NAS漏洞,施耐德電機、Wago設備修補的消息,以及WD將針對未修補重大漏洞的設備,限制存取其雲端服務。

在威脅態勢方面,以路由器安全漏洞消息與殭屍網路動向最受關注,首先是19日華碩發布路由器的韌體更新,修補了9個漏洞,其中3個是今年的新漏洞,6個是早年就揭露的已知漏洞,其中CVE-2022-26376和CVE-2018-1160是重大漏洞;接著是20日TP-Link路由器3月修補的一項漏洞遭新殭屍網路Condi Network鎖定,而我們整理這週資訊時,由於端午連假期間還有一起相關事件,因此這裡也特別補充,那就是Mirai殭屍網路鎖定多家路由器去年或今年上半修補的已知漏洞,針對未修補用戶發動攻擊的情形。

其他攻擊與威脅焦點中,有兩大活動揭露值得注意,一是用戶刪除的AWS S3儲存桶竟遭非法人士占用並散布惡意軟體,另一是針對釣魚工具包去年普遍納入MFA Bypass能力的揭露。其他焦點包括:殭屍網路Tsunami鎖定SSH伺服器,竊資軟體RDStealer透過RDP向C2傳送竊取資料,以及竊資軟體Vidar、Mystic均有攻擊升溫的揭露。

另外,MOVEit Transfer零時差漏洞攻擊持續有後續消息,包括美國有兩個州政府公告民眾個資外洩,以及旗下擁有Avast、Avira、AVG、Norton、LifeLock多家防毒品牌的資安業者Gen Digital也受害,而美國國務院外交安全局更宣布,在其正義獎勵計畫祭出千萬美元懸賞,鼓勵外界舉報幕後Clop勒索軟體集團的資訊。

【6月19日】微軟證實旗下多項服務遭到DDoS攻擊而癱瘓

微軟旗下有幾個雲端服務自6月初出現中斷、無法存取的狀況,該公司雖然證實存在服務停擺的事故,但始終沒有正面說明發生的原因。直到上週末,該公司終於表明這些是因為遭到DDoS攻擊造成,並指出攻擊者的身分是Storm-1359。

有越來越多組織出面證實遭到MOVEit Transfer零時差漏洞攻擊,而在上週末,美國路易斯安那州、奧勒岡州的交通部門皆發布公告,表示民眾的駕照資料可能外洩,並指出影響範圍。

遭到棄置的AWS S3儲存桶有可能成為駭客散布惡意軟體的管道!有資安業者針對GitHub發布的資安通告進行追查,結果發現,有不少惡意軟體也利用這種方式代管。

【6月20日】竊資軟體Mystic針對瀏覽器、加密貨幣錢包、密碼管理器等應用程式而來

新的竊資軟體攻擊行動引發研究人員關注而提出警告,資安業者Zscaler、Cyfirma不約而同公布竊資軟體Mystic的調查結果,並指出該惡意程式雖然從4月才首度現身,但相關功能非常完整,所造成的威脅程度不容小覷。

駭客濫用社群網站散布惡意程式的情況,過往大多是臉書、推特,但最近也有利用不同類型社群網站的情況。例如,在木馬程式DcRAT的攻擊行動裡,就是利用名為OnlyFans的網站對用戶下手。

【6月21日】微軟Azure AD傳出存在OAuth漏洞,可被用於帳號挾持

OAuth身分驗證機制的應用越來越普遍,然而這類機制一旦實作上出現不足之處,有可能造成嚴重的後果。例如,近期資安業者Descope揭露雲端目錄服務Azure AD有個漏洞,取名為nOAuth,並認為攻擊者可輕易利用,將其用於挾持使用者的Azure AD帳號。

駭客鎖定Linux伺服器並透過暴力破解嘗試SSH帳密的攻擊,最近又有一起行動。殭屍網路Tsunami藉由這種手法劫持Linux伺服器,目的綁架這些伺服器用於DDoS攻擊與挖礦。

新的竊資軟體最近也不斷出現,而現在有一支名為RDStealer的這類惡意程式,引起研究人員關注,因為當中外洩資料的手法很特別:他們濫用遠端桌面連線(RDP)向C2傳送檔案。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23