紅隊演練工具被駭客濫用的情況不斷發生,其中最常見的是Cobalt Strike,後來又有Brute Ratel C4(BRC4),以及採用Go語言開發的Geacon,但這些工具主要都是針對IT網路環境而來。最近資安業者Mandiant揭露名為CosmicEnergy的惡意軟體,並指出該程式最初的用途,可能是針對工業控制環境進行紅隊演練的工具。

殭屍網路Mirai的攻擊行動也相當值得留意,其中的IZ1H9變種鎖定了光纖數據機、Wi-Fi無線路由器、上網行為事件記錄系統而來,值得留意的是,駭客特別針對了兆勤(Zyxel)光纖數據機2年前修補的漏洞下手。

D-Link上週修補了網路設備管理系統D-View 8的漏洞,其中有2個屬於重大層級,但引起眾人關注的是,該公司提供的新版程式並非正式版本,而是處於測試階段的版本,此舉將導致使用者面臨修補與否的選擇難題。

【攻擊與威脅】

惡意軟體CosmicEnergy鎖定電力供應業者的工控系統而來

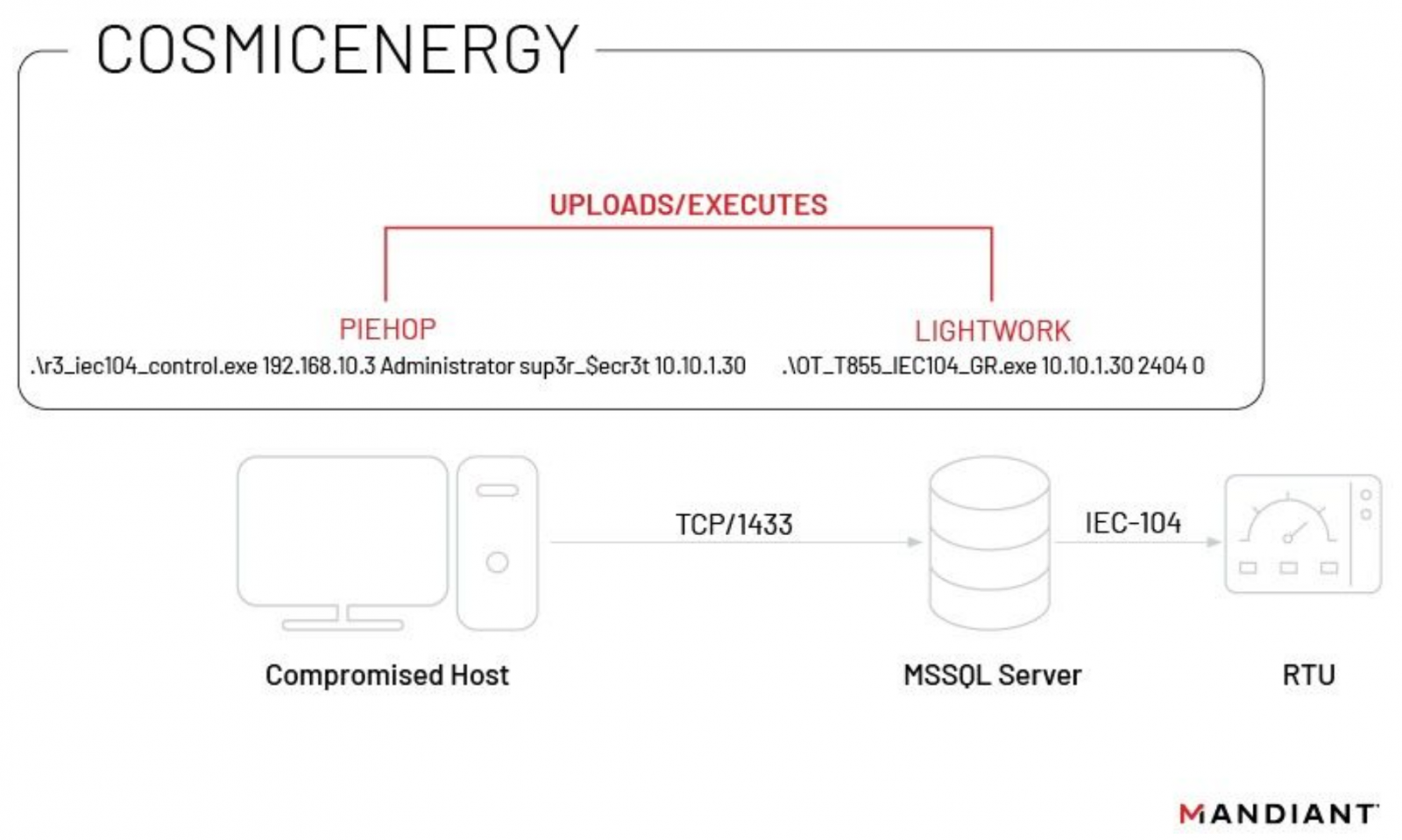

資安業者Mandiant揭露從2021年12月開始出沒的操作科技(OT)惡意軟體CosmicEnergy,此惡意程式專門針對歐洲、中東、亞洲的電力傳輸機構裡,符合IEC 60870-5-104(IEC-104)標準的遠端終端設備(RTU)下手,且與資料破壞軟體Industroyer有共通特徵。

資安業者Mandiant揭露從2021年12月開始出沒的操作科技(OT)惡意軟體CosmicEnergy,此惡意程式專門針對歐洲、中東、亞洲的電力傳輸機構裡,符合IEC 60870-5-104(IEC-104)標準的遠端終端設備(RTU)下手,且與資料破壞軟體Industroyer有共通特徵。

攻擊者一旦成功入侵目標設備,就有可能藉由名為Piehop的工具,從MSSQL伺服器挖掘RTU設備的帳密,再利用惡意程式Lightwork下達開關命令。研究人員指出,CosmicEnergy起初很可能是用於紅隊演練,模擬來自俄羅斯IT業者Rostelecom-Solar的攻擊,現在可能變成俄羅斯駭客的作案工具,而對於電網系統造成威脅。

殭屍網路Mirai變種IZ1H9鎖定上網設備、事件記錄分析系統漏洞而來

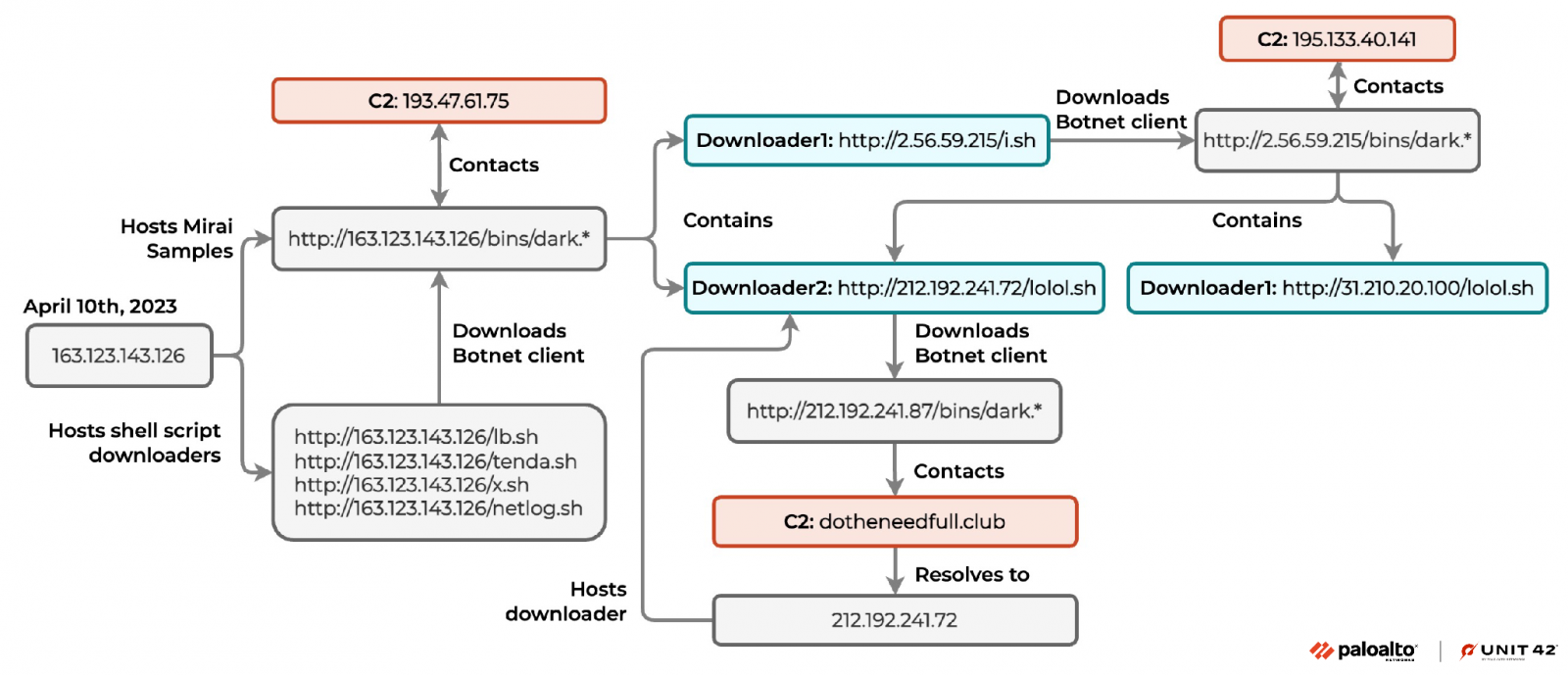

資安業者Palo Alto Networks揭露殭屍網路Mirai變種IZ1H9,此惡意程式約自2021年11月出現,到了2023年4月,研究人員再度發現相關攻擊流量,駭客從特定的IP位址取得名為lb.sh的Shell指令碼下載程式,一旦執行,該程式會先刪除目標設備上的事件記錄檔案,並針對設備的硬體架構植入特定的殭屍網路機器人(Bot)。

資安業者Palo Alto Networks揭露殭屍網路Mirai變種IZ1H9,此惡意程式約自2021年11月出現,到了2023年4月,研究人員再度發現相關攻擊流量,駭客從特定的IP位址取得名為lb.sh的Shell指令碼下載程式,一旦執行,該程式會先刪除目標設備上的事件記錄檔案,並針對設備的硬體架構植入特定的殭屍網路機器人(Bot)。

值得留意的是,這次駭客針對的漏洞涵蓋不同網路設備與資安系統,例如,騰達(Tenda)G103數據機的命令注入漏洞CVE-2023-27076(CVSS風險評分9.8)、必聯(LB-Link)無線路由器的命令注入漏洞CVE-2023-26801(CVSS風險評分9.8)、神州數碼(DCN)DCBI-Netlog-LAB上網行為事件記錄系統的RCE漏洞CVE-2023-26802(CVSS風險評分9.8),還有2020年12月兆勤(Zyxel)修補旗下多款光纖數據機的RCE漏洞(未有CVE編號、CVSS風險評分)。

資安業者ClearSky揭露伊朗駭客組織TA456(亦稱Tortoiseshell、Crimson Sandstorm)的水坑式攻擊行動,駭客針對以色列航運、物流、金融服務等領域的業者網站下手,植入惡意JavaScript指令碼,收集使用者的作業系統語系、IP位址、螢幕解析度、存取網站的URL等系統資訊,至少有8個組織的網站遭受相關攻擊。

研究人員特別提及,這些網站逾半數(5個)使用主機代管業者uPress的服務,而該業者曾於2020年遭駭客組織Hackers of Savior盯上,數千個代管的以色列網站遭到破壞,採用該公司服務的網站很有可能成為駭客下手的目標。

資安業者Check Point揭露伊朗駭客組織Agrius的勒索軟體Moneybird攻擊行動,駭客先透過以色列組織面向網際網路的伺服器下手,透過其漏洞取得內部網路的存取權限,接著假借憑證檔案的名義挾帶名為ASPXSpy的Web Shell,並部署於受害組織,過程中駭客躲在ProtonVPN的節點後面執行。

然後,駭客利用多種開源工具,如:SoftPerfect Network Scanner、Plink、PuTTY、ProcDump、FileZilla,進行網路偵察、橫向移動、竊取帳密資料,以及洩露機密資料。最終攻擊者透過檔案共享服務下載勒索軟體,將電腦上特定的共用資料夾檔案加密,並留下勒索訊息。

研究人員指出,有別於這些駭客先前使用資料破壞軟體(Wiper),這次開始使用自行打造的新勒索軟體,突顯了該組織的開發實力。

勒索軟體Buhti鎖定列印管理系統PaperCut的漏洞而來

勒索軟體駭客組織Buhti(亦稱Blacktail)先是使用以Go語言打造的Linux勒索軟體發動攻擊,但如今他們將攻擊範圍擴及Windows電腦。

資安業者賽門鐵克揭露勒索軟體Buhti的最近動態,駭客利用洩露的LockBit 3.0(亦稱LockBit Black)開發工具,打造了Windows版勒索軟體,然後利用列印管理系統PaperCut的漏洞CVE-2023-27350入侵目標組織,於受害電腦部署Cobalt Strike、Meterpreter、Sliver、AnyDesk、ConnectWise等軟體,竊取帳密資料並進行橫向移動,搜括組織的機密檔案,最終執行勒索軟體並留下勒索訊息。

而對於Linux版勒索軟體Buhti,研究人員也有新的發現,該勒索軟體是使用勒索軟體Babuk原始碼打造而成。

在大部分的勒索軟體攻擊當中,駭客通常會要求受害者使用加密貨幣支付贖金,但現在也有駭客要求以其他方式付錢。資安業者Cyble揭露名為Obsidian ORB的勒索軟體,其特別之處就是駭客要求受害者使用禮物卡付款,這些禮物卡包含了Paysafe、Payday線上支付平臺的點數,也包含了Roblox、Steam等遊戲的點數。

而對於該勒索軟體的攻擊手段,研究人員指出,此勒索軟體僅會針對小於2 MB的檔案,同時利用RSA和AES演算法加密,但對於超過上述大小的檔案,駭客則是藉由寫入隨機資料來進行破壞。

雲端服務業者Cloudflare在臺灣資安大會揭露2023第1季DDoS攻擊態勢,並針對DNS放大攻擊升溫的態勢提出警告

Cloudflare針對今年第1季的DDoS攻擊趨勢進行分析,並於本月舉行的2023臺灣資安大會公布進一步的觀察。Cloudflare解決方案工程師姜景懷指出,該季整體攻擊流量較前一季增加6%,但值得留意的是,10 Gbps至100 Gbps流量的攻擊增加比例最高,數量翻倍成長(增加126%),會出現這樣的情況,姜景懷認為很可能就是如此規模的流量,就足以影響大多數企業網站的營運。

其中最值得留意的現象,是意圖癱瘓DNS的DDoS攻擊出現大幅增加的狀況,而成為本季網路層DDoS攻擊比例最高的類型,占比接近三分之一(29.7%),姜景懷表示,臺灣也有政府機關傳出相關事故。排名第2、第3的是SYN洪水攻擊、UDP攻擊,它們均占有約21%的比例。

【漏洞與修補】

網路設備業者D-Link於5月17日針對旗下的網路設備管理系統D-View 8發布新版軟體,目的是修補ZDI去年底通報的漏洞。其中,最嚴重的是CVE-2023-32165、CVE-2023-32169,CVSS風險評分皆為9.8。

CVE-2023-32165為RCE漏洞,起因是在對於檔案進行作業之前,該系統對於使用者提供的路徑缺乏適當驗證,攻擊者藉此可取得最高權限來執行程式碼;CVE-2023-32169則是身分驗證繞過漏洞,起因是有特定類別的元件採用寫死的加密金鑰,而使得未經授權的攻擊者能竄改組態,或是植入惡意軟體。

值得留意的是,雖然該公司呼籲用戶應儘速更新軟體來緩解漏洞,但也提及他們提供的程式尚在測試階段,可能會有不穩定的情況。

資安業者Salt揭露跨平臺應用程式框架Expo的漏洞CVE-2023-28131,該漏洞出現於AuthSession重新導向代理伺服器服務,攻擊者一旦利用這項漏洞,就有機會劫持使用者存取的應用程式或網站帳號,攻擊者可透過電子郵件或簡訊等方式,傳送惡意連結,進而竊取受害者個資或信用卡資料,甚至進行詐騙。

由於此服務讓使用者可利用臉書、推特、Google等帳號進行OAuth身分驗證,攻擊者也可能假冒這類社群網站或是網站服務提供者,進行其他攻擊,CVSS風險評分為9.6。

對此,Expo發布了修補程式,並強調尚未發現漏洞被用於攻擊行動的跡象。Expo維護團隊亦呼籲應用程式開發人員,最好直接與服務供應商連結,不要透過上述的中介網站進行使用者身分驗證。

【其他新聞】

駭客挾持Microsoft 365帳號並濫用RPMSG附件竊密

安卓間諜軟體Predator鎖定媒體、政治人物、Meta高階主管而來

PHP軟體管理平臺Pimcore出現漏洞,若不修補恐被用於執行任意程式碼

近期資安日報

【5月25日】 伊朗駭客部署後門程式PowerExchange,將受害組織的郵件伺服器當作C2來隱匿行蹤

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03