一個月前修補的防火牆漏洞,近期有資安業者提出警告,有可能即將發生攻擊行動。資安業者Rapid7針對兆勤科技(Zyxel)上個月修補的重大漏洞CVE-2023-28771提出警告,原因是至少有4萬臺防火牆設備曝險,並認為即將會出現漏洞攻擊行動。巧合的是,今(24日)兆勤呼籲防火牆、VPN設備用戶儘速安裝新版韌體,但並未提及修補的漏洞資訊,是否與Rapid7警告的這項漏洞有關?有待進一步釐清。

印度駭客默默濫用AWS EC2實體挖礦的攻擊行動也相當值得留意,因為,這些駭客之所以能入侵特定的EC2帳號,是從程式碼儲存庫GitHub、GitLab,以及文字共享服務Pastebin下手,找出曝露的AWS帳密資料而能得逞。

【攻擊與威脅】

研究人員針對Zyxel防火牆漏洞提出警告,至少有4.2萬臺設備可能曝險

兆勤科技(Zyxel)於4月底修補旗下防火牆、VPN設備的漏洞CVE-2023-28771(CVSS風險評分9.8),但最近有資安業者對此提出警告,他們發現仍有很多設備尚未套用新版韌體而可能曝險。

兆勤科技(Zyxel)於4月底修補旗下防火牆、VPN設備的漏洞CVE-2023-28771(CVSS風險評分9.8),但最近有資安業者對此提出警告,他們發現仍有很多設備尚未套用新版韌體而可能曝險。

資安業者Rapid7上週提出警告,他們透過物聯網搜尋引擎Shodan,找到約4.2萬臺未修補CVE-2023-28771的Zyxel設備暴露在網際網路上,而這項數字,並不包含同樣未修補該漏洞且暴露在網際網路的VPN設備,因此實際可能成為駭客攻擊的目標數量遠大於此。研究人員指出,由於這項漏洞存在於網際網路金鑰交換(IKE)封包解密工具,此為Zyxel提供IPSec VPN服務的重要元件,即使IT人員並未啟用VPN功能也會曝險。研究人員指出,雖然截至5月19日尚未發現攻擊行動,但因為有大量設備存在上述漏洞,他們認為駭客很快就會對其下手。

事隔不到一週,兆勤於24日凌晨表示,該公司防火牆設備23日遭遇大規模的記憶體緩衝區溢位攻擊,全球都受到影響,呼籲IT人員要儘速升級韌體因應,最好能斷開WAN或是重新開機再更新,後來,該公司又改口指出,相關的韌體緊急更新,是因應防火牆的VPN連線中斷、網頁管理介面異常的情況。不過,該公司沒有透露上述情形是否與CVE-2023-28771有關。

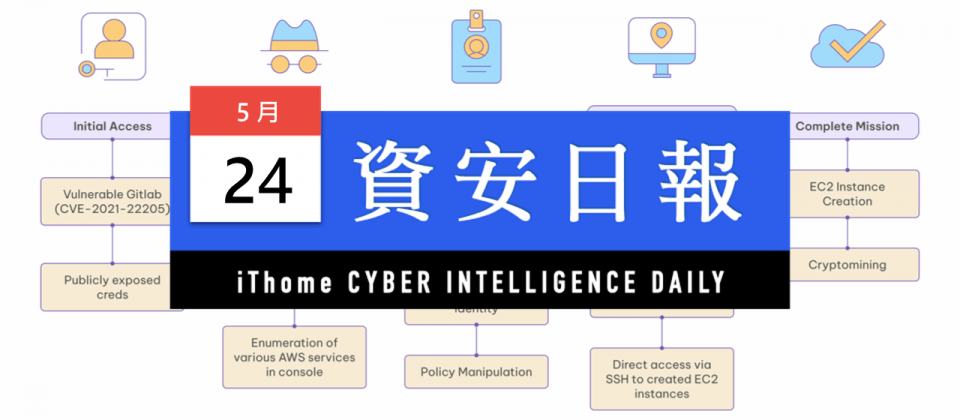

雲端安全業者Permiso揭露自2021年11月開始出現的挖礦攻擊行動,印度駭客組織GUI-vil針對AWS EC2執行個體服務下手,利用這些運算資源來進行挖礦,最近一起攻擊發生在今年4月。

雲端安全業者Permiso揭露自2021年11月開始出現的挖礦攻擊行動,印度駭客組織GUI-vil針對AWS EC2執行個體服務下手,利用這些運算資源來進行挖礦,最近一起攻擊發生在今年4月。

駭客先是從GitHub、Pastebin挖掘外洩的AWS帳密,或是針對存在弱點的GitLab執行個體下手(其中一個被利用的漏洞是CVE-2021-22205),一旦成功入侵AWS EC2的環境,這些駭客就會尋找可用來挖礦的S3儲存桶,並透過AWS的網頁主控臺進行控制。

比較特別的是,這些駭客偏好利用具備使用者圖形介面(GUI)的工具來發動攻擊,其中一種工具是特定版本的S3 Browser。此外,駭客在攻擊的過程裡,會建立新的使用者,但為了避免被察覺,他們會刻意依照受害組織的命令規則設定使用者名稱。

北韓駭客Kimsuky透過惡意軟體RandomQuery發動攻擊

資安業者SentinelOne揭露北韓駭客組織Kimsuky近期的攻擊行動,主要針對追蹤北韓資訊的服務、人權鬥士,以及聲援北韓流亡人士的組織而來。駭客從5月5日開始,先是假借網路媒體每日北韓(Daily NK)的名義寄送釣魚郵件,並挾帶Windows說明檔案(CHM)的附件,一旦收信人開啟CHM檔案,電腦就會執行Visual Basic指令碼,發出HTTP GET請求下載第2階段惡意酬載RandomQuery,此惡意程式會收集目標系統的中繼資料、正在執行的處理程序、已安裝的應用程式等,並回傳C2中繼站。

研究人員指出,駭客為了混淆視聽,也會在網域名稱裡,設置含有com或是kr等常被用於頂級網域(TLD)的字串。

資安業者Fortinet揭露惡意驅動程式Wintapix的攻擊行動,駭客自2020年5月,針對沙烏地阿拉伯、約旦、卡達、阿拉伯聯合大公國等中東國家下手,利用該驅動程式停用目標電腦的防毒軟體,並取得相關存取權限,然後透過Shell Code工具Donut發動第2階段攻擊。

研究人員推測,利用上述驅動程式的駭客可能來自伊朗,並認為駭客也會針對Exchange下手。

資安業者Cofense指出,他們在今年5月上旬,發現駭客濫用電子報發送軟體SuperMailer寄送網路釣魚郵件的情況大幅增加,本月已有約14%用於竊取帳密的網釣郵件是透過上述的軟體製作、寄送,且廣泛攻擊多種產業,包含營造業、能源、金融服務、食品服務、政府、醫療、資訊與分析、保險、製造業等。

駭客透過SuperMailer的客製化郵件及大量發送的功能,並藉由開放任意重新導向的弱點,以及URL網址隨機化等手法,來通過組織的郵件安全系統。

【漏洞與修補】

Google威脅分析小組(TAG)於3月底,揭露間諜軟體開發商Variston利用的多個零時差漏洞,駭客將購得的惡意程式用於攻擊阿拉伯聯合大公國。其中1個存在於三星手機的漏洞CVE-2023-21492(CVSS風險評分為4.4)近日得到修補。

三星於5月份的例行更新裡修補上述漏洞,並指出該漏洞已出現攻擊行動,這項漏洞影響執行Android 11、12、13版作業系統的部分三星裝置,攻擊者可用來提升權限,進而繞過名為位址空間組態隨機載入(ASLR)的記憶體防護措施。美國網路安全暨基礎設施安全局(CISA)也於5月19日,將其列入已被利用的漏洞列表(KEV),要求聯邦機構於6月9日完成修補。

【資安防禦措施】

研究人員打造大型語言機器學習模型DarkBERT,可自動化從暗網收集威脅情報

韓國科學技術院(KAIST)的研究人員與智慧資料業者S2W聯手,打造名為DarkBERT的客製化自然語言處理(NLP)模型,他們收集約610萬個暗網網頁的英文文字對此模型進行進行訓練,並將其成品與市面上2款知名的NLP模型進行比較,這些分別是Google推出的隱碼語言模型BERT,以及Meta開發的RoBERTa。

根據上述機構與業者的測試結果而言,無論是在偵測勒索軟體外洩資料網站、需要特別留意的威脅偵測面向,以及找出威脅關鍵字等工作上,他們均發現DarkBERT的能力皆明顯優於BERT及RoBERTa。

【其他新聞】

國家級駭客GoldenJackal鎖定中東、南亞政府與外交機構下手

德國軍武製造商Rheinmetall證實遭到勒索軟體BlackBasta攻擊

【2023臺灣資安大會】避免資安意識培訓失敗3大主因,可混搭5種模式打造客製化課程

【2023臺灣資安大會】今年要求1千4百多家公司設置專責資安單位,目前僅2成達標

近期資安日報

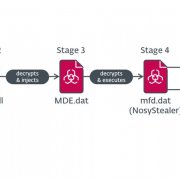

【5月23日】 勒索軟體駭客BlackCat利用惡意驅動程式Poortry發動攻擊,繞過防毒軟體偵測

熱門新聞

2025-12-22

2025-12-22

2025-12-19

2025-12-23

2025-12-19

2025-12-21