為了迴避資安系統的偵測,過往駭客大肆利用滲透測試工具Cobalt Strike,後來出現改用Brute Ratel C4(BRC4)現象,而最近這樣的情況又出現了新的變化,研究人員發現利用另一款名為Geacon滲透測試工具的攻擊行動升溫,而這套軟體是有人透過Go語言改寫Cobalt Strike打造而成。

駭客利用外流的勒索軟體Babuk原始碼打造自己的攻擊工具,這樣的情況也越來越常見,繼先前有研究人員指出已有10個勒索軟體家族藉此發展針對VMware ESXi而來的程式,又有名為RA Group駭客組織也如法砲製,打造自己的勒索軟體,並在1個星期裡就入侵了4個組織。

針對家用路由器而來的攻擊行動,也相當值得我們留意。有研究人員揭露針對TP-Link路由器的攻擊行動,並指出駭客所採用的後門程式Horse Shell,也可能拿來感染其他廠牌的路由器。

【攻擊與威脅】

以Go語言打造的Cobalt Strike衍生版本遭到濫用,被用於攻擊Mac電腦

有開發人員透過Go語言重新打造滲透測試工具Cobalt Strike的Beacon元件,並將其命名為Geacon,但在開發者提供免費版本(Geacon Plus)後,傳出駭客開始將其用於攻擊Mac電腦。資安業者SentinelOne於惡意軟體分析平臺VirusTotal上,發現有人在4月5日及11日先後上傳了疑似被用於攻擊行動的惡意Geacon檔案。

有開發人員透過Go語言重新打造滲透測試工具Cobalt Strike的Beacon元件,並將其命名為Geacon,但在開發者提供免費版本(Geacon Plus)後,傳出駭客開始將其用於攻擊Mac電腦。資安業者SentinelOne於惡意軟體分析平臺VirusTotal上,發現有人在4月5日及11日先後上傳了疑似被用於攻擊行動的惡意Geacon檔案。

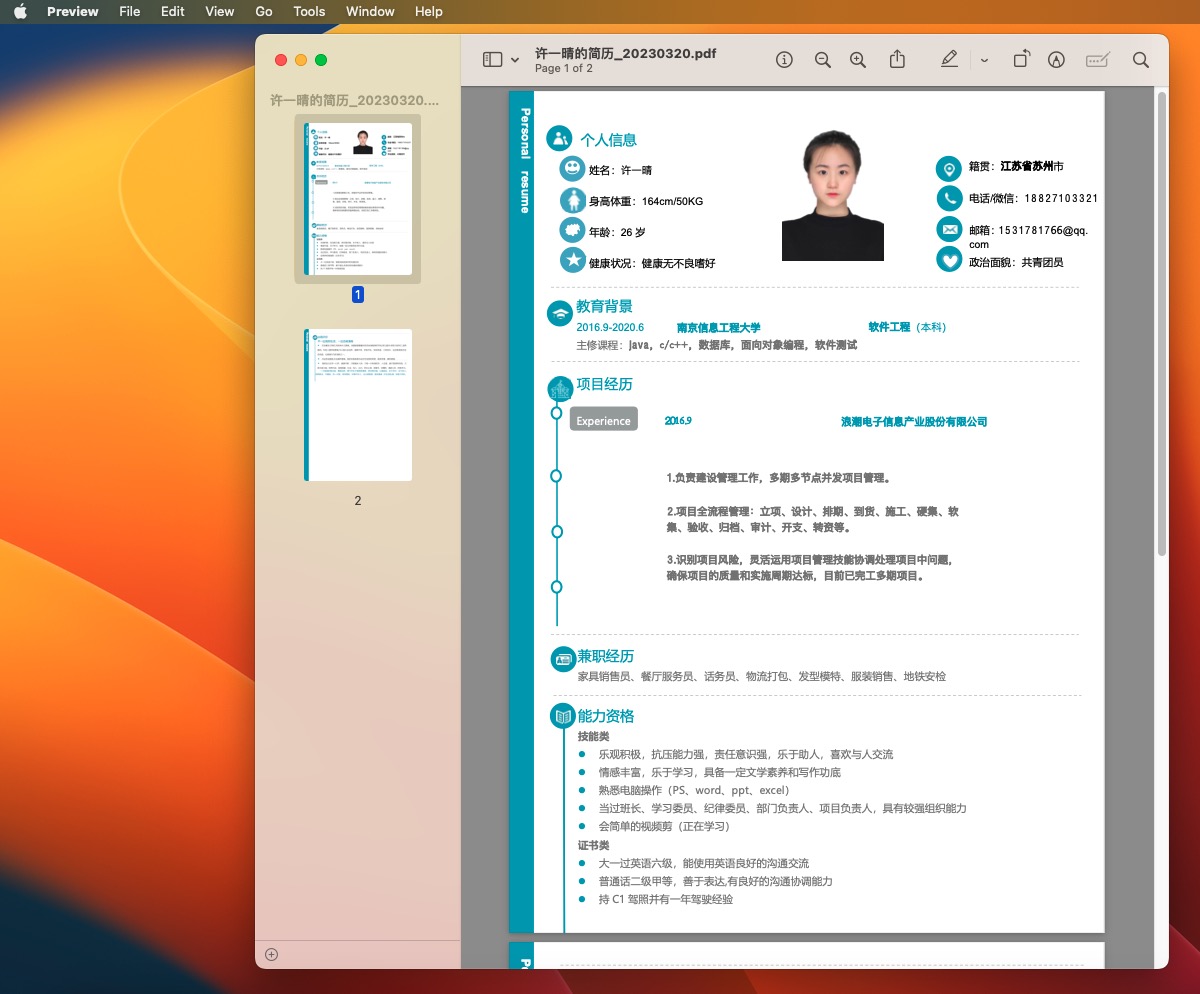

其中一個是名為Xu Yiqing's Resume_20230320.app的檔案,此為AppleScript指令碼打造的執行檔,一旦使用者開啟,此惡意酬載就會開啟履歷表PDF文件來吸引受害者注意,接著從C2伺服器下載Geacon Plus,然後執行後續的竊密行動,或是下載其他的惡意酬載。另一起攻擊行動裡,駭客假借提供中國業者網宿科技的遠距辦公程式SecureLink(SecureLink.app、SecureLink_Client),一旦受害者依照指示執行,此惡意程式就會要求使用者提供視訊鏡頭、麥克風、通訊錄、照片、系統通知的存取權限,在部分情況甚至會要求開放系統管理員的權限。

研究人員指出,雖然許多組織在紅隊演練會採用Geacon,但他們看到最近幾個月此程式被用於攻擊行動的情況顯著增加,推測駭客很可能開始利用公開的Geacon分支版本,或是以此為基礎打造自有版本來發動攻擊。

駭客組織RA Group利用Babuk原始碼打造勒索軟體,鎖定美國與南韓組織

思科Talos威脅情報團隊揭露自今年4月下旬開始出沒的勒索軟體駭客組織RA Group,這些駭客已至少對於3個美國組織及1個南韓組織出手,這些受害組織涵蓋了保險、製造、製藥、財富管理業者。值得留意的是,這些駭客也利用了公開的勒索軟體Babuk程式碼,打造了自己的攻擊工具,若是成功加密受害組織的電腦檔案,該組織的勒索軟體會留下勒索訊息,要求受害組織3天內與駭客聯繫,否則就會洩露竊得的資料。

與其他勒索軟體相同的是,此惡意軟體在加密檔案的過程裡,會清除資源回收筒檔案,以及磁碟陰影備份(Volume Shadow Copy)的資料,但不同的是,駭客不光是加密電腦裡的檔案,也會列舉網路上所有的共用資料夾,加密這些網路資源裡的檔案。

歐盟外交機關遭到中國駭客鎖定,在TP-Link路由器植入惡意程式

資安業者Check Point揭露中國駭客組織Camaro Dragon的攻擊行動,駭客自2023年1月,鎖定歐洲政府的外交官員而來,攻擊TP-Link家用路由器,部署帶有後門程式Horse Shell的惡意韌體,進而完全控制路由器,例如執行Shell命令、上傳或下載檔案,或是將其做為SOCKS代理伺服器,來中繼特定設備的網路連線。

資安業者Check Point揭露中國駭客組織Camaro Dragon的攻擊行動,駭客自2023年1月,鎖定歐洲政府的外交官員而來,攻擊TP-Link家用路由器,部署帶有後門程式Horse Shell的惡意韌體,進而完全控制路由器,例如執行Shell命令、上傳或下載檔案,或是將其做為SOCKS代理伺服器,來中繼特定設備的網路連線。

而對於初始入侵的手段,駭客疑似透過漏洞或是暴力破解入侵目標路由器,進而取得管理介面的管理員權限,並竄改路由器的韌體。

值得留意的是,這起攻擊行動專門針對家用網路而來,而有可能讓攻擊流量因來自家用網路而被視為無害;再者,上述的後門程式不需依賴TP-Link的特定元件,研究人員認為駭客也有可能將其用於攻擊其他廠牌的路由器。

政府機關與航空業者遭駭客組織Lancefly鎖定,散布後門程式Merdoor

資安業者賽門鐵克揭露駭客組織Lancefly的攻擊行動,該組織自2018年以來,利用名為MerDoor的後門程式攻擊東南亞、南亞國家的政府機關、航空業者、電信業者。這些駭客疑似透過網路釣魚郵件、暴力破解SSH連線帳密、找尋曝露於網際網路的伺服器漏洞等方式,來進行未經授權的存取。

一旦成功入侵受害組織,駭客就會透過DLL側載的方式,將後門程式注入perfhost.exe或svchost.exe的處理程序,進而規避資安系統的偵測。

值得留意的是,除了上述的Windows內建元件,駭客也可能濫用舊版的Avast、McAfee、NortonLifeLock、Sophos防毒軟體元件,或是Chrome瀏覽器元件來執行此後門程式。

資安業者Fortinet於今年3月下旬至4月,找到31個帶有攻擊意圖的PyPI套件,這些套件約有三分之一會執行竊資軟體(Infostealer),從開發環境的電腦盜取敏感資料,其次另有約四分之一的套件,藉由Webhook機制來偷取受害電腦的Cookie、帳號登入資訊、以及加密貨幣錢包的帳密資料。

值得留意的是,當中套件也有執行Python指令碼後,會將受害者帶往含有惡意程式碼的URL。

資安業者Check Point揭露2023年第1季的網路威脅態勢,全球組織平均1週遭到1,248次網路攻擊,較去年同期增加7%,其中成長幅度最高的是亞太地區,平均1週遭到1,835次攻擊,較去年增加16%。但值得留意的是,臺灣組織1週平均遭到3,250次攻擊,是全球攻擊最為頻繁的國家,為整體平均的2.6倍。

而從各產業遭受攻擊的情況來看,教育與研究機構最為嚴重,各組織平均1週遭到2,507次攻擊,原因與許多機構轉換為線上教學後,難以確保其網路架構的安全;政府、軍事機構位居第2,1週平均遭到1,725次攻擊,其次為醫療保健機構的1,684次。值得留意的是,增加幅度最大的是零售業,相較於去年同期增加了49%。

【漏洞與修補】

研華串行設備伺服器存在漏洞,可被用於命令注入攻擊、導致記憶體溢位

資安業者CyberDanube在研華科技旗下的工業自動化設備EKI系列串行設備伺服器(Serial Device Server)上,發現CVE-2023-2573、CVE-2023-2574、CVE-2023-2575等漏洞,這些弱點涉及在通過身分驗證的命令注入,以及記憶體緩衝區溢位。

一旦攻擊者利用上述漏洞,就有可能在作業系統層級執行任意命令,影響EKI-1524-CE、EKI-1522、EKI-1521系列的機種,CVSS風險評分皆為8.8。研華科技獲報後,發布了1.24版韌體修補上述漏洞。

WordPress外掛程式Elementor漏洞可讓攻擊者挾持管理員帳號,百萬網站恐曝險

資安業者Patchstack揭露名為Essential Addons for Elementor的WordPress外掛程式漏洞CVE-2023-32243,攻擊者可用於提升權限,且無須通過身分驗證就能利用,從而使用網站管理員權限遠端發動攻擊。

研究人員指出,攻擊者只要知道使用者的帳號名稱,就能藉此重設其密碼,而有可能藉此重設管理員的密碼並存取這類帳號,這項漏洞發生的原因,在於此外掛程式的密碼重設功能會直接變更指定用戶的密碼,並未驗證特定的密碼重設金鑰所致,影響該外掛程式5.4.0至5.7.1版的免費用戶,CVSS風險評分達到9.8,超過100萬網站可能曝險。開發團隊WPDeveloper獲報後,發布5.7.2版予以修補。

【其他新聞】

部署於Azure的VM遭到鎖定,駭客濫用主控臺植入遠端管理工具進行控制

勒索軟體MichaelKors針對Linux及VMware虛擬化平臺而來

惡意軟體CLR SqlShell針對微軟SQL Server下手

工業自動化業者Rockwell Automation修補旗下產品重大漏洞

為防範使用AI過程可能曝露智慧財產或是機密,Cloudflare提供相關保護措施

證照仍是學習資安基本功的主要管道,有專家打造「資安證照地圖」

近期資安日報

【5月16日】 財政部電子發票平臺驚傳資安漏洞,恐曝露上市櫃公司營業資料

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02