11日多家廠商發布4月份例行修補,包含微軟、Adobe、SAP等軟體業者,以及西門子、施耐德電機等OT設備業者,其中最值得留意是微軟發出的公告,因為當中修補的零時差漏洞CVE-2023-28252,已有資安業者發現在2月被用於勒索軟體攻擊。

除了IT與OT大廠此刻齊發每個月例行修補,前一段時間經歷曝露用戶對話標題及帳號被盜等資安事故的ChatGPT,主導其發展的人工智慧實驗室OpenAI本週宣布推出漏洞懸賞專案,鼓勵研究人員對該實驗室的API及ChatGPT幫其抓漏。

三星半導體部門傳出因開放使用ChatGPT造成資料外洩的情況並非個案!有資料安全新創公司發現,平均每100位員工就有超過3位將企業機敏資料上傳ChatGPT,且這種資料外洩的情況有越來越嚴重的趨勢。

【攻擊與威脅】

加拿大公民實驗室(Citizen Lab)、微軟聯手,揭露專門製作間諜軟體的以色列網路攻擊公司QuaDream,該公司沒有設立網站,也並未直接面對客戶,而是委由位於賽普勒斯的業者InReach銷售,向全球政府機關兜售名為Reign的平臺,買家再從此平臺取得各式攻擊工具,其中一款是名為KingsPwn的iOS惡意程式。

該惡意程式的攻擊目標是執行iOS 14的裝置,能竊取裝置資訊、Wi-Fi及行動網路資料,並能於背景存取視訊鏡頭、監控手機通話、存取iOS的KeyChain等。

研究人員發現,QuaDream宣稱將惡意程式銷售給政府機關用於執法,實際的受害者卻遠遠超出此範圍,涵蓋北美、中亞、東南亞、歐洲、中東記者,以及NGO工作人員,顯然該公司對於違法者的定義,有別於民主自由價值。

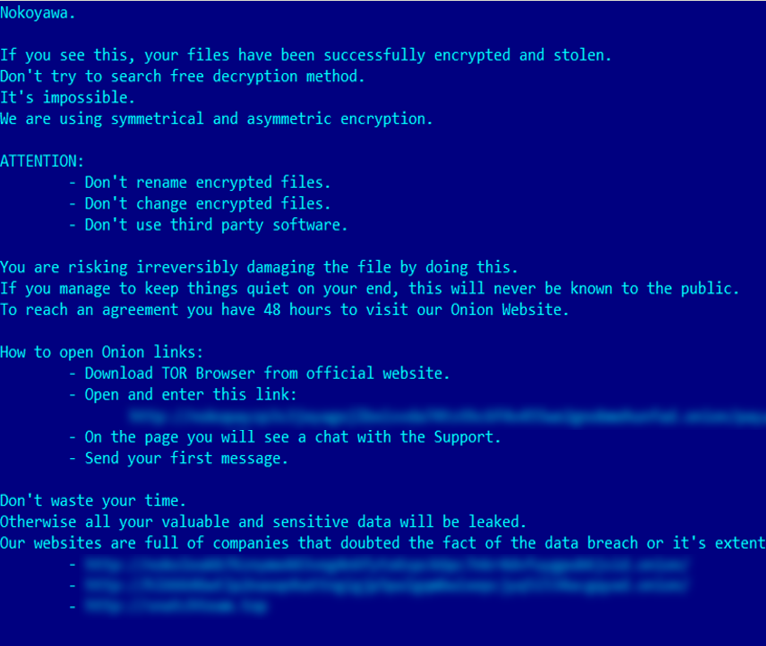

勒索軟體Nokoyama利用Windows的CLFS零時差漏洞發動攻擊

在微軟發布的4月份例行更新(Patch Tuesday)當中,有1個零時差漏洞CVE-2023-28252存在於Windows系統的 Common Log File System(CLFS)服務,有研究人員警告已被用於勒索軟體攻擊。

在微軟發布的4月份例行更新(Patch Tuesday)當中,有1個零時差漏洞CVE-2023-28252存在於Windows系統的 Common Log File System(CLFS)服務,有研究人員警告已被用於勒索軟體攻擊。

資安業者卡巴斯基指出,他們在2月看到駭客在勒索軟體Nokoyawa的攻擊行動中利用這項漏洞,針對中東和北美地區的中小企業而來,在這些組織的Windows伺服器執行提升權限的行為,目的是部署勒索軟體。

但CVE-2023-28252並非駭客唯一利用的CLFS漏洞,研究人員指出,駭客自2022年6月開始,一共利用至少5個這類漏洞,攻擊零售及批發、能源、製造、醫療保健、軟體開發等產業。

肯德基、必勝客1月遭勒索軟體攻擊,英國近300家門市停業1天

肯德基、必勝客、Taco Bell的母公司百勝餐飲集團(Yum Brands)4月7日向美國緬因州政府檢察長辦公室通報,他們在1月13日遭到勒索軟體攻擊,駭客存取該公司多項系統,防止災害擴大,該公司資安人員緊急切斷特定系統連線,導致該集團旗下近300家英國餐廳暫停營業1天。

在初步平息事件後,百勝集團偕同外部專家展開詳細調查,發現部分用戶個人識別資訊(PII)可能外洩,包括姓名、駕照號碼及其他身分證件號碼等。該公司以電子郵件通知受影響的用戶,但受影響人數仍要進一步確認。

超過3%員工不慎將企業機敏資料上傳ChatGPT,恐造成資料外洩

資料安全服務業者Cyberhaven近日針對旗下企業用戶共160萬名員工的ChatGPT使用行為進行調查,結果發現,已有8.2%員工開始在職場使用ChatGPT,但有3.1%曾將企業機敏資料輸入。

研究人員指出,雖然有越來越多企業直接禁止員工在公司網路使用ChatGPT服務,但相關的機敏資料外洩災情仍持續上升,在3月14日,他們偵測出每10萬名員工就有5,267起這類資料外流事件(包含遭攔截、未成功送出查詢的次數)。根據外洩的資料類型來看,在研究人員進行統計期間,平均而言,每10萬人當中,機密文件外流的通報199次、外流顧客資料的通報173次、程式原始碼外流的通報159次。

【漏洞與修補】

微軟於4月11日發布本月份例行修補(Patch Tuesday),總共修補了97個漏洞,當中有20個涉及權限提升、8個能用於繞過安全功能、45個可讓攻擊者遠端執行任意程式碼(RCE)、10個資訊洩露漏洞、9個可能導致服務阻斷(DoS)、6個欺騙漏洞。

值得留意的是CVE-2023-28252為零時差漏洞,此漏洞與通用事件記錄檔案系統(CLFS)元件有關,攻擊者一旦利用,就有可能取得SYSTEM權限,CVSS風險評分為7.8。資安業者卡巴斯基指出,駭客已將其用於勒索軟體Nokoyawa攻擊行動。

4月11日SAP發布、更新24則資安通告,本次修補了2個重大層級的漏洞CVE-2023-28765、CVE-2023-27267,前者為資訊洩露漏洞,存在於商業智慧軟體BusinessObjects,攻擊者可在擁有基本權限的情況下存取lcmbiar組態檔案並進行解密,然後接管使用者的帳號,CVSS風險評分為9.8。

至於CVE-2023-27267則是存在於Diagnostics Agent元件,起因是OSCommand Bridge模組輸入驗證不足,導致攻擊者可在連線的端點電腦執行指令碼,CVSS風險評分為9.0分。

4月11日西門子、施耐德電機皆發布本月份的資安通告,總共公布了38個漏洞,相較於2月、3月漏洞數量各約有100個,本月份算是下降不少。

其中,西門子一共發出14則新的公告,總共提及26個漏洞,最嚴重的是CVE-2023-28489,該漏洞存在於Sicam A8000系列的遠端終端機單元(RTU),攻擊者可在目標設備設置可遠端操作的情況下,執行任意命令且無須通過身分驗證,CVSS風險評分為9.8。

施耐德電機本次發布6則新公告,共涵蓋十多個漏洞,其中風險層級最高的是CVE-2023-29411、CVE-2023-29412,出現在APC Easy UPS線上監控軟體,前者與重要功能缺乏驗證有關,後者則與不適當的處理敏感物件有關,CVSS風險評分皆為9.8。

4月11日Adobe發布例行更新,修補旗下產品56項漏洞,其中最值得留意的部分,是有關PDF編輯軟體Acrobat及PDF文件檢視程式Reader的公告APSB23-24,當中提及了16項漏洞,大部分都被列為重大層級,能被攻擊者用於執行任意程式碼,或是繞過安全功能,CVSS風險介於5.5至8.6分。該公司表示,這些漏洞目前尚未出現被用於攻擊行動的跡象。

【資安防禦措施】

推出熱門大型語言模型ChatGPT的人工智慧實驗室OpenAI於4月11日宣布,他們與漏洞懸賞平臺Bugcrowd合作,正式推出OpenAI的漏洞懸賞計畫,根據漏洞的嚴重程度,獎金從200美元至2萬美元不等,範圍涵蓋OpenAI各種API,部署這些API的公有雲基礎設施,以及ChatGPT的部分,同時也包含訂閱服務ChatGPT Plus、OpenAI提供的外掛程式等。

值得注意的是,有關機器學習模型的安全問題不在此專案的懸賞範圍,例如:透過模型為使用者產生惡意程式碼。OpenAI指出,原因是這些臭蟲無法直接修補,往往需要大量研究或採取更周全的方法才能因應。

【其他新聞】

Azure儲存的金鑰有可能遭到濫用,被用於提升權限或是執行RCE攻擊

研究人員展示如何濫用ChatGPT產生惡意程式,且能迴避防毒軟體偵測

近期資安日報

【4月11日】 惡意NPM套件被用於網釣攻擊,並癱瘓套件庫系統的運作

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02